wireshark使用教程 wireshark监测无线网络的步骤

计算机安全始终是一个让人揪心的问题,网络安全则有过之而无不及。无线网络是黑客们最爱下手的一个目标。这完全是由于机器与机器之间没有物理链接:所有信号都以无线电波的方式传送。要加密安全,首要步骤之一就是,看看目前的活动是什么状况,哪些机器参与了活动。你应该首先使用的工具是Wireshark。

Wireshark经常用于分析以太网网络,但是许多人可能没有认识到一点:它有几个选项是专门针对无线网络和802.11协议的。你试图分析自己的无线网络时,会看到一些可用的选项。最后,你会看到如何创建防火墙规则,进一步加强自己的网络安全。

你需要明白的一个问题是,实际上所能看到的完全依赖你的无缝网卡。比较新的网卡可能功能齐全,而比较旧的网卡(或不大常见的网卡)可能无法支持所有可能的捕捉选项。如果你发现遇到了问题,不妨访问Wireshark维基,看看有没有解决办法。

第1步:安装

与大多数开源软件一样,Wireshark也适用于所有最流行的操作系统。你的发行版应该有程序包可用:在Ubuntu上,程序包就叫"wireshark"。与往常一样,你可以下载最新的源代码,从头开始构建。

第2步:启动

你需要关注如何启动Wireshark。如果你作为普通用户来启动它,那么只能看到直接发送到你机器的流量。如果你想查看其他流量,或者进行其他有意思的操作,就需要作为root用户来运行。你可以使用sudo wireshark命令来运行它,也可以先作为root用户,使用dumpcap收集数据,然后使用Wireshark进行分析。

第3步:保存数据

由于你用Wireshark可以进行许多方面的分析,可能应该保存捕捉的数据。为此,只要点击File(文件)>Save(保存),就可以保存数据,数据的保存格式有20多种。

第4步:离线捕捉

在一些情况下,你也许无法使用Wireshark来进行那种实际的捕捉。在远程服务器上就可能是这样,这种环境下运行图形化程序可能实在让人觉得太痛苦。这种情况下,你可以使用"dumpcap"来捕捉实际的数据包数据。有各个选项可以用来选择你想捕捉的数据。

第5步:装入数据

如果你想分析数据,数据来自之前的版本或者来自离线捕捉会话,只要点击File(文件)>Open(打开),就可以装入数据。你可以选择要不要为介质访问控制(MAC)、网络或传输名称进行名称解析。

第6步:选择接口

你已准备就绪,第一步是选择Wireshark将侦听哪些接口。你可以从主屏幕选择接口,点击最左边的接口图标。或者你可以点击Capture(捕捉)>Interfaces…(接口…)。你可以选择任何组合的接口,包括捕捉来自所有可用接口的数据的伪接口。

第7步:开始捕捉

当你开启了接口屏幕后,还可以点击选项按钮,对捕捉的内容进行微调。一旦这一切安排妥当,你可以点击"start",开始捕捉数据了。你会在主窗口中看到一个越来越长的列表,里面是已捕捉的网络数据包,这时你可以对它们进行处理了。

第8步:查看活动数据

一旦你收集了一些数据,而且视你的网络忙碌程度而定,这些数据可能相当多,就可以快速查看当前出现的情况。前两列为你显示了数据包数量和每个数据包的捕捉时间。随后三列为你显示了源地址和目的地地址,以及每个数据包的协议。最后一列为你显示了单行的数据包信息,让你可以识别感兴趣的数据包。

第9步:名称解析

在默认情况下,Wireshark只为MAC和传输进行名称解析。这意味着,你得到的是原始的IP地址。视你的网络情况而定,把这些IP地址解析为主机名称可能更合适。你可以在接口选项屏幕开启该功能,进行新的捕捉。你还可以把它应用于已经捕捉的数据,只要点击View(查看)>Name Resolution(名称解析)>Enable for Network Layer(是否解析网络层地址),然后重新装入数据即可。

第10步:查看数据包的详细信息

当你选择了数据包,会看到屏幕底部显示了相关数据。视屏幕大小而定,你可能需要用另一个窗口来打开该视图,为此只需双击感兴趣的数据包。

第11步:设置混杂模式

你之所以监测无线网络,最感兴趣的是想看看网络上有什么情况。这意味着需要把网卡设置成混杂模式(promiscuous mode),这就要求Wireshark作为root用户来运行。这个选项可以在接口的选项屏幕中进行设置。

第12步:设置捕捉过滤器

默认情况下,Wireshark捕捉一切看得见的数据,这可能正是你一开始想要做的事情。但是一旦你了解了流量的类型,就可以设置捕捉过滤器,那样你仅仅捕捉发往/来自特定机器的流量,或特定的协议。

通过以上12步告诉大家如何利用Wireshark的强大功能,密切监测你的家庭网络和企业网络,希望对大家的学习和工作有所帮助。

怎么破解路由器密码,实现内网中反弹木马的上线?

本文总结几个破解路由器密码的方法以及如何实现内网中反弹木马的上线:一 扫描路由器端口为了路由器的安全,网管通常都会将路由器的默认端口(80)给更改掉,所以我们破解路由器密码的第一步就是必须要找到路由器的

详情2018-01-15 10:30:22责编:llp 来源:驱动管家fso是什么意思?fso组件怎么开启?怎么关闭?

FSO(FileSystemObject)是微软ASP的一个对文件操作的控件,该控件可以对服务器进行读取、新建、修改、删除目录以及文件的操作。是ASP编程中非常有用的一个控件。但是因为权限控制的问题,很多虚拟主机服务器的FSO

详情2018-01-16 11:02:53责编:llp 来源:驱动管家什么是rootkit病毒?rootkit病毒的类型及对应措施

Rootkits病毒主要分为两大类:第一种是进程注入式Rootkits,另一种是驱动级Rootkits。第一种Rootkits技术通常通过释放动态链接库(DLL)文件,并将它们注入到可执行文件及系统服务进程中运行,阻止操作系统及应用

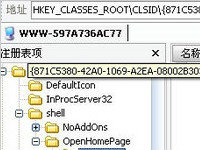

详情2018-01-13 11:34:20责编:llp 来源:驱动管家流氓软件怎么篡改ie浏览器主页?

这说明这个流氓软件在注册表里还有别的窠,这些可能位置都有哪些呢?笔者根据有限经验,先列出最重要的这几条,期待网友们补充更多的发现。点击开始-运行-输入regedit回车,依次找到如下位置——当然,笔者推荐

详情2018-01-14 09:53:14责编:llp 来源:驱动管家服务器有哪三大攻击杀手?什么是cc攻击?

服务器方法有很多 如网站在同一时间受到大量的访问流量 超过网站服务器所能承受的限制 那么网站所解析的服务器就会崩溃。主流的服务器攻击方式有多种手段,但是唯独DDoS攻击、CC攻击以及ARP欺骗,这些攻击方式

详情2018-01-13 14:51:31责编:llp 来源:驱动管家电脑怎么设置密码?这款大势至电脑文件加密软件能帮你

现在各种网络安全事件层出不穷,尤其是各种泄密“门”相关的安全事件让很多人胆战心惊。如何保护电脑文件安全、保护个人隐私,就成为当前文件防泄密的重要举措。如何选择合适的电脑文件加密软件呢?在此向大家推

详情2018-01-02 16:58:58责编:llp 来源:驱动管家创建dmz有哪些方法?使用防火墙创建dmz是其中一种

安全区的定义在建立安全网络过程中起着至关重要的作用。DMZ (Demilitarized Zone)是网络安全中最重要的分区术语。因为DMZ包含设备性质,所以将其同网络的其他部分分隔开来。这些设备通常是需要从公共网络上访问

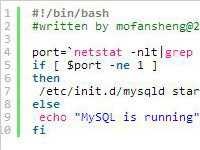

详情2018-01-11 17:19:58责编:llp 来源:驱动管家shell脚本怎么监控mysol服务器?shell脚本监控mysol服务器的步骤

监控MySQL服务是否正常,通常的思路为:检查3306端口是否启动,ps查看mysqld进程是否启动,命令行登录mysql执行语句返回结果,php或jsp程序检测(需要开发人员开发程序)等等;方法1:监听3306端口方法2:查看mys

详情2018-01-05 11:04:57责编:llp 来源:驱动管家网络交换机的密码如何被破解?网络交换机的密码被破解过程

交换机和路由器都需要有一定的安全保证,也就是说要及时为他们配置合理的密码,那么如果这个密码忘记了怎么办呢?笔者就遇到过这么一次,由于岗位调动,以前的网络管理员离开了本部门,却把交换机上设置了密码,而

详情2018-01-15 13:28:59责编:llp 来源:驱动管家php文件包含哪些漏洞?php包含漏洞替代技术

php包含漏洞替代技术================php开发者们犯得一个基本的错误是把一个不正当的变量传递给系统函数,特别是include()和require()这两个函数。这个常见的错误导致了众所周知的远程文件包含漏洞和本地文件包

详情2018-01-11 10:16:30责编:llp 来源:驱动管家

- 怎么让u盘代替windows系统的密码?

- 京东咚咚是用来干什么的?京东咚咚使用教程

- 在手机淘宝客户端上可以延长收货时间吗?手机淘宝客户端怎么用?

- 为什么无线鼠标没反应?其实是因为你不会使用

- 有什么办法可以排除解决显示器闪烁故障

- 这个办法帮你顺利在苹果电脑上用u盘装win7系统

- 我的电脑给c盘分区之后为什么无法重命名了

- 魅族mx5发布会有哪些看点?

- iphone5s裸机在哪里可以购买?多少钱?

- 固态硬盘接口有哪些不同类型?固态硬盘接口的区别是什么?

- 购买东西的时候怎样用支付宝花呗来支付?

- 恶意软件的危害 怎么防御恶意软件?

- 如何利用fck编辑器漏洞爆路径?

- 淘宝网打不开是怎么回事?火狐浏览器不能打开淘宝怎么解决?

- Outlook邮箱回复时怎样不带原邮件?Outlook邮箱回复设置

- 雷柏鼠标v20s值得入手吗?看下这篇测评

- 机箱风扇是不是越大越多就越好呢?来看下这个

- 磁盘碎片清理原来有这么多的功能

- u盘病毒在线查杀可以吗?

- iphone7防水吗?iphone7防水效果测试