入侵检测系统有什么漏洞?黑客用了什么入侵手法?

本文针对入侵检测系统的漏洞来了解一下黑客的入侵手法。

一旦安装了网络入侵检测系统,网络入侵检测系统就会为你分析出网上出现的黑客攻击事件,而且你能用此入侵检测系统的反击功能,即时将这种联机猎杀或阻断。你也可以配合防火墙的设置,由入侵检测系统自动为你动态修改防火墙的存取规则,拒绝来自这个IP 的后续联机动作!”这种美好的“前景”,可能是许多入侵检测系统提供商的惯用销售手法,一般的企业或组织在建立自己的入侵检测系统时也会有这种预期目的。

诚然,入侵检测系统可以具有很好的监视及检测入侵的能力,也可以对企业或组织的安全提供很好的协助。但是,正如小偷的手法会随着锁的设计而不断“更新”一样,随着入侵检测系统的出现,许多针对网络入侵检测系统的规避手法也随之不断“升级”。如今,黑客对于入侵检测系统已经有了一套较完整的入侵手法。下面我们将针对入侵检测系统的漏洞来了解一下黑客的入侵手法。

一、识别方式的设计漏洞

1.对比已知攻击手法与入侵检测系统监视到的在网上出现的字符串,是大部分网络入侵检测系统都会采取的一种方式。例如,在早期Apache Web服务器版本上的phf CGI程序,就是过去常被黑客用来读取服务器系统上的密码文件(/etc/password),或让服务器为其执行任意指令的工具之一。当黑客利用这种工具时,在其URL request请求中多数就会出现类似“GET /cgi-bin/phf?.....”的字符串。因此许多入侵检测系统就会直接对比所有的URL request 中是否出现/cgi-bin/phf 的字符串,以此判断是否出现phf 的攻击行为。

2.这样的检查方式,虽然适用于各种不同的入侵检测系统,但那些不同的入侵检测系统,因设计思想不同,采用的对比方式也会有所不同。有的入侵检测系统仅能进行单纯的字符串对比,有的则能进行详细的TCP Session重建及检查工作。这两种设计方式,一个考虑了效能,一个则考虑了识别能力。攻击者在进行攻击时,为避免被入侵检测系统发现其行为,可能会采取一些规避手法,以隐藏其意图。例如:攻击者会将URL中的字符编码成%XX 的警惕6进值,此时“cgi-bin”就会变成“cgi-bin”,单纯的字符串对比就会忽略掉这串编码值内部代表的意义。攻击者也可以通过目录结构的特性,隐藏其真正的意图,例如:在目录结构中,“./”代表本目录,“../”代表上层目录,Web服务器 可能会将“/cgi-bin/././phf”、“//cgi-bin//phf”、“/cgi-bin/blah/../phf?”这些URL request均解析成“/cgi-bin/phf”,但单纯的入侵检测系统可能只会判断这些request是否包含“/cgi-bin/phf”的字符串,而没有发现其背后所代表的意义。

3.将整个request在同一个TCP Session中切割成多个仅内含几个字符的小Packet,网络入侵检测若没将整个TCP session重建,则入侵检测系统将仅能看到类似“GET”、“/cg”、“i”、“-bin”、“/phf”的个别Packet,而不能发现重组回来的结果,因为它仅单纯地检查个别Packet是否出现类似攻击的字符串。类似的规避方式还有IP Fragmentation Overlap、TCP Overlap 等各种较复杂的欺瞒手法。

二、“猎杀”及重调安全政策的漏洞

所谓“猎杀”,就是在服务器中设定一个陷阱,如有意打开一个端口,用检测系统对其进行24小时的严密盯防,当黑客尝试通过该端口入侵时,检测系统就会及时地将其封锁。网络入侵检测系统的“猎杀”及重新调整防火墙安全政策设置功能,虽然能即时阻断攻击动作,但这种阻断动作仅能适用TCP Session,要完全限制,就必须依赖重新调整防火墙安全政策设置的功能,同时也可能造成另一种反效果:即时阻断的动作会让攻击者发现IDS的存在,攻击者通常会寻找规避方式,或转向对IDS进行攻击。重新设置防火墙的安全政策,若设置不当,也可能造成被攻击者用来做阻断服务(Denial of Service)攻击的工具:经过适当的设计,若网络入侵检测的检查不足,攻击者可以伪装成其他的正常IP来源进行攻击动作,入侵检测系统若贸然限制这些来源的IP,将会导致那些合法用户因攻击者的攻击而无法使用。论是识别方式的设计,还是所谓的“猎杀”及重新设置防火墙安全政策的设置功能,都有其利弊。能够实地了解入侵检测系统的识别方式,或进行其识别手法的调整,将有助于提高入侵检测系统运作的正确性。对“猎杀”及重新调整防火墙安全政策设置功能工具的使用,则应仔细评估其效益与相应的损失,这样才能有效地发挥网络入侵检测系统的功能。

勒索病毒怎么防范?安装金山毒霸企业版软件2012

WannaCry勒索病毒的风声渐渐平息了。虽然全球范围内仍有大量的传播和感染存在,但大家似乎都已经不怎么关心了。不过正如地震之后的余震,病毒传播过程中一般都会出现新的变种,危害往往更大,所以警惕是不能放松

详情2018-01-13 19:26:52责编:llp 来源:驱动管家超级保镖的密码如何破解?密码破解方法在这里

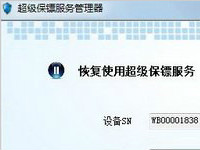

超级保镖从面市以来就受到了广大电脑爱好者的欢迎,它的磁盘保护功能是让人惊叹的,有一句话说的是“有利就有弊”,这么强大的功能一定也有弊的一面。如果您忘记了超级保镖的系统管理员密码,那您就不能进入超级

详情2018-01-25 12:28:24责编:llp 来源:驱动管家木马病毒清除的步骤 检测文件捆绑木马的方法

一、文件捆绑检测将木马捆绑在正常程序中,一直是木马伪装攻击的一种常用手段。下面我们就看看如何才能检测出文件中捆绑的木马。1 MT捆绑克星文件中只要捆绑了木马,那么其文件头特征码一定会表现出一定的规律,

详情2018-01-22 20:00:46责编:llp 来源:驱动管家黑客入侵无线网络的方法是什么?

现在无线宽频上网越来越流行,但许多无线网络并没有采取安全防护措施,不但易遭黑客入侵,而且事后追查凶手都很困难。专家提醒,黑客入侵无线网络通常采用以下四种手段:方法一:现成的开放网络过程:黑客扫瞄所有开

详情2018-01-04 13:50:16责编:llp 来源:驱动管家黑客如何进行域名劫持的?域名劫持需要获得哪些信息?

近期发现adobe com,internet com,nike com,等等著名站点都分分遭受到攻击,但攻击者所使用的技术并不是以往所使用的入侵WEB服务器,更改主页的惯用手法,攻击者使用的是一种域名劫持攻击?攻击者通过冒充原域名拥

详情2018-01-21 12:35:36责编:llp 来源:驱动管家微软ie浏览器的脚本错误导致破坏漏洞出现

发布日期:2007-10-09 更新日期:2007-10-10 受影响系统: Microsoft Internet Explorer 7 0 Microsoft Internet Explorer 6 0 SP1 Microsoft Internet Explorer 6 0 Microsoft Internet Explorer 5 0 1 SP4 描述: ----------------------------

详情2018-01-10 12:22:18责编:llp 来源:驱动管家怎么写shell脚本防网站攻击?电脑大牛为你示范

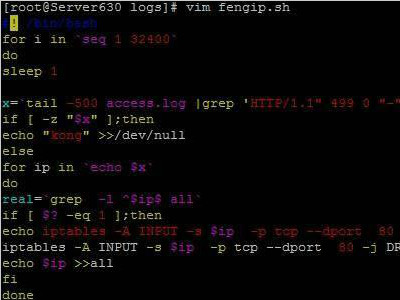

不知道得罪了哪路神仙,收到nagios报警,发现有个网站有CC攻击。看样子,量还不小,把服务器的负载都弄到40+了,虽然网站还能打开,但打开也是非常的缓慢。如果不是配置高点,估计服务器早就挂掉了。看来又是不一

详情2018-01-17 20:49:31责编:llp 来源:驱动管家如何破解还原精灵?还原精灵破解的七种方法

有些时候你是不是有些烦还原精灵,刚对系统进行的配置,重启后又恢复原貌了,本文就给大家讲了还原精灵的七大破解方法……方法一:临时解决办法如果在忘记还原精灵密码后,你安装了一个新程序,该软件提示要求重启

详情2018-01-21 13:37:18责编:llp 来源:驱动管家科迅会员上传webshell漏洞?文件webshell漏洞怎么修复?

会员上传文件漏洞,可以上传任意后缀user swfupload asp文件漏洞复制代码代码如下:If UpFileObj Form( "NoReName ")= "1 " Then & 39;不更名Dim PhysicalPath,FsoObj:Set FsoObj = KS InitialObject(KS Settin

详情2018-01-11 14:54:27责编:llp 来源:驱动管家织梦教程:修复dedecms v5.5跨站漏洞的方法

影响版本:dedecmsCMS V5 5截止2010-03-18 17:50之前下载的所有版本,包含GBK和UTF-8版本漏洞描述:北洋贱队(http: bbs seceye org)首发demo1:http: www dedecms com plus search php?keyword=%22%3E%3Cifr

详情2018-01-17 12:20:47责编:llp 来源:驱动管家

- 微软免费杀毒软件评价如何?微软免费杀毒软件的优缺点是什么?

- 迅雷高速通道可以无限使用吗?迅雷高速通道无限使用怎么破解?

- 电脑如何破解wifi密码?跟着这些步骤走就可以了

- 手机移动电源哪款好?热门的手机移动电源对比

- iso文件怎么打开?win7电脑打开iso文件的步骤

- 在linux中怎么使用网络数据存储的工具命令tcpdump

- iphone5充电显示“不支持此配件充电”怎么办?

- 小米mix2 root 有哪些方法?一键刷机怎么root 小米mix2?

- 无线网密码忘记了怎么办?无线网密码怎么改?

- 百度搜索引擎怎么样?百度搜索引擎网页质量白皮书上线

- 缓冲区溢出教程 解密缓冲区溢出

- 无线网络检测和wep解密步骤

- 谷歌浏览器翻墙方法有哪些?谷歌浏览器怎么翻墙?

- 迅雷高速通道按钮为什么不见了?迅雷高速通道不能用怎么办?

- 联想s400到底值不值得购买呢?一起来看下它的评测

- 你的手机充电慢其实都是这些原因造成的

- win7电脑怎么查看电源信息?试下通过命令提示符的方法

- 什么是dll文件?软件安装目录的dll文件怎么打开

- iPhone5怎么使用audio recorder程序进行通话录音?

- swf文件用什么打开?五种方法帮你打开swf文件