木马病毒清除的步骤 检测文件捆绑木马的方法

一、文件捆绑检测

将木马捆绑在正常程序中,一直是木马伪装攻击的一种常用手段。下面我们就看看如何才能检测出文件中捆绑的木马。

1.MT捆绑克星

文件中只要捆绑了木马,那么其文件头特征码一定会表现出一定的规律,而MT捆绑克星正是通过分析程序的文件头特征码来判断的。程序运行后,我们只要单击“浏览”按钮,选择需要进行检测的文件,然后单击主界面上的“分析”按钮,这样程序就会自动对添加进来的文件进行分析。此时,我们只要查看分析结果中可执行的头部数,如果有两个或更多的可执行文件头部,那么说明此文件一定是被捆绑过的!

2.揪出捆绑在程序中的木马

光检测出了文件中捆绑了木马是远远不够的,还必须请出“Fearless Bound File Detector”这样的“特工”来清除其中的木马。

程序运行后会首先要求选择需要检测的程序或文件,然后单击主界面中的“Process”按钮,分析完毕再单击“Clean File”按钮,在弹出警告对话框中单击“是”按钮确认清除程序中被捆绑的木马。

二、清除DLL类后门

相对文件捆绑运行,DLL插入类的木马显的更加高级,具有无进程,不开端口等特点,一般人很难发觉。因此清除的步骤也相对复杂一点。

1.结束木马进程

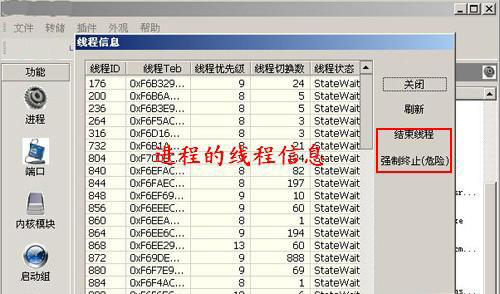

由于该类型的木马是嵌入在其它进程之中的,本身在进程查看器中并不会生成具体的项目,对此我们如果发现自己系统出现异常时,则需要判断是否中了DLL木马。

在这里我们借助的是IceSword工具,运行该程序后会自动检测系统正在运行的进程,右击可疑的进程,在弹出的菜单中选择“模块信息”,在弹出的窗口中即可查看所有DLL模块,这时如果发现有来历不明的项目就可以将其选中,然后单击“卸载”按钮将其从进程中删除。对于一些比较顽固的进程,我们还将其中,单击“强行解除”按钮,然后再通过“模块文件名”栏中的地址,直接到其文件夹中将其删除。

2.查找可疑DLL模块

由于一般用户对DLL文件的调用情况并不熟悉,因此很难判断出哪个DLL模块是不是可疑的。这样ECQ-PS(超级进程王)即可派上用场。

运行软件后即可在中间的列表中可以看到当前系统中的所有进程,双击其中的某个进程后,可以在下面窗口的“全部模块”标签中,即可显示详细的信息,包括模块名称、版本和厂商,以及创建的时间等。其中的厂商和创建时间信息比较重要,如果是一个系统关键进程如“svchost.exe”,结果调用的却是一个不知名的厂商的模块,那该模块必定是有问题的。另外如果厂商虽然是微软的,但创建时间却与其它的DLL模块时间不同,那么也可能是DLL木马。

另外我们也可以直接切换到“可疑模块”选项,软件会自动扫描模块中的可疑文件,并在列表中显示出来。双击扫描结果列表中的可疑DLL模块,可看到调用此模块的进程。一般每一个DLL文件都有多个进程会调用,如果调用此DLL文件的仅仅是此一个进程,也可能是DLL木马。点击“强进删除”按钮,即可将DLL木马从进程中删除掉。

三、彻底的Rootkit检测

谁都不可能每时每刻对系统中的端口、注册表、文件、服务进行挨个的检查,看是否隐藏木马。这时候我可以使用一些特殊的工具进行检测。

1.Rootkit Detector清除Rootkit

Rootkit Detector是一个Rootkit检测和清除工具,可以检测出多个Windows下的Rootkit其中包括大名鼎鼎的hxdef.100.

用方法很简单,在命令行下直接运行程序名“rkdetector.exe”即可。程序运行后将会自动完成一系统列隐藏项目检测,查找出系统中正在运行的Rootkit程序及服务,以红色作出标记提醒,并尝试将它清除掉。

2.强大的Knlps

相比之下,Knlps的功能更为强大一些,它可以指定结束正在运行的Rootkit程序。使用时在命令行下输入“knlps.exe-l”命令,将显示系统中所有隐藏的Rootkit进程及相应的进程PID号。找到Rootkit进程后,可以使用“-k”参数进行删除。例如已找到了“svch0st.exe”的进程,及PID号为“3908”,可以输入命令“knlps.exe -k 3908”将进程中止掉。

四、克隆帐号的检测

严格意义上来说,它已经不是后门木马了。但是他同样是在系统中建立了管理员权限的账号,但是我们查看的却是Guest组的成员,非常容易麻痹管理员。

在这里为大家介绍一款新的帐号克隆检测工具LP_Check,它可以明查秋毫的检查出系统中的克隆用户!

LP_Check的使用极其简单,程序运行后会对注册表及“帐号管理器”中的用户帐号和权限进行对比检测,可以看到程序检测出了刚才Guest帐号有问题,并在列表中以红色三角符号重点标记出来,这时我们就可以打开用户管理窗口将其删除了。

通过介绍相信已经能够让系统恢复的比较安全了,但是要想彻底避免木马的侵害,还是需要对其基础知识加以了解。

shift后门的原理是什么?如何清除shift后门?

在cmd下输入以下命令 下面再打开记事本把底下的代码粘贴进去。复制代码代码如下:@echo offclsecho ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~echo ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~echo echo Shift后门ech

详情2018-01-15 15:25:55责编:llp 来源:驱动管家什么是windows defender?windows defender程序的分析破解

Defender与底层操作系统紧密集成在一起,且它是专为在基于NT的Windows系统中运行设计的。它可以在当前所有基于NT的系统中运行,包括Windows XP、Windows Server 2003、Windows 2000和Windows NT 4 0,但不

详情2018-01-18 14:12:32责编:llp 来源:驱动管家破解rar密码有什么方法?可以使用rar password cracker软件破解rar密码

当一个非常重要的RAR文件因为忘记密码无法解压缩时,你是不是就这样抛弃它了呢?当然不是,你可以使用RAR Password Cracker这个软将加密的RAR文件破解出来。安装后运行程序里的RAR Password Cracker Wizard

详情2018-01-14 14:03:37责编:llp 来源:驱动管家新型勒索病毒来袭!新型勒索蠕虫病毒petya分析报告

6月27日晚间,一波大规模勒索蠕虫病毒攻击重新席卷全球。媒体报道,欧洲、俄罗斯等多国政府、银行、电力系统、通讯系统、企业以及机场都不同程度的受到了影响。阿里云安全团队第一时间拿到病毒样本,并进行了分析

详情2018-01-10 16:04:55责编:llp 来源:驱动管家脱壳教程 jdpack如何脱壳?

这是一个加壳软件,软件加壳后可以检测trw及sice,它的1 00版检测到trw或sice时只是提示,到了1 01版,检测到就会出现非法操作 未注册版好像没有时间限制,但是给软件加壳后每次运行就会提示 "Unregistered JDPack Thi

详情2018-01-19 09:35:00责编:llp 来源:驱动管家怎么避免黑客攻击?避免黑客攻击有哪些方法?

日常使用中,IE庞大的使用人群和层出不穷的高危漏洞,使它往往很容易受到来自各方面的影响和攻击而导致失效。而由于卸载的不便和难以通过覆盖安装解决问题,因此很多朋友在面对此问题时往往选择了格式化硬盘重装

详情2018-01-11 11:08:41责编:llp 来源:驱动管家怎么查证你的浏览器存在ie漏洞?

JavaScript IE 6 漏洞 其利用代码如下: <script type= "text jscript "> function init() { document write( "The time is: " Date() ); } window onload = init; < script> 利用此代码可

详情2018-01-10 09:59:11责编:llp 来源:驱动管家flash安全不可忽略!新浪微博也存在cookies漏洞?

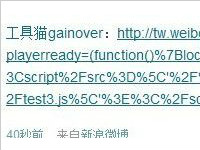

最近突然觉得,很多FLASH开发人员在编写的时候,忽视了安全问题。被恶意利用的话,可以实现URL跳转,COOKIES盗取,甚至是蠕虫攻击。漏洞测试:IE , firefox , chrome(= = 这个输入测试代码,浏览器直接崩溃

详情2018-01-18 09:38:30责编:llp 来源:驱动管家phpcms模板在哪个文件夹?phpcms模板sql注射漏洞是怎么样的?

phpcms模板在哪个文件夹?phpcms2008 目录: templates default 常用的模版在phpcms下面phpcms v9 目录: phpcms templates default 常用的模版在content下面phpcms模板sql注射漏洞是怎么样的?漏洞

详情2018-01-15 20:08:19责编:llp 来源:驱动管家利用windows自带功能给文件夹加密的方法是什么?

每个人都有一些不希望别人看到的东西,例如学习计划、情书等等,大家都喜欢把它们放在一个文件夹里,虽然可以采用某些工具软件给文件夹加密,但那样太麻烦了,有没有什么简单的方法可以为自己的文件夹设定一个密

详情2018-01-07 14:44:43责编:llp 来源:驱动管家

- 渗透测试 渗透网站的一些基本步骤

- 支付宝借条功能怎么设置?支付宝借条使用方法

- 和公众号相比小程序有什么特点?微信小程序是什么东西?

- 一招教你快速查看新买的笔记本内存条的相关型号

- 平板电脑连接wifi无线网络的方法详解

- adobe air是什么?关于adobe air软件的作用介绍

- win7电脑给需要保密的文件夹加密码怎么操作

- 教你iphone通过电脑上网的方法

- 无线上网设置:小米手机怎么让笔记本无线上网呢?

- 怎样用电脑版美图秀秀P图?美图秀秀去水印的方法是什么?

- 怎么设置tplink无线路由器以防被蹭网?tp link无线路由器设置

- 0day漏洞出现在aspcms企业建站系统上?0day漏洞怎么修复?

- 什么是电脑肉鸡?电脑沦为肉鸡有哪些表现?

- 百度糯米团购可以退款吗?百度糯米团购在哪儿退款?

- 有什么微信小程序可以订酒店?微信有哪些订酒店的小程序?

- 怎么把笔记本变成wifi热点?这个方法最好用

- 新电池充电时间要多长?新电池怎么保养

- 一个方法教你轻松制作和刻录iso文件

- cfg是什么文件?cfg文件怎么打开

- iphone5主题更换怎么做?更换iphone5主题的方法