加密锁的优缺点介绍 加密锁怎么加密?

盗版,对大多数软件开发者来说都是一个令人担心的问题。在采用了加密锁加密后的软件会不会被黑客破解呢?理论上说没有不能破解的软件,即使是纯数学的密码加密也有被破解的可能,只不过破解的时间可能是个天文数字。

目前市场上的加密锁大致分为两种类型:带CPU加密锁,不带CPU的加密锁。前者拥有计算能力,对加密数据、过程数据、通讯接口等可以实施动态密文处理,因此带CPU的加密锁也被演化出了多种多样的加密形式:密文校验、自定义算法、程序移植等等。而不带CPU加密锁相对简单,加密强度较低,成本低廉!

加密锁的克隆

不带CPU加密锁实际上是一个外接的存储单元,用户在使用了正确的方法后可以与内部存储交换数据,以达到加密的目的。这种加密锁,不论其软件加密强度高低,从硬件的角度来说属于低端产品,一般加密公司的低端产品皆属此类。如果破解者找到办法可以把加密锁中的数据读出来(前提是这个硬件高手可以找到办法),那么这个加密狗也就被破掉了,制作出一个完全相同的加密锁,这种方法我们熟称为加密锁的“克隆”。加密锁客隆技术的产生使加密锁技术发展进入了一个新的时代,新类型的软件加密锁大多都有密码或硬ID号的保护,只要黑客买不到相同密码的加密锁,也就无法进行加密锁的“克隆”了。

加密锁的仿真、模拟

那么,加密锁的厂家是否可以安枕无忧了呢?不是的,解密者又找到了新的突破口。因为软件要同加密锁进行通讯,必须要通过通讯口来进行,黑客利用这一弱点编制出了加密锁仿真程序,它的工作原理是首先插上保护软件原有的软件锁运行一遍,而后台的程序会记录下所有的写入/读出的数据。然后取下加密锁,启动仿真程序,让仿真程序来模拟加密锁提供所有的数据。为此,“蓝芯金盾加密锁”采用了源程序级加密,此方法不是去判断某个值、某个字符串或数据是否正确,而是时时变化输入参数,在任何时刻没有两个相同的数据出现。

自定义算法加密锁

现在市场上还提供一种开发者可自定义算法的加密锁。开发者可以把自己的算法写入到加密锁中,在软件中调用这些算法来实现特有的计算工作。这种加密锁的实际原理是将一组数据(开发者的算法编译码)下载到加密锁的特定外部存储器,这种方法有它的局限性,因为外部存储器用专门的设备总是可以被读出来的,安全强度的高低仍然依仗在硬件读取方法的寻找上。“蓝芯金盾加密锁”可以为有特殊需要的用户编写专门的加密函数,更安全地将用户要求融入加密锁中,用户使用加密锁不是去判断加密锁是否正确,而是由加密锁实现用户软件的特定功能。

实际上加密锁的好坏仅仅是一个方面,不论加密锁提供的功能有多丰富,加密性有多好,更主要的是使用者,因为软件毕竟是要被人用的。希望所有的加密锁使用者能够更好的使用他的加密锁来完成对自己软件的保护。

加密技术

→ 在很少使用的代码中调用加密锁。那么看似已破译的程序就会经常发生异常现象。

→ 根据时间调用加密锁。上午调用的数据下午(或隔日)使用。破译者为了分析这种数据就要花一天或几天的时间。这就可以拖垮破译者。

→ 加密锁校验函数不宜定义成一个单独函数,而宜定义成若干个小函数分散使用。

→ 检查程序代码的校验和,以防非法修改。

→ 以各种不同的随机访问掩护真实的加密锁访问。对随机询问的答复进行处理,但不真正使用它。

→ 可在加密锁里的多个地址预先写入不同数据,校验锁时可以随机地对其中的某个地址进行校验。(如可随机产生一个数,再根据该数来决定对锁里哪个地址的值进行校验。)

→ 在程序中不同的地方对加密锁进行检测,即多点加密。这个方法可配合方法一使用。

→ 在您程序的运行过程中,您可以定时、不定时地对加密锁进行随机检测。

→ 您从加密锁取得返回数据后,并不立即判定,而是在后来才去判定是否正确;在判定加密锁错误时,并不立即提示或退出,而是在以后提示或退出或程序照常运行但出现偏差或溢出等等错误。

→ 可以将加密锁返回值作为数组的索引、常量、计算单元和校验码;可以将加密锁返回值作为指针来控制程序执行或作为在不同表中跳转的索引;也可以使用加密锁返回值来加密或解密部分代码或数据。加密锁返回值使用后立即删除。

加密锁原理

有一种加密锁是把用户定制(根据密码系数变换密码算法)密码算法写入加密锁中,并以程序的形式对调用者进行身份验证。

加密方式

内嵌式 这种加密方法要求具有源程序,在被加密程序中访问加密锁。加密锁的驱动光盘中提供VC\VB\VFP\Delph\PB\CB等各种言的编程接口及详细的示例供客户参考。如果您有什么特殊要求可与我们联系。

外壳式 外壳加密是一种直接对可执行文件(.exe\.com\.dll)加密的加密方法。这种方法不需要源程序,加密过程简单方便。

文件加密

在加密锁动态连接库中提供了文件加密和解密函数。函数中隐去了 HASH和RSA密码算法的实现细节,安全性极高且使用方便。用户只需输入文件名和口令即可。

反破译---文件完整性检测

用程序的完整性检测码防止文件被非法篡改。

定义1:运行检测码--程序运行时的完整性检测码。

定义2:发行检测码--程序发行时的完整性检测码。

检测原理:根据程序完整性检测程序是否被修改--在程序发行前计算程序的“发行检测码”,在程序发行后运行时自动计算程序的“运行检测码”。如果 “运行检测码”等于“发行检测码” 则程序完整性检测正确,程序没有被修改。如果“运行检测码”不等于“发行检测码”则程序完整性检测错误,程序被修改。

什么是arp攻击?电脑遇到arp攻击怎么办?

ARP攻击主要是存在于局域网网络中,如果在局域网中若有一台计算机感染ARP木马,则感染该ARP木马的系统将会试图通过“ARP欺骗”手段截获所在网络内其它计算机的通信信息,这样就会造成网内其它计算机的通信故障。

详情2018-01-23 09:28:18责编:llp 来源:驱动管家serv-u ftp越狱 如何防范serv-u ftp越狱?

防范serv-u ftp越狱的代码如下:[*]----------------------------------------------------[*]Serv-U FTP Server Jail Break 0dayDiscovered By KingcopeYear 2011[*]----------------------------------

详情2018-01-24 14:19:56责编:llp 来源:驱动管家常见的加密算法有哪些类型?什么是hash算法?

对称加密指加密和解密使用相同密钥的加密算法。对称加密算法的优点在于加解密的高速度和使用长密钥时的难破解性。假设两个用户需要使用对称加密方法加密然后交换数据,则用户最少需要2个密钥

详情2018-01-29 12:13:41责编:llp 来源:驱动管家隐藏文件的四种方法 怎么隐藏文件?

下面小编给大家整理了四条有关隐藏文件的方法,以供大家参考。第一种方法,也是最简单的:修改文件目录的属性此法最简单,只要选中欲隐藏的目录,单击鼠标右键,选择“属性”,在“隐藏”属性复选框中打个“&radi

详情2018-01-19 09:35:07责编:llp 来源:驱动管家搜索关键字如何入侵?怎么入侵动网论坛?

上传 upload_Photo asp?PhotoUrlID=3 upload_Photo asp?PhotoUrlID=1---------------------------------------------------- 关键字:网站建设公司企业网站管理系统 后缀: admin login as

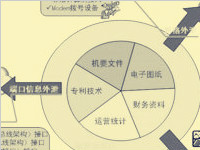

详情2018-01-29 14:59:08责编:llp 来源:驱动管家内网安全管理 应对企业内网安全挑战的10种策略

几乎所有企业对于网络安全的重视程度一下子提高了,纷纷采购防火墙等设备希望堵住来自Internet的不安全因素。然而,Intranet内部的攻击和入侵却依然猖狂。事实证明,公司内部的不安全因素远比外部的危害更恐怖。

详情2018-01-19 17:54:32责编:llp 来源:驱动管家如何破解还原精灵?还原精灵破解的七种方法

有些时候你是不是有些烦还原精灵,刚对系统进行的配置,重启后又恢复原貌了,本文就给大家讲了还原精灵的七大破解方法……方法一:临时解决办法如果在忘记还原精灵密码后,你安装了一个新程序,该软件提示要求重启

详情2018-01-21 13:37:18责编:llp 来源:驱动管家oracle数据库学习 谈谈入侵oracle数据库的体会

一、先看下面的一个贴子:Oracle数据库是现在很流行的数据库系统,很多大型网站都采用Oracle,它之所以倍受用户喜爱是因为它有以下突出的特点:1、支持大数据库、多用户的高性能的事务处理。Oracle支持最大数据库

详情2018-01-11 16:24:29责编:llp 来源:驱动管家管家婆软件的漏洞分析:该漏洞很容易被入侵

管家婆搞活动的页面,选漂亮的财务MM和帅蝈蝈,获奖的出国旅游呀!!!俺向二师兄保证绝对木有看MM的手机号。。。http: www grasp com cn talent TalentDetail aspx?c=bb7f3776-61e0-4733-9645-28927d7eebf8注射

详情2018-01-22 14:56:25责编:llp 来源:驱动管家如果oracle数据库没有彻底删除表,导致出现奇怪的表名怎么办?

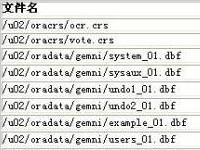

Oracle 10g 中出现表名:BIN$2cMp4FjwQ2Cw3Lj+BxLYTw==$0 最近发现Oracle中出现了这些奇怪的表名,上网查找后发现是oracle10g的回收站功能,并没有彻底的删除表,而是把表放入回收站,最后就出现了这样一堆奇

详情2018-01-14 11:53:55责编:llp 来源:驱动管家

- 手机京东钱包的密码在哪儿设置?怎么设置京东钱包的密码?

- 手机录音软件可以转文字吗?什么软件可以把手机录音转文字?

- 东芝m359笔记本的具体详细资料简介

- 东芝m335系列笔记本的相关性能配置介绍

- 【游戏攻略】《绝地求生》弹匣应该怎么选择?

- 路由器恢复出厂设置的几个方法介绍

- 电脑的无线网络快速连接的方法是什么?

- 努比亚z11怎么刷机?努比亚z11刷机的方法

- iphone6首发没有中国的原因是什么?

- bios设置时的参数是怎么修改?bios设置方法是什么?

- 笔记本显卡升级要怎么操作?笔记本怎么给显卡升级?

- vps服务器怎么搭建远程桌面蜜罐?按这七步操作

- 印象笔记好用吗?印象笔记怎么使用?

- 雷电模拟器怎么用?雷电模拟器功能有哪些?

- 戴尔1425系列的笔记本性能怎么样

- 东芝l700笔记本电脑拆机清理灰尘的方法

- 防蓝光有必要吗?靠贴膜防蓝光是行不通的

- 怎么在电脑的系统中直接打开sql文件

- win8电脑出现无线网络受限制或无连接问题的原因都有哪些

- 三星a8电池容量多大?是电池耐用的手机吗?