网络黑客分析 网络黑客有哪些类型?

文中提及的这些黑客类型都是典型的黑客类型,所有这些类型的黑客都是天才,但它们却有明显不同的风格。一起来看下,您熟悉哪几个?

0. The Unicorn

The Unicorn翻译成“独角兽”,作为以完美开发者而著称的黑客,他们曾一度被人认为有如编码印章似的去编码并且设计时都是带着一种挑剔的眼光去设计。 他们在选择使用PS或者Fireworks时就像选择用文字编辑一样轻松舒适,在他们的作品里面没有一个是与像素格格不入的,况且也不能有任何格格不入的方式。“独角兽”的局限性之一是,被迫使用一个支持Adobe产品的操作系统。

【最喜爱的技术/语言:SASS,Stylus,CoffeeScript,JavaScript】

1.The Metaprogrammer

“宏程序员”,宏程序员是为了其他的开发者而发展起来的。他们是对Ruby的扩展以及富有有自己独特的见解,并且暗地里希望Smalltalk能被全世界所接纳。这个原型的定义不仅限于文字元编程,也包括一些迷恋于定义规范约定的人,从而使其他开发者的工作更为简单方便。

【最喜爱的技术/语言:Lisp,Ruby,Ember任何优于约定的配置】

2.The Brogrammer

The Brogrammer 我们就翻译它为“程序员”,Brogrammer掌握了Balmer Peak艺术并且到达该艺术的顶峰。它与最新的雇佣公约相结合,使Brogrammer能够高效的达到更高水平。Brogrammers喜欢用杯子玩beer pong这种游戏,杯子的安排通常都是用某种数据结构。

【最喜爱的技术/语言:Django,RoR,Express】

3.The Lost Soul

把The Lost Soul翻译成“迷失的灵魂”,它已经被关押在一些特定企业的堆栈里面好多年了。它已发展了一个朝工程方向的癖性,目的是让工程和战栗者在一个定义的框架里面工作,这个框架不支持依赖注入和反转控制。也许,这是在合理范围内的,然而,就像大多数项目一样,他会定期的处理那些复杂的程序和软件。

【最喜爱的技术/语言:Java,Spring,Hibernate,.NET, Eclipse,Visual Studio】

4. The [Mad] Scientist

“疯狂的科学家”,这个科学家在自己的领域里是很聪明的,并且它是致力于解决电脑硬件方面的科学问题。它是迄今为止最新的计算机学习方法并且它能快速的告诉你两位数乘法运算法则。然而在实践中,科学家比较倾向于过度分析和更贴近自然工程的基本问题。

【最喜爱的技术/语言:C/C++,Python,Java,F#】

5.The Architect

对于手边问题,“建筑师”沉溺于用最好的技术去解决,但计划常常高于可实践的规模,作为最固执己见的原型,它更愿意通知你一些关于堆栈方面的问题。

【最喜爱的技术/语言:Redis,MongoDB,CouchDB,Riak,Hadoop,Cassandra,Web Sockets】

6.The Bare-Metal Programmer

“裸机程序员”喜欢生活在软硬件接口的地方,对高级语言和抽象敬而远之。作为一个低级别的优化专家,他可以从Quake III Arena和相似的优化中很快速的解析逆平方根。

【最喜爱的技术/语言:C/C++,Assembly,Shading Languages】

7.The Lambda Programmer

这个黑客知道Y-Combinator并不仅仅是一个有名的孵化器而且它还可以从你选择的语言里面得到它。尽管它拒绝接受基础的技术模式,但它仍然可以获取到核心的功能概念,比如Monads,蓄电池,尾递归。

【最喜爱的技术/语言:Haskell,Lisp,Erlang,Scala,F#】

8.The Neck Beard

在这些列表中,这个黑客是最有可能使用自己鼠标的,包括使用Lynx或者W3M浏览Web网站。用点文件配置系统并与那些复杂的大型软件工程进行斗争。在自由开发的源码运动中,坚定的信徒认为,The Neck Beard将超越它的使用范围,开发和传播开源软件。

【最喜爱的技术/语言:C/C++,Posix,KDE,anything GPL】

9.The Hustler

对没有代码的“骗子”不用感到困惑,“骗子”黑客对用户有敏锐的观察并且有能力来实现客户的要求。它是恶搞应用的先发者并且在应用程序商店推出后还赚了一笔。这些“骗子”黑客被用户所激励而不仅仅是一些技术上的选择,由于这些“骗子”黑客没有哪一个平台是安全的。

【最喜爱的技术/语言:PHP,Perl,Anything that gets the job done】

A. The [Fanatical] Tester

在理想的世界里,测试人员宁愿看到以伪英文方式编写的代码段,他相信最新的BDD测试技术,他也会定期给那些基础设施落后的其他测试写测试。Bug已经成为了过去,测试人员怀疑如果没有类似的测试水平,稳定的软件是不能被写出来的。

【最喜爱的技术/语言:Cucumber, RSpec,RCov,Capybara,anything BDD】

B. The [Re]Inventor

宁愿写十几种不同的微小框架,也不愿因为同一个目的去使用一个单一的框架。为了不被裸程序员给迷惑了,发明者使用一些抽象的东西,他们脱离那些公约规定的条条框框。

【最喜爱的技术/语言:Zepto,Backbone,Sinatra,Node】

本文编译自:张红月

木马程序的工作原理 怎么快速彻底地清除木马病毒?

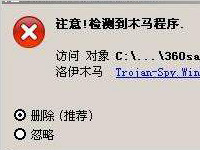

由于很多新手对安全问题了解不多,所以并不知道自己的计算机中了“木马”该怎么样清除。虽然现在市面上有很多新版杀毒软件都可以自动清除“木马”,但它们并不能防范新出现的“木马”程序,因此最关键的还是要知

详情2018-01-24 11:01:23责编:llp 来源:驱动管家怎么入侵445 139端口?怎么保护自己的电脑关闭445 139端口?

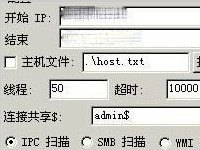

SMB(Server Message Block),Windows协议族,用于文件和打印共享服务。在Win9X NT中SMB基于NBT实现,NBT(NetBIOS over TCP IP)使用137, 138 (UDP) and 139 (TCP)来实现基于TCP IP的NETBIOS网际互联;而

详情2018-01-19 18:57:35责编:llp 来源:驱动管家什么是肉鸡?得到肉鸡后命令的中英对照

net use $ "> ipipc$Content$nbsp; "密码 " user: "用户名 " 建立IPC非空链接 net use h: $ "> ipc$Content$nbsp; "密码

详情2018-01-23 18:51:30责编:llp 来源:驱动管家局域网入侵教程 局域网入侵有哪些步骤?

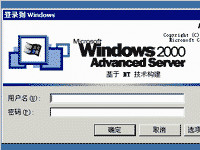

首先申明:1 入侵的范围只包括局域网,如果在学校上,可以入侵整个校园网;2 能入侵的只是存在弱口令(用户名为administrator等,密码为空),并且开了139端口,但没开防火墙的机子。入侵工具:一般要用到三个:NTsc

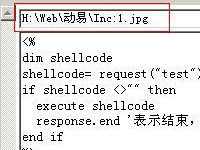

详情2018-01-18 14:39:54责编:llp 来源:驱动管家怎么隐藏一句话木马?利用ntfs流隐藏你的一句话木马

这是利用NTFS流隐藏你的一句话小马,这方法,文件写入后,不容易给发现,隐藏性好!如下是ASP脚本的例子!NTFS流文件的内容如下

详情2018-01-19 12:30:40责编:llp 来源:驱动管家什么是垃圾邮件?网络一大公害垃圾邮件怎么远离?

收到未经主动请求而发送来的大量的无用信息(自己并不需要)的电子邮件,我们一般将其当做是垃圾邮件。去年的最后一个月,美国调查表明垃圾邮件数量破了历史纪录,占所有邮件的94%。垃圾邮件已经成了除病毒木马之

详情2018-01-24 14:20:03责编:llp 来源:驱动管家arp是什么?arp双向欺骗和单向欺骗的原理和区别

ARP(地址解析协议)是在仅知道主机的IP地址时确定其物理地址的一种协议。因IPv4和以太网的广泛应用,其主要用作将IP地址翻译为以太网的MAC地址,但其也能在ATM和FDDI IP网络中使用。本文将为大家详细剖析ARP欺

详情2018-01-23 09:13:47责编:llp 来源:驱动管家什么是https?使用非对称加密是完全安全的吗?

每当我们讨论到信息安全的时候,我们最长接触到的信息加密传输的方式莫过于HTTPS了,当我们浏览器地址栏闪现出绿色时,就代表着这个网站支持HTTPS的加密信息传输方式,并且你与它的连接确实被加密了。但是HTTPS并

详情2018-01-14 11:16:22责编:llp 来源:驱动管家渗透测试者需要有哪些必须的基本的技能?

随着国内外重大信息安全事故数量的急剧增长,安全在整个IT行业中的不断升温,国内外渗透测试从业者也不断的增多,但是安全体系庞大复杂,并非朝夕就能掌握相关的专业知识和技能。最近在国外的一篇博客上看见一位

详情2018-01-18 16:38:46责编:llp 来源:驱动管家关闭135 445端口该怎么做?关闭135 445端口的步骤

135端口主要用于使用RPC(RemoteProcedureCall,远程过程调用)协议并提供DCOM(分布式组件对象模型)服务。端口说明:135端口主要用于使用RPC(RemoteProcedureCall,远程过程调用)协议并提供DCOM(分布式组件

详情2018-01-14 14:03:30责编:llp 来源:驱动管家

- u盘加密软件有哪些?推荐好用的U盘加密软件

- 怎样利用爱剪辑在视频里剪辑图片?爱剪辑使用教程

- 不知道路由器怎么恢复出厂设置?这些方法你试过了吗

- 市面上哪些手机可以支持无线充电功能

- 小米手机想要重置怎么恢复出厂设置

- 压缩文件格式可以转换吗?转换压缩文件格式的方法

- 手机解锁图案忘了怎么办?除了恢复出厂设置还有两种方法

- 小米手机来电铃声如何设置?小米手机来电铃声设置教程

- 为什么顽固文件删除不了?怎样才能删除顽固文件?

- usb 3.0是什么?usb 3.0和usb 2.0有什么区别?

- 什么是phpddos流量攻击?phpddos流量攻击怎么处理?

- 雷客图asp站长助手增加了查杀功能 木马如何躲避查杀?

- 优酷会员怎么用支付宝开通?优酷会员开通方法

- 电脑上也可以用美拍直播吗?怎么用电脑进行美拍直播?

- 怎么看显存的主要类型是什么?

- 怎么改wifi密码?在手机修改wifi密码的方法

- 教你如何在win7系统下实现共享文件夹

- 在百度网盘上上传文件结果显示上传失败怎么办

- 畅玩6x和荣耀8青春版该买哪一个?畅玩6x和荣耀8青春版的数据对比

- 手机自带软件怎么卸载?刷机精灵可以一键删除