logparser用法介绍 logparser怎么用?

logparser使用介绍

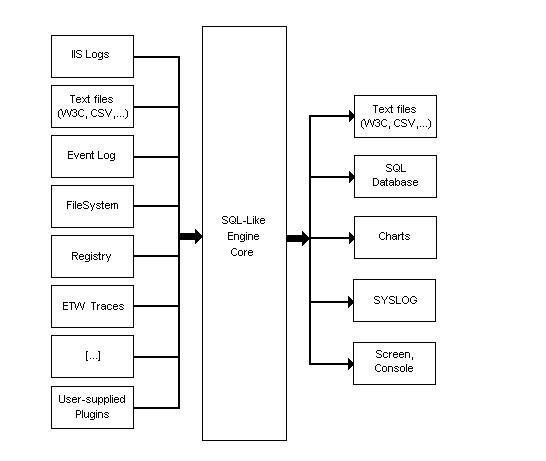

首先,让我们来看一下Logparser架构图,熟悉这张图,对于我们理解和使用Logparser是大有裨益的

简而言之就是我们的输入源(多种格式的日志源)经过 SQL语句(有SQL引擎处理)处理后,可以输出我们想要的格式。

1、输入源

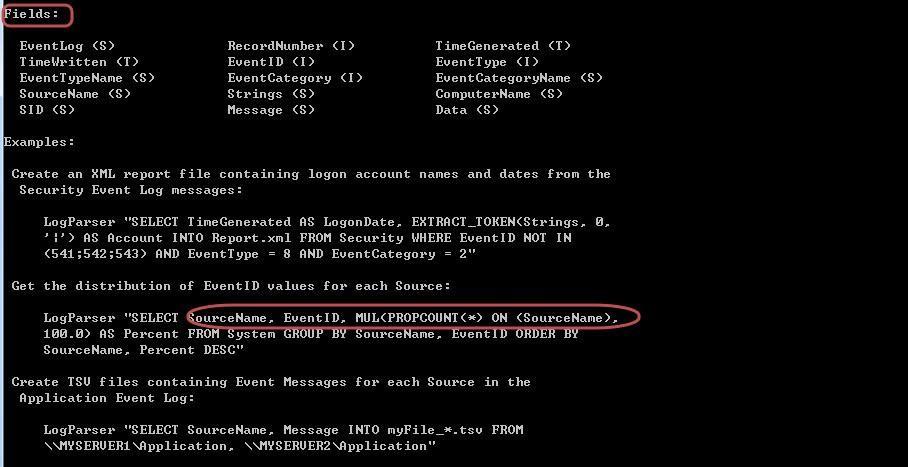

从这里可以看出它的基本处理逻辑,首先是输入源是某一种固定的格式,比如EVT(事件),Registry(注册表)等,对于每一种输入源,它所涵盖的字段值是固定的,可以使用logparser –h –i:EVT查出(这里以EVT为例):

这里是一些可选参数,在进行查询的时候,可对查询结果进行控制,不过我们需要重点关注的是某一类日志结构里含有的字段值(在SQL查询中匹配特定的段):

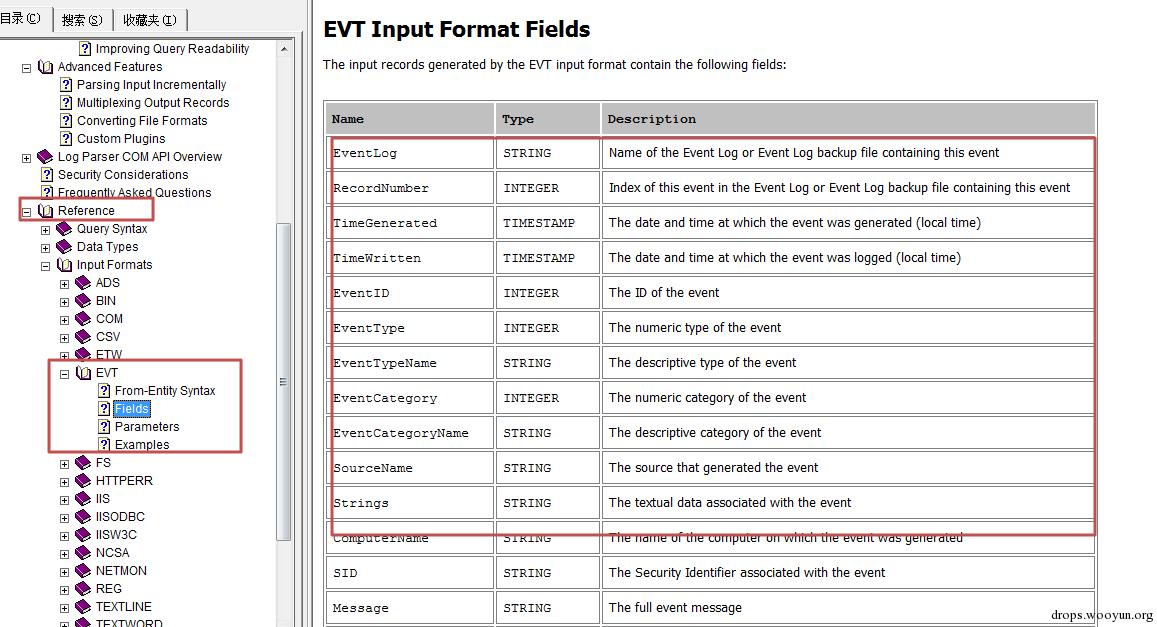

对于每一类字段值的详细意义,我们可以参照logparser的自带文档的参考部分,这里以EVT(事件)为例:

2、输出源

输出可以是多种格式,比如文本(CSV等)或者写入数据库,形成图表,根据自己的需求,形成自定的文件(使用TPL)等,比较自由

基本查询结构

了解了输入和输出源,我们来看一则基本的查询结构

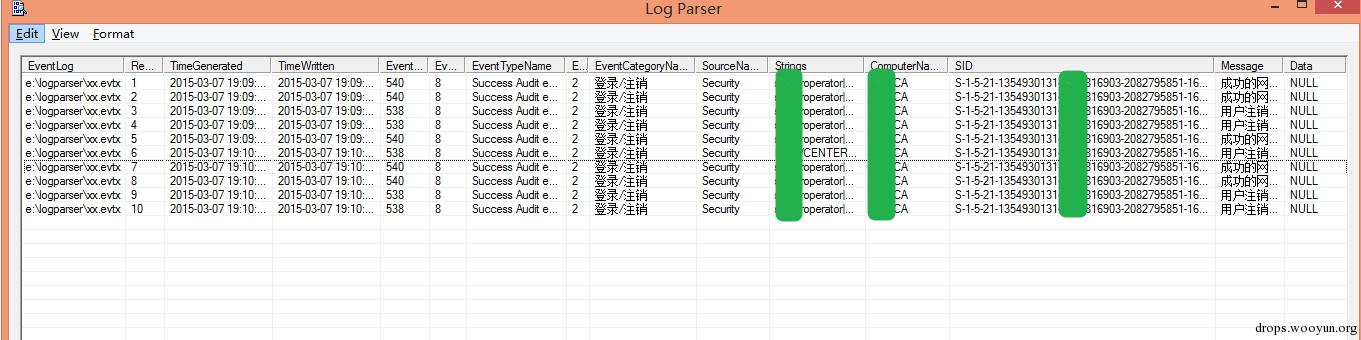

Logparser.exe –i:EVT –o:DATAGRID “SELECT * FROM E:\logparser\xx.evtx”

这是一则基本的查询,输入格式是EVT(事件),输出格式是DATAGRID(网格),然后是SQL语句,查询E:\logparser\xx.evtx的所有字段,结果呈现为网格的形式:

看到这里,想必你已经明白了,对于windows的安全日志分析,我们只需要取出关键进行判断或者比对,就可以从庞大的windows安全日志中提取出我们想要的信息。

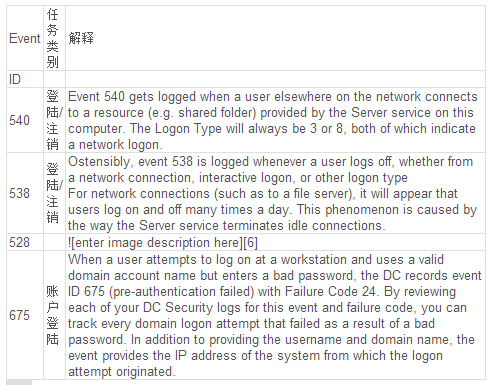

windows安全日志分析

对于windows安全日志分析,我们可以根据自己的分析需要,取出自己关心的值,然后进行统计、匹配、比对,以此有效获取信息,这里通过windows安全日志的EVENT ID迅速取出我们关心的信息,不同的EVENT ID代表了不同的意义,这些我们可以在网上很容易查到,这里列举一些我们平常会用到的。

有了这些我们就可以对windows日志进行分析了 比如我们分析域控日志的时候,想要查询账户登陆过程中,用户正确,密码错误的情况,我们需要统计出源IP,时间,用户名时,我们可以这么写(当然也可以结合一些统计函数,分组统计等等):

LogParser.exe -i:EVT "SELECT TimeGenerated,EXTRACT\_TOKEN(Strings,0,'|') AS USERNAME,EXTRACT\_TOKEN(Strings,2,'|') AS SERVICE\_NAME,EXTRACT\_TOKEN(Strings,5,'|') AS Client_IP FROM 'e:\logparser\xx.evtx' WHERE EventID=675"

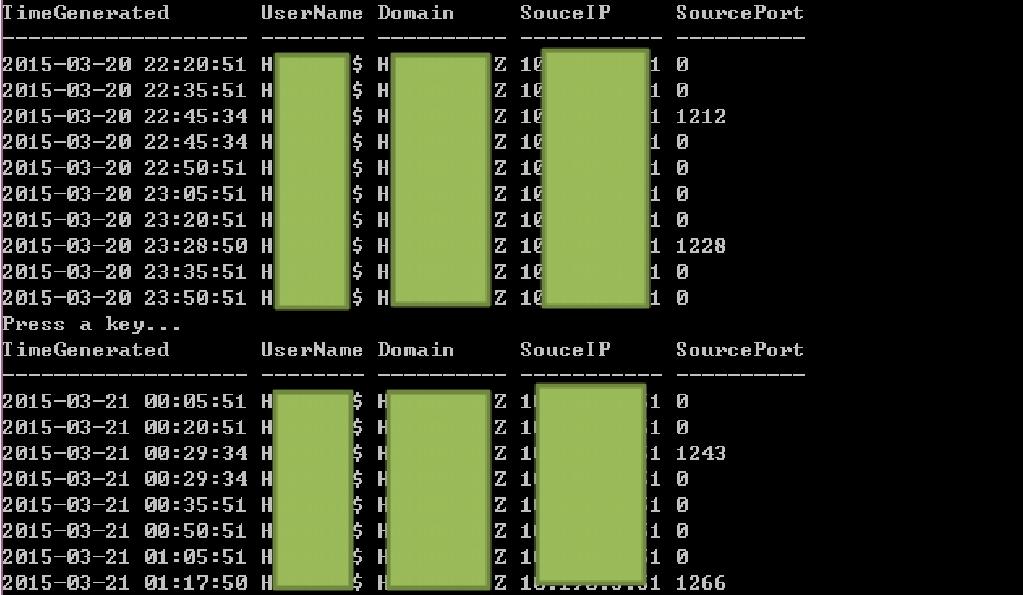

查询结果如下:

如果需要对于特定IP进行统计,我们可以这么写(默认是NAT输出):

LogParser.exe -i:EVT "SELECT TimeGenerated,EXTRACT\_TOKEN(Strings,0,'|') AS USERNAME,EXTRACT\_TOKEN(Strings,2,'|') AS SERVICE\_NAME,EXTRACT\_TOKEN(Strings,5,'|') AS Client\_IP FROM 'e:\logparser\xx.evtx' WHERE EventID=675 AND EXTRACT\_TOKEN(Strings,5,'|')='x.x.x.x'"

或者将查询保存为sql的格式:

SELECT TimeGenerated,EXTRACT\_TOKEN(Strings,0,'|') AS UserName,EXTRACT\_TOKEN(Strings,1,'|') AS Domain ,EXTRACT\_TOKEN(Strings,13,'|') AS SouceIP,EXTRACT\_TOKEN(Strings,14,'|') AS SourcePort FROM 'E:\logparser\xx.evtx' WHERE EXTRACT_TOKEN(Strings,13,'|') ='%ip%'

然后在使用的时候进行调用

logparser.exe file:e:\logparser\ipCheck.sql?ip=x.x.x.x –i:EVT –o:NAT

查询结果为:

怎么样?是不是一目了然呢?根据特定登陆事件,直接定位到异常IP,异常时间段内的连接情况。

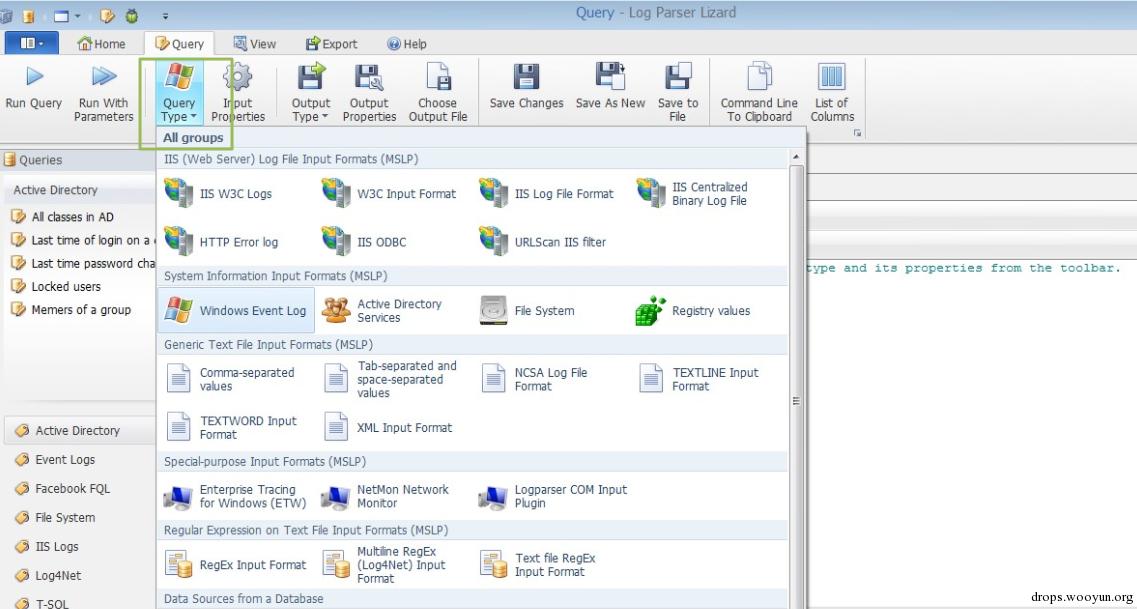

同样我们也可以选择其他输出格式,对日志分析和统计。上述所有操作都是在命令行下完成的,对于喜欢图形界面的朋友,We also have choices!这里我们可以选择使用LogParser Lizard。 对于GUI环境的Log Parser Lizard,其特点是比较易于使用,甚至不需要记忆繁琐的命令,只需要做好设置,写好基本的SQL语句,就可以直观的得到结果,这里给大家简单展示一下 首先选取查询类型

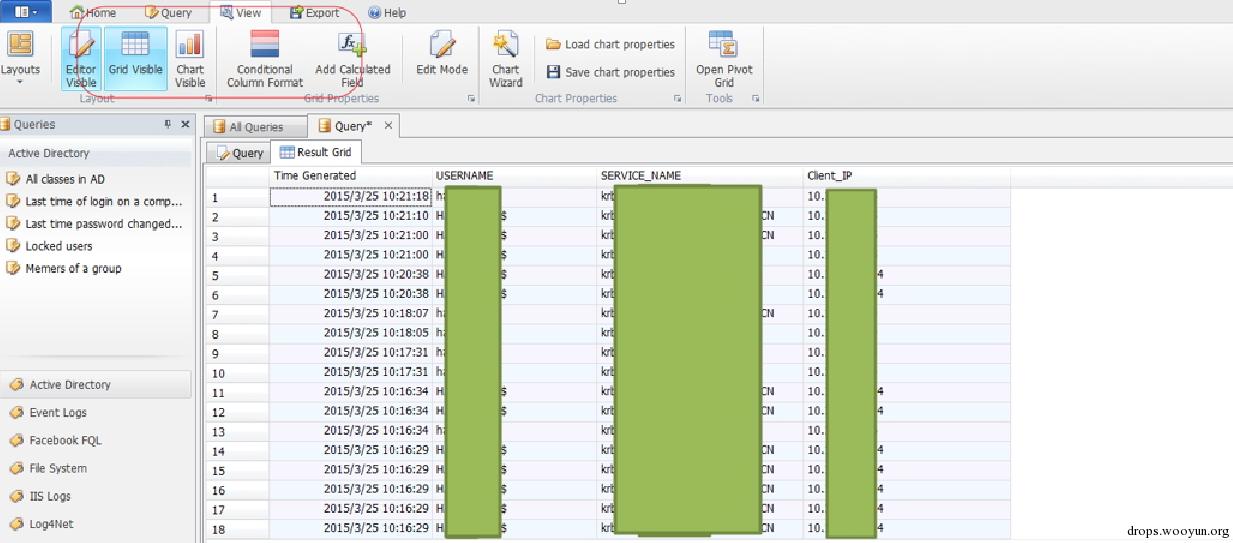

这里我们选择windows event log,然后输入刚才的查询语句: 比

如:

SELECT TimeGenerated,EXTRACT\_TOKEN(Strings,0,'|') AS USERNAME,EXTRACT\_TOKEN(Strings,2,'|') AS SERVICE\_NAME,EXTRACT\_TOKEN(Strings,5,'|') AS Client\_IP FROM 'e:\logparser\xx.evtx' WHERE EventID=675 AND EXTRACT\_TOKEN(Strings,5,'|')='x.x.x.x'

得到的查询结果为(并且这里我们可以有多种查询格式):

具体其他功能,大家可以去尝试一下~

总结

这里简单和大家介绍了在windows安全日志分析方面logparser的一些使用样例,logparser的功能很强大,可进行多种日志的分析,结合商业版的Logparser Lizard,你可以定制出很多漂亮的报表展现,图形统计等,至于其他的功能,留给大家去探索吧~

监视软件nagios的缓冲区溢出漏洞可能被利用控制服务器

受影响系统:Nagios Nagios 1 4 9不受影响系统:Nagios Nagios 1 4 10描述:--------------------------------------------------------------------------------BUGTRAQ ID: 25952CVE(CAN) ID: CVE-2007

详情2018-01-25 11:28:41责编:llp 来源:驱动管家aspx注入方式 sql注入的一般步骤

今天看到有个关于搜索型注入的文章,用到的是一种新技术,探测的是三星:http: notebook samsung com cn index aspx注入方式是:一般网站的搜索都是部分匹配的有漏洞的url是http: notebook samsung com cn news

详情2018-02-18 11:30:11责编:llp 来源:驱动管家传奇服务器与洞网论坛在同一服务器上会出现漏洞

漏洞起因:很多白菜级的站长和管理员,把 "洞网论坛 "与传奇服务器同时架设到同一台服务器上!1 详细步骤:它时至今日,仍然有很多站长不知道去修改数据库的路径,所以,对于这招攻击很灵,特别是动网的,默认为dvbbs7

详情2018-01-27 14:58:20责编:llp 来源:驱动管家ssl安全部署的七个步骤 ssl证书是什么?

SSL(安全套接字层)广泛地用于Web浏览器与服务器之间的身份认证和加密数据传输,以保障在Internet上数据传输之安全。下面小编将为大家探讨新的SSL安全形势以及新的安全问题。下面让我们来了解这些SSL安全问题以及

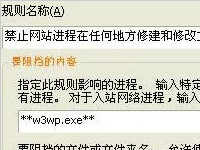

详情2018-01-17 11:04:44责编:llp 来源:驱动管家如何在mcafee设置阻挡asp文件,断绝了黑客上传木马的可能?

如果你使用虚拟主机或者合租空间,可以要求主机商装MCAFEE,如果他说怕影响其他用户有 ASP后缀的数据库,你可以让他只给你的网站目录这样设置。进入 Mcafee 的 VirusScan 控制台,双击访问保护->进文件,共享资

详情2018-03-05 15:17:04责编:llp 来源:驱动管家oracle 8i版本怎么进行系统入侵的?系统入侵的步骤是什么?

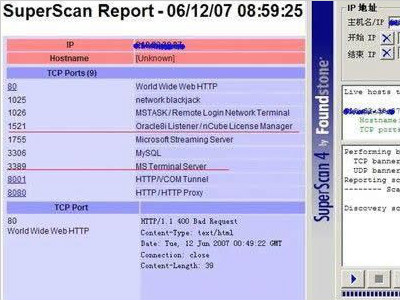

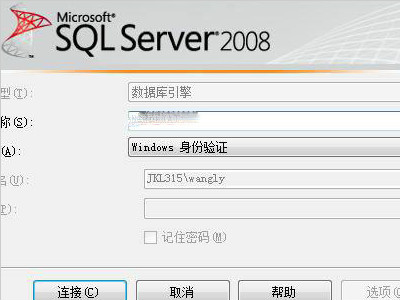

最近看了些有关 Oracle 的安全资料,看后随手做了一个渗透测试,把过程记录下来方便日后查阅 。先用 SuperScan4 0 扫描下要测试的主机,速度很快,结果如图 1 所示:图 1端口 1521 是 Oracle 的 TNS List

详情2018-01-25 11:28:40责编:llp 来源:驱动管家压缩和删除sql server事务日志有哪些方法?各个步骤又是什么?

这个问题很多人受到了困扰,日志动辄十几个g问:SQLServer中的事务日志应该怎样压缩和删除?答:具体方法有3种。方法一:第一步:backup log database_name with no_log或者 backup log database_name wit

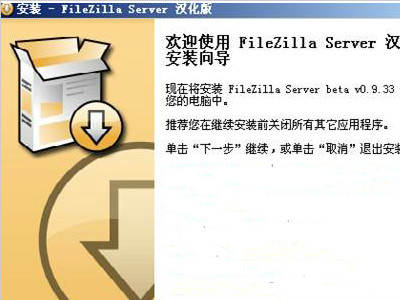

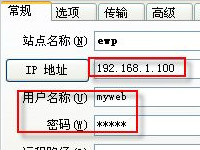

详情2018-01-14 21:18:51责编:llp 来源:驱动管家filezilla怎么用?filezilla server的安装和配置

Filezilla的主要优势在于:高安全、高性能。Filazilla的安全性是来自于其开放源代码的。开源为何能保证安全?每一款软件产品诞生后,都有很多人试图发现其漏洞进行攻击,以获取权限和其他利益。如果是开源软件,

详情2018-01-26 10:57:51责编:llp 来源:驱动管家人人网存在csrf漏洞的修复方案是什么?

CSRF(Cross-site request forgery跨站请求伪造,也被称成为“one click attack”或者session riding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。尽管听起来像跨站脚本(XSS),但它与XSS非常不同,

详情2018-02-14 10:17:56责编:llp 来源:驱动管家fssniffer可以捕捉到局域网的pop3/ftp用户名和密码

FsSniffer只能在Windows 2000中使用,可以捕捉到本机和基于非交换环境局域网的POP3 FTP用户名和密码。一、本地使用FSSNIFFERSBind IP:指绑定的IP地址,通常就是本地主机IP地址。Port:控制的端口,以后要通过

详情2018-01-29 16:56:51责编:llp 来源:驱动管家

- Win10 dolby音效驱动安装方法

- 用ppt编辑图片的时候怎么设置隐藏窗格

- 电脑的开始菜单摆放顺序可以修改吗?怎么修改

- GTX1080Ti超频会怎么样 GTX1080Ti上水冷散热器效果测试

- 关于微网站的作用和特点的相关介绍

- 比特币的底层技术“区块链”是有史以来最言过其实的技术之一

- 赵红卫:将在“智能京张”动车组上实现自动驾驶功能

- 戴尔推出秒杀专场 游匣游戏本低至5799元

- 如何解决U盘安装WindowsXP系统出现蓝屏并提示oxoooooo7b错误代码

- 高手教你设置BIOS 实现U盘装系统

- 蓝魔mos1价格是多少?蓝魔mos1屏幕是怎么样的?

- nokia x评测 从外观、配置和性能等方面看nokia x

- Mac能不能批量删除照片 Mac怎么批量删除照片

- PoE是什么 PoE的详细介绍

- 哪些php函数需要禁止?危险函数可在开关选项关闭

- 怎么入侵Oracle数据库?使用了这些操作命令

- 怎么在CentOS 7系统中安装Nvidia GTX1080显卡驱动

- 在catia软件上怎么设置快捷键?catia快捷键设置使用要注意哪些问题

- 怎么使用靠谱助手的键盘操作来打字?

- 显存颗粒是什么?电脑显存颗粒知识的一些探讨