远程控制木马出现过哪些事故?远程控制木马面临哪些问题?

远程控制木马的意思是远程桌面需要在路由器设置端口映射,才可以让自己的机器暴露给广域网,这样别人才能通过外网ip来连接操作需要接受协助的机器。

传统意义上的远程控制木马由于适用面不广,使用比较单一,只注重功能不注重一些安全上的问题,出现过的事故就有:

1.控制者被反查;

2.控制者机器被利用文件下载上传文件反控;

3.相关黑客被杀;

4.抓鸡黑客被网警追捕;

5.主要成员被国际通缉等。

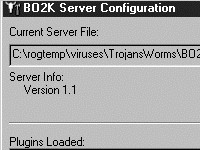

传统的远程控制木马

最初

1. 大多使用tcp协议作为其主要通信协议,没有采用对应的加密措施。

2. 木马文件经过加壳或者没有加壳,可轻易被分析出特征码。

3. 相关功能都被整合到了一起,免杀时间短。

4. 不稳定性,遇到复杂的网络环境可能存在上线难的问题。

5. 上线采用动态域名,经过不可靠第三方中转信息可被轻易拦截或者伪造。

6. 大多采用注册表启动或者注册服务启动,少有修改文件方式。

7. 存在可执行文件,dll,sys,启动方式大多采用独立启动,没有或者少有文件感染,进程注入。

8. 种马感染方式单一,大多采用网络传输方式感染。

9. 驻留方式单一,大多是驻留在系统。不存在反沙盒分析功能。

10. 大多是c/s结构,即client/server。木马文件普遍较大。

后来

1. 除了tcp木马之外出现了udp木马,但依然没有采取加密措施。

2. 木马在原有加壳基础之上,开始出现了自写壳,反调试等反分析措施。

3. 由原来的整合到一起开始出现了生成器/控制端的模式,免杀时间稍微变长。

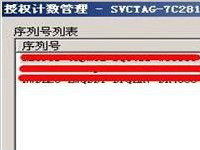

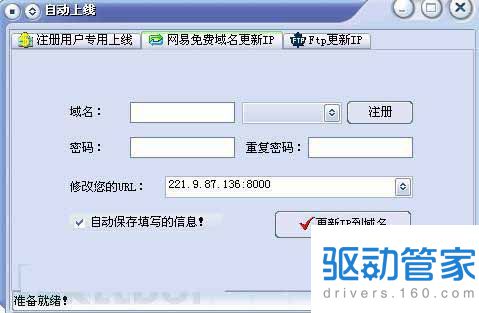

4. 上线开始出现了多种上线模式,出现了网站空间上线、FTP上线、数据库上线。

5. 稳定性变强。出现了反弹上线木马。

6. 开始出现修改系统文件,修改服务启动方式隐藏自身。

7. 开始出现了迷你版本木马,出现了无进程,文件感染,进程注入技术应用。

8. 出现了多种感染方式,木马本身在感染母体后出现了感染移动设备的情况。

9. 开始出现了驻留bios,感染映像文件木马。依然不存在反沙盒分析能力。

10. 出现了b/s,即浏览器/服务器模式交互通信木马。稳定性变强。文件比起上一代变小了一些。

现在

1. 除了tcp,udp木马之外,开始出现了https,ssl木马,但本身还是会被抓到木马原型。

2. 木马在原有加壳,自写壳,反调试基础之上,出现了shellcode木马,dll木马,纯进制文件靠其他文件加载木马。

3. 由原来的生成器/控制端模式开始出现了模块化木马,抗分析,免杀能力变强。

4. 上线由原来的单一上线模式出现了支持混合协议上线模式木马,一个服务器被封,可保持被控者依然不掉。

5. 稳定性在原有基础之上变得更强,除了反弹上线之外,出现了依靠其他服务上线木马。

6. 除了原来的修改、感染文件方式之外,出现了感染声卡,感染网卡方式。

7. 除了无进程之外,出现了无文件,无端口端口木马技术应用。

8. 除了感染移动设备外,出现了跨平台感染木马,内网感染木马,会感染比如智能交易终端之类的设备。

9. 出现了反内存分析、文件定时自动变异木马,会给分析带来一定难度。

10.出现了混合控制方式木马,可以b/s也可以c/s。

11.由原来的从vc/delphi/vb之类的语言编写的远控木马开始出现了脚本编写的远控木马程序。体积更小,方式更加隐蔽。

目前面临的问题。

1. 远控传输协议的问题,没有好的加密协议很容易出现通信被拦截/伪造问题,给自己带来危险。一些防火墙设备也可以轻易拦截通信。

2. 远控的免杀问题,传统的木马很容易在取到特征后就被杀毒软件查杀,一直没有出现好的反杀毒软件思路。

3. 启动加载方式问题,传统的比如注册表,文件,服务启动,很容易被比如(x60之类)软件拦截,许多杀软也比较看重注册表。

4. 文件驻留问题,驻留在系统很容易被取到样本文件,也会导致木马本身生存周期变短。

5. 文件操作问题,所有功能都集中在了一起,很容易被识别为木马文件。

暂时性的解决措施:

1. 远控传输协议采用公钥方式加密,文件生成时可选择伪造某种可信软件报文方式。

2. 在文件特征上,采用密钥方式分段加密,内存分段解密运行后删除上一次操作记录,静动交互+加密模式对抗特征捕获。

3. 加载方式采用非注册表加载,注入硬件核心驱动文件加载。

4. 系统只驻留主要支持文件,或者完全靠注入后文件操作。

5. 功能文件采用插件方式,用完即删,即使被捕获也很难被分析认定为木马。

未解决的问题:

源头/ip地址很容易被侦查员捕获的问题,采用私有云,p2p方式待实践。

只有更新的木马/黑客技术才能促进整体的安全进步。

ewebeditor漏洞利用的原理 ewebeditor漏洞如何利用?

漏洞的利用原理很简单,请看Upload asp文件:任何情况下都不允许上传asp脚本文件sAllowExt = Replace(UCase(sAllowExt), "ASP ", " ")修补方法:用以下语句替换上面那局话dim sFileType,Un_FileType,FileTypes

详情2018-01-07 09:12:54责编:llp 来源:驱动管家警惕免费wifi,提高免费wifi连接的安全防范意识

公共场所免费wifi如何安全使用 警惕黑网315晚会三大运营商齐中枪央视在315晚会现场演示了黑客利用免费WiFi网络窃取用户微信照片以及邮箱账号密码的过程。安全专家指出,用户的个人信息被窃取就是因为手机连接了

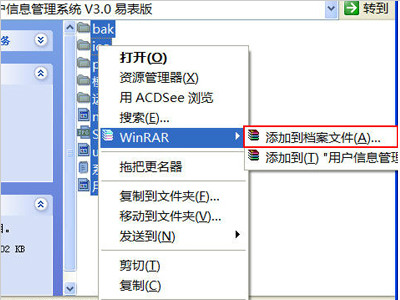

详情2018-01-03 13:59:49责编:llp 来源:驱动管家rar.exe有什么用?上传rar.exe可以快速下载su目录文件

你想一下,如果su目录文件这么多,难道你要一个个的下载??这明显就很麻烦,有了rar exe一切变的简单了!好了现在来介绍它的用法吧!得到了Webshell后,最好自己传一个rar exe,虽然program files目录有,但是

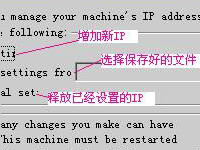

详情2018-01-12 13:31:18责编:llp 来源:驱动管家什么是ip欺骗?ip欺骗的原理

即使是很好的实现了TCP IP协议,由于它本身有着一些不安全的地方,从而可以对TCP IP网络进行攻击。这些攻击包括序列号欺骗,路由攻击,源地址欺骗和授权欺骗。本文除了介绍IP欺骗攻击方法外,还介绍怎样防止这个

详情2018-01-06 18:36:30责编:llp 来源:驱动管家帮你识别特洛伊木马程序 特洛伊木马程序有哪些特性?

什么是特洛伊木马木马,其实质只是一个网络客户 服务程序。网络客户 服务模式的原理是一台主机提供服务 (服务器),另一台主机接受服务 (客户机)。作为服务器的主机一般会打开一个默认的端口开进行监听(Listen)

详情2018-01-04 11:19:52责编:llp 来源:驱动管家域名服务器的欺骗技术 域名服务器的欺骗原理

概述:什么是DNS欺骗?DNS欺骗是一门改变DNS原始指向IP的艺术。为了更好的理解,让我们先来看一个例子。如果你想用浏览器去google搜索一些信息,毫无疑问的你会在地址栏里输入www google com的网址然后回车。那么

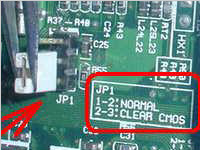

详情2018-01-09 19:14:07责编:llp 来源:驱动管家cmos的密码怎么破解?cmos破解密码的方法

1 简单的DOS下DEBUG破解程序:用软盘启动进入DOS下,执行Debug程序(你没有,那得去拷贝一个啊)1)debugo 70 2e (回车)o 71 00 (回车)o 70 2f (回车)o 71 00 (回车)然后重新启动,就一进入C

详情2018-01-08 15:03:45责编:llp 来源:驱动管家- 详情2018-01-17 08:52:32责编:llp 来源:驱动管家

瑞星杀毒软件怎么用?使用瑞星杀毒软件网络版的注意事项

瑞星杀毒软件网络版可以对网络内的计算机进行统一的安装、设置、管理、维护和升级,从而为企业网络提供完善的病毒防范体系。对于初次接触瑞星杀毒软件网络版的用户来讲,使用经验的缺乏和对产品功能的不熟悉都可

详情2018-01-15 14:04:48责编:llp 来源:驱动管家华众虚拟主机管理系统的漏洞补丁

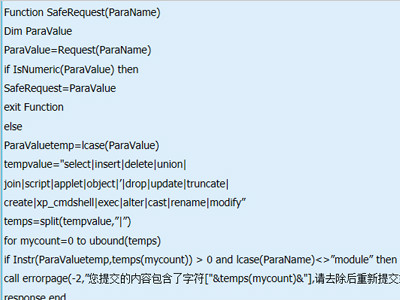

这次漏洞出在channeldmectr asp这个文件上,跟本就没有过滤任何参数 正好我这里有正版的补丁,打开看下了,打上补丁的channeldmectr asp文件在第21行到第40行,增加了以下代码:复制代码代码如下:Function SafeReques

详情2018-01-12 17:12:25责编:llp 来源:驱动管家

- 手机淘宝客户端有找相似的功能吗?手机淘宝可以找相似宝贝吗?

- 想要内存扩容必须升级吗?怎样不升级内存来扩容内存?

- 复印机使用的过程中要知道那个基本的常识

- ibm笔记本的电源适配器还能这样鉴别真假

- 你的笔记本电脑知道应该这样保养吗?

- 电信无线网卡怎么安装到电脑中使用

- 这里有一加5t截图的方法教程,不清楚怎么截图的朋友看过来

- iphone5越狱教程 iphone5越狱后怎么省电?

- 音频输入没有激活是是什么意思?为什么电脑无法录制音频?

- iPad续航能力变差是怎么回事?iPad续航能力怎么提高?

- wireshark使用教程 wireshark监测无线网络的步骤

- 怎么让u盘代替windows系统的密码?

- 京东咚咚是用来干什么的?京东咚咚使用教程

- 在手机淘宝客户端上可以延长收货时间吗?手机淘宝客户端怎么用?

- 为什么无线鼠标没反应?其实是因为你不会使用

- 有什么办法可以排除解决显示器闪烁故障

- 这个办法帮你顺利在苹果电脑上用u盘装win7系统

- 我的电脑给c盘分区之后为什么无法重命名了

- 魅族mx5发布会有哪些看点?

- iphone5s裸机在哪里可以购买?多少钱?