内网入侵经验(细节篇) 需要哪些入侵工具?

细节决定成败,不但对于写程序、渗透入侵甚至人生都是如此。谈人生就有点深奥了,还是来谈谈入侵吧。记得很久前有一位同事,注入的时候,在sa权限什么命令都能执行的情况下竟然入侵花费了三天左右的时间,为什么呢?这是因为他在NBSI下输了个time命令,想看下服务器的时间,结果命令无法应答,注入点宕在哪儿了,再也没办法执行其它命令了,直到服务器重启。有的写的不好的木马,如果执行time命令也会自动退出。如果注意到了这个细节的话,最好的执行办法就是time /t。

这一期我不谈注入,针对我在内网入侵的经验,来谈一下细节吧。

1、系统自带命令的细节

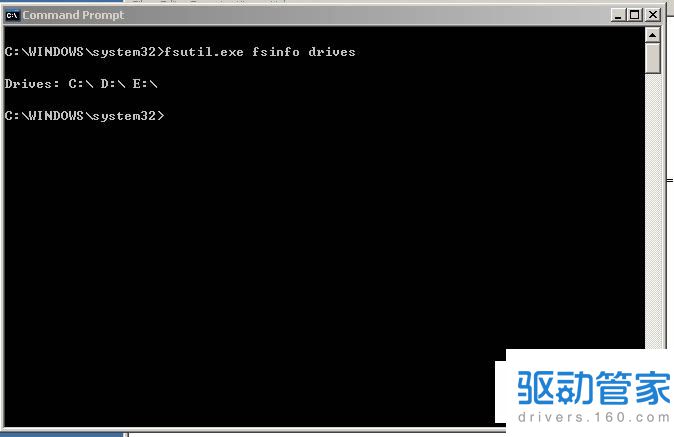

拿到系统权限后,常会想到收集机器的信息。例如看看共有几个盘,难道要一个一个的去cd盘符吗?2003系统的话就不必如此了,有一个命令很是方便:●fsutil.exe fsinfo drives●,可以列出全部盘符了(图1)。

图1

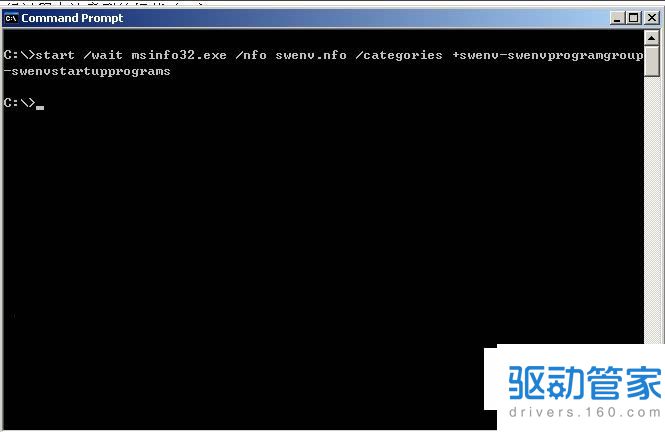

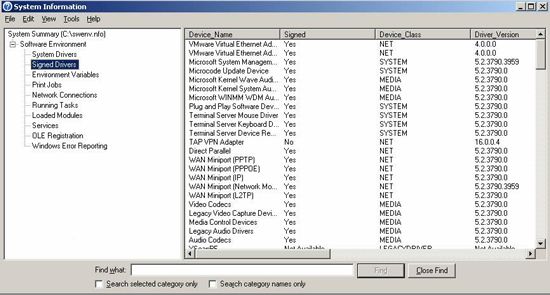

当然,这个命令还有其它的用途,大家自己搜索研究吧。也许还有人说,●systeminfo命●令更强大吧,看到的应当更多,当然个人有个人的爱好,像我还喜欢用●start /wait msinfo32.exe /nfo swenv.nfo /categoriesswenv-swenvprogramgroup-swenvstartupprograms●,这个示例收集了软件环境信息,但是不包括“程序组”和 “启动程序”子类别,所创建的 .nfo 文件可以使用 Msinfo32.exe 读取(图2、图3)。

图2、图3

大家自己执行一下,就会看到有多么强大了。另外,在域内网里如何判读哪台机器属于哪个域呢?当然命令也许有多个,最好用的应当还是net config Workstation。说到net命令,其实对这个命令我还有一个独门绝技,用它来判读主域服务器。怎么判断呢?主域服务器一般也做为时间服务器,所以在域权限下用net time /domian的话,主域服务器的主机名立马拿来。其实如果每个命令我都打一个示例的话,再抓一个图,这篇文章就会很长,但是这里只起个抛砖引玉吧,只把我最常用的命令示例写出来,剩下的大家自己研究吧。

2、常用工具的细节

内网入侵后,通常做法是抓出用户的hash来破密码,再试下别的机器是否同密码。抓hash,有三个基本的工具。●pwdump4、gethashes、 fgdump●,这三个exe大家应当都可以通过百度来搜索到。我常用的是gethashes,当gethashes无能为力的时候再请出fgdump。不过我以前喜欢用pwdump4,一般情况下●pwdump4 /l●就会抓出机器的密码HASH值。但是有人会发现,pwdump4 /l在3389里用不了。编辑文章时常看到有人入侵了3389,然后就说丢个 pwdump4上去抓hash,结果再也无话了。我估计这样的人都没有仔细操作。在3389情况下,正确用pwdump4 /l的方法是先用●psexec \\ip -u username -p password cmd.exe●得到这个用户身份的shell,然后再来用这个命令。说到psexec,我就想到了一个有趣的事情。以前我在公司负责招人的时候,主要是招对渗透有经验的人。由于要考虑到招的人对内网的渗透水平,我会出这样一道测试题。两台机器一模一样的配置,用户和密码都是相同的,两台之间只开了139 和445互相通讯,其它端口不开,不过有一台可以溢出得到最高权限,别一台不可以。此时你溢出了一台,在溢出的cmdshell情况下如何再控制另一台? 其实这道题我考的是被招的人对权限的认识。溢出的时候,是system权限的,此时要在这个权限的cmdshell下ipc$另一台机器是不可以的,也是先要用●psexec \\ip -u username -p password cmd.exe(我只是示例,在溢出的shell下正确命令应当用nc反弹这个psexec的命令才能得到cmdshell)●得到这台溢出机器的用户权限shell,此时两台机器密码用户名都相同,直接可以dir \\ip2\c$了,连ipc$连接也不用做。

这期的细节我先谈这两点吧,下期我们再来。

什么是https?使用非对称加密是完全安全的吗?

每当我们讨论到信息安全的时候,我们最长接触到的信息加密传输的方式莫过于HTTPS了,当我们浏览器地址栏闪现出绿色时,就代表着这个网站支持HTTPS的加密信息传输方式,并且你与它的连接确实被加密了。但是HTTPS并

详情2018-01-14 11:16:22责编:llp 来源:驱动管家什么是rootkit病毒?rootkit病毒的类型及对应措施

Rootkits病毒主要分为两大类:第一种是进程注入式Rootkits,另一种是驱动级Rootkits。第一种Rootkits技术通常通过释放动态链接库(DLL)文件,并将它们注入到可执行文件及系统服务进程中运行,阻止操作系统及应用

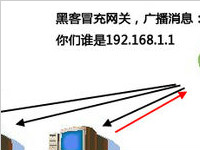

详情2018-01-13 11:34:20责编:llp 来源:驱动管家arp欺骗的原理是什么?欣向网吧路由ixp机种先天免疫arp

ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP IP协议栈中的低层协议,负责将某个IP地址解析成对应的MAC地址。“网管,怎么又掉线了?!”每每听到客户的责问,网管员头都大了。其实,此起彼

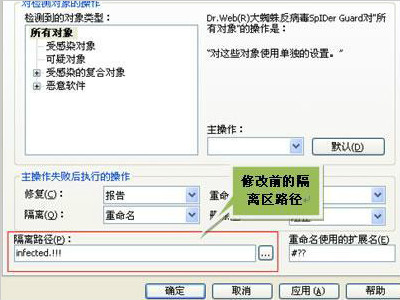

详情2018-01-23 20:05:55责编:llp 来源:驱动管家dr.web大蜘蛛的病毒隔离路径设置有哪些?

在使用Dr Web的朋友都知道 快速安装方式的病毒隔离路径为C: Program Files DrWeb infected !!!的文件夹下(如下图),其中有监控的隔离区设置,扫描的隔离区设置,发垃圾邮件的隔离区设置三种。下面我们分别来设

详情2018-01-12 16:14:34责编:llp 来源:驱动管家加密工具gpg是怎么下载安装使用的?

先说说GPG的获得吧,GPG是开放源代码的软件,是完全免费的,大家可

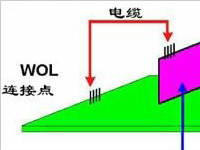

详情2018-01-04 09:36:39责编:llp 来源:驱动管家打开电脑的六种方法 原来打电话也能开计算机

如果有人问:“你会开计算机吗?”你肯定会说:“不就是按一下 Power 键吗?这有谁不会?开机,不只从这里开始如果再问你:“除了按 Power 键开机外,你还会用其他的方法开机吗?”你肯定会一愣。开机六种玩

详情2018-01-12 08:50:40责编:llp 来源:驱动管家为你分析ftp客户端存在将任意位置写入文件的漏洞

受影响系统:Jun Sota FFFTP 1 96b描述:FFFTP是一款小型的FTP客户端软件。FFFTP客户端没有正确地验证FTP服务器所返回的LIST命令响应中包含有目录遍历序列(斜线)的文件名,如果用户受骗从恶意的FTP服务器下

详情2018-01-24 16:40:38责编:llp 来源:驱动管家简单谈谈哪些类型的网络管理员具有不安全因素?

Jeff Dray最近经过对IT行业的深入调查研究,通过总结和分析针对IT行业列出了一份类别名单。在这里,他定义了七类最不安全的网络管理员。如果你是一名网络管理员,并且已经意识到工作中还存在着不足,看看你属于

详情2018-01-15 16:49:50责编:llp 来源:驱动管家java有哪些方法可以防止sql注入?

java防SQL注入,最简单的办法是杜绝SQL拼接,SQL注入攻击能得逞是因为在原有SQL语句中加入了新的逻辑,如果使用PreparedStatement来代替Statement来执行SQL语句,其后只是输入参数,SQL注入攻击手段将无效,这是因

详情2018-01-14 18:07:43责编:llp 来源:驱动管家mcafee 8.5怎么安装?mcafee 8.5又是怎么设置规则?

Mcafee(麦咖啡)与Norton(诺顿)、Kaspersky(卡巴斯基)并称为世界三大杀毒软件,是一款非常优秀的杀软。其监控能力和保护规则相当强大,是同类软件中最好的。是我非常推崇的一款杀软。Mcafee的精髓就在于规则

详情2018-01-23 11:05:23责编:llp 来源:驱动管家

- 微信网页版多人会话怎么打开?微信网页版多人群聊在哪儿开?

- 网易邮箱登陆失败是怎么回事?网易邮箱无法登陆怎么解决?

- 这款新式的充电装置的功能到底有多牛逼

- 机箱风扇电源不知道怎么接怎么办呢

- 【游戏攻略】新手须知!《绝地求生》30条快速入门小细节

- lsp损坏了怎么修复?win7系统lsp修复的方法有哪些

- 百度网盘怎么删除文件?百度网盘恢复删除文件的方法

- 新手机充电多长时间?新手机充电有哪些误区?

- 小米note2评测,给你购买小米note2的理由

- ARP欺骗是什么?ARP欺骗病毒会造成什么样的后果?

- 桌面图标消失了怎么找回?桌面图标消失找回的方法

- microsoft visio是什么?存在什么漏洞?

- 使用google可以黑掉微软服务器操作系统?看看黑客们的高招吧!

- 网易新闻每日轻松一刻在哪儿订阅?手机订阅网易新闻每日轻松一刻

- 淘宝退货流程是什么?手机淘宝怎么申请退货?

- 电脑可以修改wifi密码吗?电脑修改wifi密码的方法

- 手机连接不上wifi有什么办法可以处理?

- 【游戏攻略】绝地求生怎么四排?L城(狮之城)四排打法技巧

- 【游戏资讯】网曝《绝地求生》国服未过审 究竟何时才能吃上国产鸡?

- 扫描文件转换成word的操作方法详解