petya勒索病毒的危害 petya勒索病毒怎么预防?

背景:

在6月23号我们向您通报了有关“5.12WannaCry”勒索病毒新变种肆虐的消息之后(该次应急通报的具体内容请查看第7-10页),在昨天6月27日晚间时候(欧洲6月27日下午时分),新一轮的勒索病毒变种(本次名为Petya)又再一次袭击并导致欧洲多国的多个组织、多家企业的系统出现瘫痪。

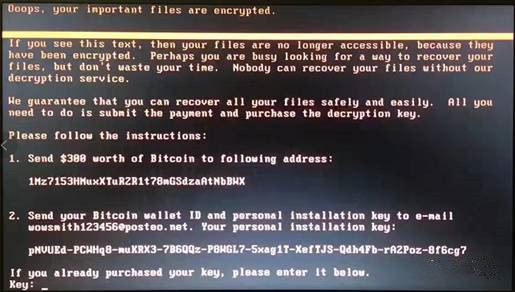

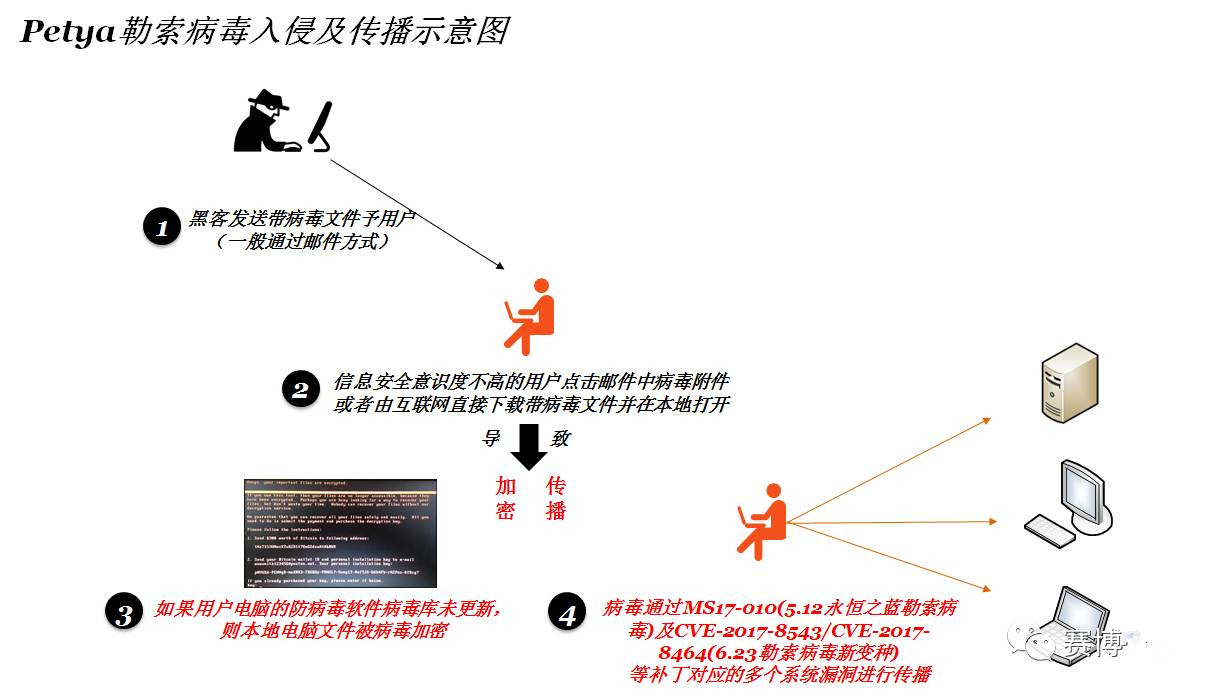

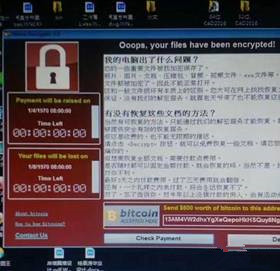

新变异病毒(Petya)不仅对文件进行加密,而且直接将整个硬盘加密、锁死,在出现以下界面并瘫痪后,其同时自动向局域网内部的其它服务器及终端进行传播:

本次新一轮变种勒索病毒(Petya)攻击的原理:

经普华永道网络安全与隐私保护咨询服务团队的分析,本次攻击的病毒被黑客进行了更新,除非防病毒软件已经进行了特征识别并且用户端已经升级至最新版病毒库,否则无法查杀该病毒,病毒在用户点击带病毒的附件之后即可感染本地电脑并对全盘文件进行加密,之后向局域网其它服务器及终端进行自动传播。

以上所述的Petya病毒攻击及传播原理,与“5.12WannaCry”以及“6.23勒索软件新变种”病毒的攻击及传播原理一致,不同点在于:

1.感染并加密本地文件的病毒进行了更新,杀毒软件除非升级至最新版病毒库,否则无法查杀及阻止其加密本机文件系统;

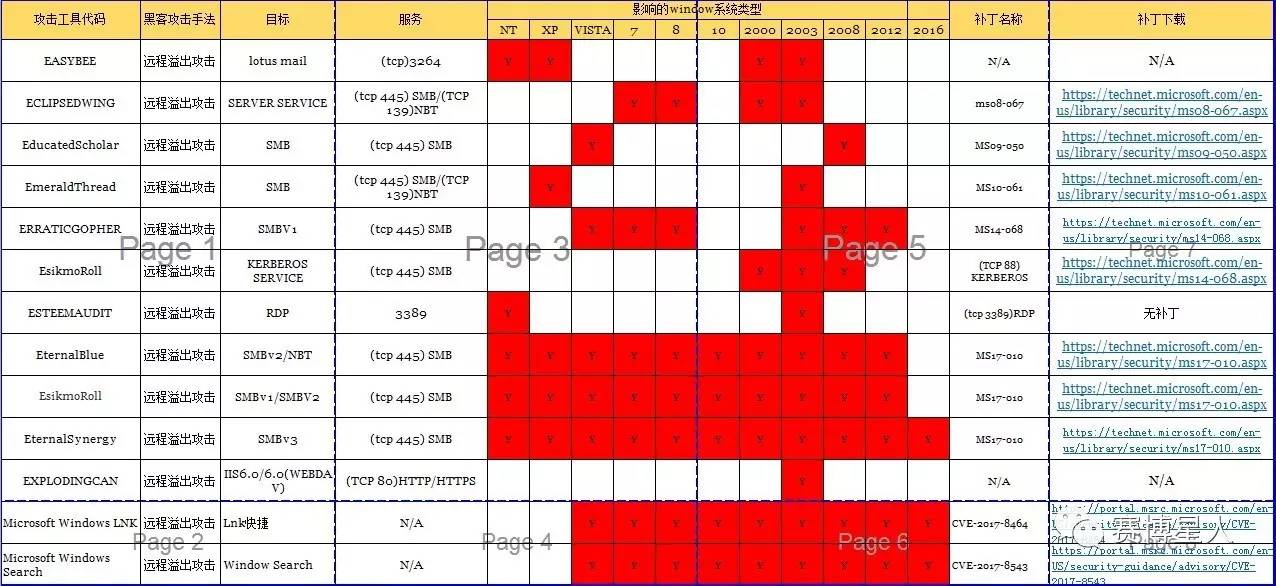

2.“5.12WannaCry”及“6.23勒索软件新变种”在传播方面,分别利用了微软Windows系统的一个或者若干个系统漏洞,而Petya综合利用了“5.12WannaCry”及“6.23勒索病毒新变种”所利用的所有Windows系统漏洞,包括MS17-010(5.12WannaCry永恒之蓝勒索病毒)及CVE-2017-8543/CVE-2017-8464(6.23勒索病毒新变种)等补丁对应的多个系统漏洞进行传播。

3.本次新变异病毒(Petya)是直接将整个硬盘加密和锁死,用户重启后直接进入勒索界面,若不支付比特币将无法进入系统。

应对建议:

目前优先处理步骤如下:

1、补丁修复(如已按我们之前的通报,升级所有补丁,则可略过此步骤)

2、杀毒软件升级及监控

3、提升用户信息安全意识度

1.补丁修复:

如前所述,本次Petya利用了“5.12WannaCry”及“6.23勒索软件新变种”的所有漏洞,因此,补丁方面必须完成“5.12WannaCry”及“6.23勒索软件新变种”对应的所有补丁,包括:

(可联系我们索取以上漏洞及补丁原文件)

厂商无补丁或无法补丁的修复建议:

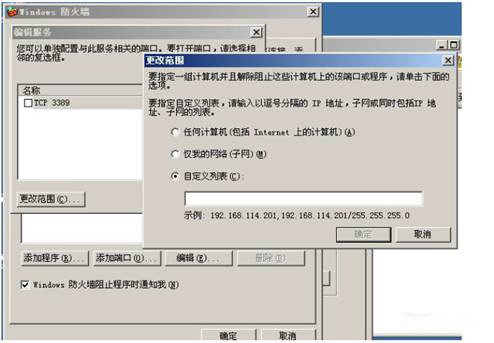

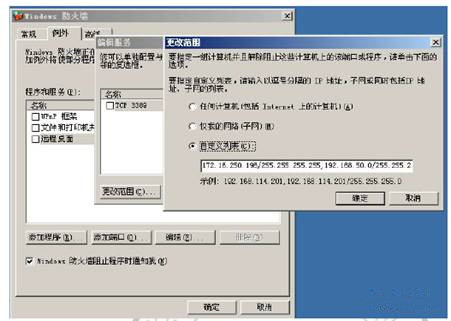

端口限制:使用系统自带的防火墙设置访问规则,即使用系统自带的防护墙,设置远程访问端口137、139、445、3389的源IP:

3389端口设置:

Windows 2003:通过防火墙策略限制访问源IP

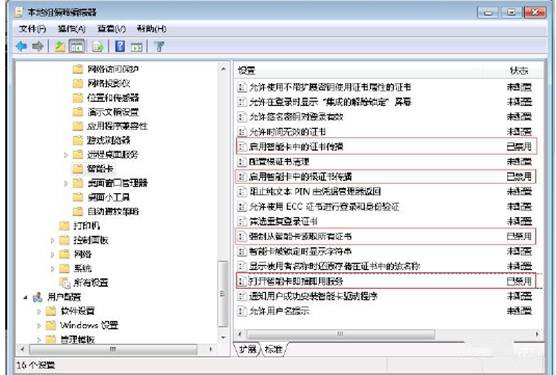

Windows 2008:在组策略中关闭智能卡登录功能:

组策略(gpedit.msc)-->管理模板-->Windows组件-->智能卡

2.杀毒软件升级及监控

联系贵公司防病毒软件解决方案供应商,确认其最新病毒库已经可以查杀Petya病毒;升级相应病毒库并推送至所有服务器及主机。

3.提升用户信息安全意识度:

本次Petya病毒的感染源头依然是通过电子邮件向用户发送勒索病毒文件的形式(或者是用户主动下载带病毒的软件并打开),所以提升用户信息安全意识度是关键的应对措施之一。

用户下载文件包中如发现包含有异常的附件,则必须注意该附件的安全,在无法确定其安全性的前提下,提醒用户不要打开。

建议进一步加强对高管及用户的信息安全意识度宣贯,并且需要结合最新的信息安全趋势或者热点问题进行不同主题的宣贯,而且要持之以恒。

WannaCry勒索病毒攻击者利用Windows系统默认开放的445端口在企业内网内进行病毒传播与扩散,并且更为严重的是,攻击者不需要用户进行任何操作即可自行进行病毒的感染与扩散。感染后的设备上所有的文件都将会被加密,无法读取或者修改,也即造成了整个系统的瘫痪:

在5月13号,普华永道网络安全法及隐私保护咨询服务团队向您做出了及时的通报,并提供了有关的应对建议,同时协助许多客户进行了应对操作(譬如立即修补有关系统补丁,如MS17-010补丁等)。

在6月13日,微软发布了Windows系统的新漏洞通报(“CVE-2017-8543、CVE-2017-8464”),并且提供了有关的补丁。在昨天(6月22日),黑客利用微软Windows系统的上述新漏洞,开发出新变种的勒索病毒,并在过去几天向互联网展开了初步攻击,由于感染及传播需要一定的时间,因此,攻击效果集中于昨天出现。截至今日,主要受攻击及影响的对象集中于工厂、酒店、医院及零售行业。

本次新一轮变种勒索病毒攻击的原理:

本次攻击利用了微软Windows系统的两个新漏洞“CVE-2017-8543、CVE-2017-8464”,该病毒利用以下方式来攻击并加密被攻击对象系统中的文件:

1.利用Window Search(Windows Search的功能是为我们电脑中的文件、电子邮件和其他内容提供内容索引、属性缓存和搜索结果,默认的服务状态是处于开启的状态)漏洞来提高权限并远程执行加密命令,从而达到对全盘文件进行加密的结果;

2.自动创建Windows快捷方式LNK(.lnk),通过LNK来提高权限,并对文件进行加密。

在加密过程中,全程都没有任何弹框提示就直接加密文件或导致电脑蓝屏(这是与5.12勒索病毒软件不同的其中一个特点)。

应对建议:

目前优先处理步骤如下:

1、补丁修复

2、添加邮件网关黑名单

3、杀毒软件升级及监控

4、提升用户信息安全意识度

1.补丁修复:

目前微软已发出补丁,下载地址如下:

https://support.microsoft.com/zh-cn/help/4025687/microsoft-security-advisory-4025685-guidance-for-older-platforms

具体操作指南:

先打开https://support.microsoft.com/zh-cn/help/4025687/microsoft-security-advisory-4025685-guidance-for-older-platforms,会看到CVE-2017-8543、CVE-2017-8464,找到相应版本的补丁进行下载(目前XP、Window2003不受影响),并执行相应主机及个人电脑的补丁升级。

2.添加邮件网关文件黑名单

在原有的黑名单上,增加如下后缀:

.lnk

.link

3.杀毒软件升级及监控

3.1.病毒库升级及推送至所有服务器及主机;

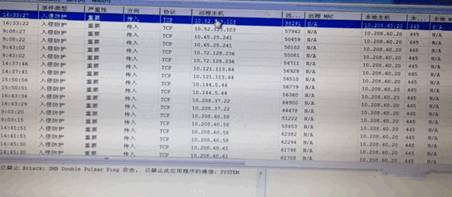

3.2.杀毒软件控制台监控:

查看杀毒软件控制台查看报警信息,如是否有入侵事件,如针对SMB攻击(如SMB BoublePulsar ping、溢出攻击),对已感染的进行处理;

注:下面为某客户受到攻击时的异常事件日志信息,仅供参考:

本次新勒索病毒变种,虽然是利了微软Windows系统的新系统漏洞,但其感染源头依然是通过电子邮件向用户发送勒索病毒文件的形式(或者是用户主动下载带病毒的软件并打开),所以提升用户信息安全意识度是关键的应对措施之一。

用户下载文件包中如发现包含有异常的附件(本次是.lnk/.link的文件),则必须注意该附件的安全,在无法确定其安全性的前提下,提醒用户不要打开。

建议进一步加强对高管及用户的信息安全意识度宣贯,并且需要结合最新的信息安全趋势或者热点问题进行不同主题的宣贯,而且要持之以恒。

怎么使用野草weedcmsV5.2.1删除文件漏洞?

member php if($action==

详情2018-01-09 17:58:26责编:llp 来源:驱动管家简单谈谈哪些类型的网络管理员具有不安全因素?

Jeff Dray最近经过对IT行业的深入调查研究,通过总结和分析针对IT行业列出了一份类别名单。在这里,他定义了七类最不安全的网络管理员。如果你是一名网络管理员,并且已经意识到工作中还存在着不足,看看你属于

详情2018-01-15 16:49:50责编:llp 来源:驱动管家unbelievable!dedecms模板被植入一句话木马

应该是前几天出的那个dedecms的0day 官方的网站被日,然后被在风格模板里面值入了一句话木马。XXOO。

详情2018-01-14 16:04:54责编:llp 来源:驱动管家破解rar密码有什么方法?可以使用rar password cracker软件破解rar密码

当一个非常重要的RAR文件因为忘记密码无法解压缩时,你是不是就这样抛弃它了呢?当然不是,你可以使用RAR Password Cracker这个软将加密的RAR文件破解出来。安装后运行程序里的RAR Password Cracker Wizard

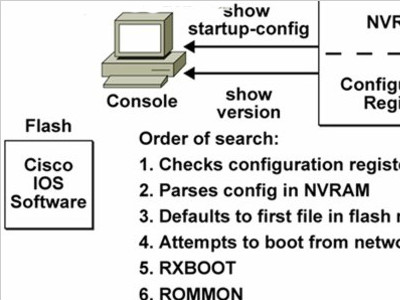

详情2018-01-14 14:03:37责编:llp 来源:驱动管家什么是cisco路由器?cisco路由器配置的教程

思科路由器配置过程还是比较复杂的,需要考虑的因素很多,特别在安全方面。其实没必要把路由器想的那么复杂,其实路由器就是一个具有多个端口的计算机,只不过它在网络中起到的作用与一般的PC不同而已。如何才能

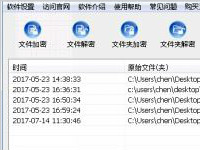

详情2018-01-15 10:30:28责编:llp 来源:驱动管家u盘文件加密怎么做?U盘文件加密需要注意什么?

现在U盘的存储空间越来越大,读写速度越来越快,可以轻松存储大量的文件到U盘里面;同时,优盘具有便携性等特点,使得U盘的使用极为普遍。但是,优盘在方便了工作生活的同时,也面临着一些风险。尤其是当U盘文件

详情2018-01-10 08:43:37责编:llp 来源:驱动管家ajax教程 怎么安全检测ajax模块化的web程序?

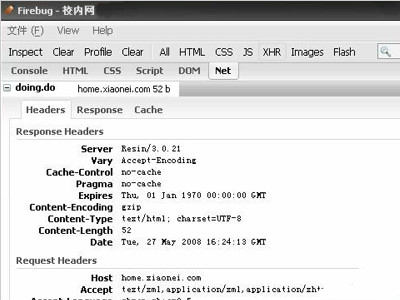

AJAX可以让数据在后台无声无息地进行,假如有办法让你的JS脚本与这个AJAX模块在同域内的话,那可以使用这个XSS来完成二次攻击,并且可以通过XHR对象的status属性来判断返回结果的正确与否。GET型的AJAX,直接构造

详情2018-01-14 11:16:24责编:llp 来源:驱动管家adobe flash player swf文件被修改出现漏洞怎么办?

受影响系统: Adobe Flash Player < 9 0 115 0 不受影响系统: Adobe Flash Player 9 0 124 0 描述: Flash Player是一款非常流行的FLASH播放器。 Flash player在试图访问没有正确实例化的嵌入Actionscript对象时存在堆溢出漏洞,如果攻击者恶意

详情2018-01-13 19:26:46责编:llp 来源:驱动管家心脏出血漏洞修复教程 心脏出血怎么进行漏洞修复?

很多网友在找心脏出血漏洞修复教程,互联网心脏出血漏洞怎么修复呢?作为普通网民还如何防止这一漏洞呢?下文将会为大家详细介绍,一起来了解一下吧。官方发布了漏洞的修复方案:因为这是一个旧版本OpenSSL的安全漏

详情2018-01-14 09:00:03责编:llp 来源:驱动管家加密工具gpg是怎么下载安装使用的?

先说说GPG的获得吧,GPG是开放源代码的软件,是完全免费的,大家可

详情2018-01-04 09:36:39责编:llp 来源:驱动管家

- 什么是csrf攻击?csrf攻击如何防御?

- 爱奇艺网页版可以用手机扫码登录吗?爱奇艺网怎么扫码登录?

- 怎么用美图秀秀做日历?美图秀秀制作日历教程

- 电脑黑屏只有鼠标箭头的情况应该如何解决

- 在我的笔记本上找不到无线网络适配器怎么办

- 【游戏攻略】《绝地求生》沙漠打野的最佳路线在哪?沙漠地图单排和双排打野攻略

- 怎么才能让你的电脑运行更快呢?整理磁盘碎片就可以了

- xp系统怎么提高系统的安全性?你肯定没试过数据加密的方法

- 你知道苹果手机开机出现白苹果怎么修复?

- 小米锁屏常识 小米手机关闭锁屏画报的方法

- 分卷压缩文件有什么要注意的点?分卷压缩文件解压技巧

- 怎么打开设备管理器?打开设备管理器的方法有哪些?

- 手机信息安全吗?手机信息是怎样泄露的?

- 织梦cms网站出现漏洞 dedecms 5.5程序泄露网站路径信息

- 怎样用绘图软件绘制小房子?SketchUp绘图软件怎么样?

- 会声会影模板怎么用?会声会影模板使用技巧

- 联想thinkpad笔记本充电时提示电源已接通未充电怎么办

- 看我这个你还说不知道笔记本无线上网卡怎么用啊

- linux系统下怎么通过openssl工具包给dsa和rsa非对称加密和解密

- 在电脑上安装itunes提示安装出错怎么办