利用反弹进行ddos攻击 ddos攻击反弹技术的原理

攻击者可以通过反弹技术使我们对DDOS攻击更难以防御——利用反弹服务器反弹DDOS的洪水包,也就是说,通过发送大量的欺骗请求数据包(来源地址为victim,受害服务器,或目标服务器)给Internet上大量的服务器群,而这些服务器群收到请求后将发送大量的应答包给victim。结果是原来用于攻击的洪水数据流被大量的服务器所稀释,并最终在受害者处汇集为洪水,使受害者更难以隔离攻击洪水流,并且更难以用Traceback 跟踪技术去找到洪水流的来源。

在分布式DOS攻击(DDOS)中,攻击者事先入侵了大量服务器,并在这些服务器上植入了DDOS攻击程序,然后结合这些被入侵的服务器的网络传输力量发动攻击。利用大量的服务器发动攻击不仅增加了攻击的力度,而且更难于防范。

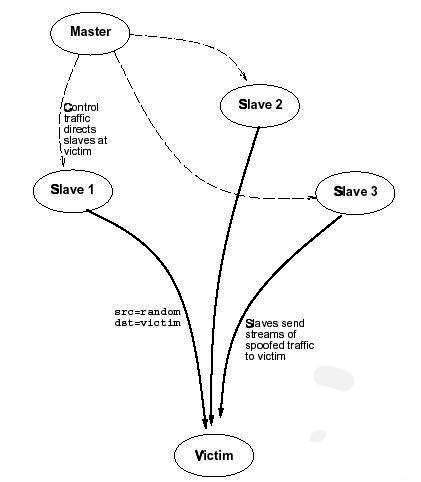

图 1: DDOS 攻击的结构

图一显示了以往DDOS攻击的结构:一个主机,主服务器(Master),作用是发送控制消息给事先入侵并已植入DDOS程序的从服务器群(Slave),控制从服务器群发起对目标服务器的攻击。从服务器群将产生高容量的源地址为伪造的或随机的网络数据流,并把这些数据流发送给目标服务器。因为数据流的源地址是伪造的,增加了追查的难度。

利用成百上千的从服务器不仅可以另追查的难度加大(因为难以识别大量不同的来源,需要查询大量的路由器),而且极大的阻碍了当成功追查后所需采取的行动(因为这要与大量的网络管理员联系,安装大量的网络过滤器)。

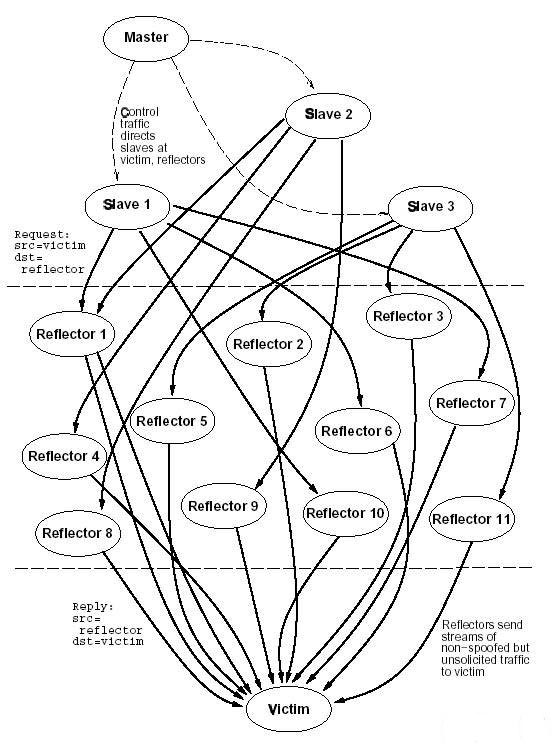

图 2: 利用反弹进行DDOS 攻击的结构

而今考虑周密的攻击者可以通过利用反弹服务器(Reflector),更好的组织他们的攻击。反弹服务器是指,当收到一个请求数据报后就会产生一个回应数据报的主机。例如,所有的WEB服务器,DNS服务器,及路由器都是反弹服务器,因为他们会对SYN报文或其他TCP报文回应SYN ACKs或RST报文,以及对一些IP报文回应ICMP数据报超时或目的地不可达消息的数据报。而攻击者可以利用这些回应的数据报对目标服务器发动DDOS攻击。

攻击者首先锁定大量的可以做为反弹服务器的服务器群,比如说100万台(这并不是件很难的工作,因为在Internet上光是WEB服务器就不止这么多的,更何况还有更多其他的机器可以作为反弹服务器)。然后攻击者们集中事先搞定的从服务器群,向已锁定的反弹服务器群发送大量的欺骗请求数据包(来源地址为victim,受害服务器或目标服务器)。反弹服务器将向受害服务器发送回应数据报。结果是:到达受害服务器的洪水数据报不是几百个,几千个的来源,而是上百万个来源,来源如此分散的洪水流量将堵塞任何其他的企图对受害服务器的连接。

图二显示了利用反弹进行DDOS攻击的结构。注意到,受害服务器不需要追查攻击的来源,因为所有攻击数据报的源IP都是真实的,都是反弹服务器群的IP。而另一方面,反弹服务器的管理人员则难以追查到从服务器的位置,因为他所收到的数据报都是伪造的(源IP为受害服务器的IP)。

原则上,我们可以在反弹服务器上利用追踪技术来发现从服务器的的位置。但是,反弹服务器上发送数据报的流量远小于从服务器发送的流量。每一个从服务器可以把它发送的网络流量分散到所有或者一大部分反弹服务器。例如:如果这里有Nr 个反弹服务器,Ns 个从服务器,每个从服务器发送的网络流量为F,那么每一个反弹服务器将产生的网络流量为

![]()

,而Nr 远大于Ns 。所以,服务器根据网络流量来自动检测是否是DDOS攻击源的这种机制将不起作用。

值得注意的是,不象以往DDOS攻击,利用反弹技术,攻击者不需要把服务器做为网络流量的放大器(发送比攻击者发送的更大容量的网络数据)。他们甚至可以使洪水流量变弱,最终才在目标服务器回合为大容量的洪水。这样的机制让攻击者可以利用不同网络结构机制的服务器作为反弹服务器,使其更容易找到足够数量的反弹服务器,用以发起攻击。

我们的分析显示,有三种特别具威胁性的反弹服务器是:DNS服务器、Gnutella服务器、和基于TCP-IP的服务器(特别是WEB 服务器),基于TCP的实现将遭受可预测初始序列号的威胁。

哪些网络口令容易被破解?黑客喜欢破解的网络口令

在企业网络管理中,有一项非常重要的任务,就是对口令安全的管理。可惜的是,很多企业在这个方面管理的并不是很好。下面笔者就谈谈在口令管理中,有哪些看起来很复杂的密码但是对于黑客来说,确是很容易破解。根

详情2018-02-16 19:27:29责编:llp 来源:驱动管家一个拿服务器权限的方法 利用网页挂马的问题及处理方法

客户的网站经常被挂马,不胜其烦。今天在无聊清理代码的时候,灵机一动,想到一个拿服务器权限的方法(先鄙视一下自己,没想到防止挂马的方法,咋先想到害人的方法了捏)。当然此方法纯属胡思乱想,未曾实施过,不

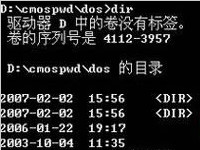

详情2018-02-28 08:43:23责编:llp 来源:驱动管家病毒程序导致硬盘格式化怎么办?如何阻止?

越来越多的病毒程序进行对计算机数据的破坏,有些病毒更直接格式化硬盘分区。其实,我们可以用小命令来阻止病毒程序对硬盘的格式化等破坏操作。用“记事本”打开C盘根目录下的Autoexec文件,并在其中添加如下语句

详情2018-01-28 12:41:03责编:llp 来源:驱动管家电脑预防比特币挖矿木马应该采取什么措施?

现在比特币的价格涨得很高,所以现在有黑客专门制造挖矿木马来诱导网友,从而达到控制电脑上的显卡来挖掘比特币。为什么木马要控制电脑中的显卡呢?因为显卡挖掘虚拟货币比特币的效率远比 CPU 要高。如果你是一

详情2018-01-23 18:05:02责编:llp 来源:驱动管家遗忘密码怎么办?十二种密码遗忘的解决方法是什么?

在日常操作中,我们经常要输入各种各样的密码,例 如开机时要输入密码,QQ时也要先输入密码,假如你忘记了这 些密码,就有可能用不了机器、打不开文件、不能聊天 。也许还会造成很大的损失!下面我们就介绍电

详情2018-02-04 18:03:47责编:llp 来源:驱动管家怎么使用dos攻击工具阿拉丁来进行初步的dos攻击?

任务一 熟悉dos攻击器阿拉丁的使用根据老师发给我们的DOS攻击器,我们来进行初步的DOS攻击。我们会在监视器中看到,CPU的使用率时变低的,下面攻击开始设置数据,被攻击的IP地址,和攻击力度的大小。任务二 建

详情2018-02-07 19:37:03责编:llp 来源:驱动管家dns欺骗是什么?dns欺骗有什么条件和限制?

定义: DNS欺骗就是攻击者冒充域名服务器的一种欺骗行为。原理:如果可以冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS欺骗的基本原理。DNS欺骗其实并不是真的“

详情2018-01-02 16:11:39责编:llp 来源:驱动管家什么是暴力破解软件?暴力破解的软件分哪些类型?

对于暴力破解通常是无法得到注册码或是注册码的运算过程太复杂,无法通常计算得到(这里指使用反推法来计算注册码)所以就能够使用修改程序的方法来破解这个软件,这样通常就是暴力破解。现在将使用暴力破解的软

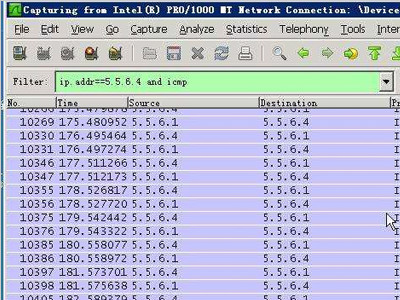

详情2018-01-23 11:41:38责编:llp 来源:驱动管家手把手教你捕获数据包 捕获数据包的方法

前 言经常看到论坛有人问起关于数据包的截获、分析等问题,幸好本人也对此略有所知,也写过很多的sniffer,所以就想写一系列的文章来详细深入的探讨关于数据包的知识。我希望通过这一系列的文章,能使得关于数据

详情2018-01-21 14:33:20责编:llp 来源:驱动管家什么是clickjacking?点击劫持的常见方式

下面我们要讲到一类的HTML5安全问题,也就是劫持的问题。一、ClickJacking-点击劫持这种攻击方式正变得越来越普遍。被攻击的页面作为iframe,用Mask的方式设置为透明放在上层,恶意代码偷偷地放在后面的页面中,

详情2018-02-24 16:57:45责编:llp 来源:驱动管家

- 利用网站记录wrong文件sqlin.asp可以绕过sql防注入

- WIN8系统安装TL-WN725N无线网卡驱动图文教程

- win8安装爱站seo工具包时出现错误代码如何解决

- ppt幻灯片背景音乐怎么设置?设置幻灯片背景音乐步骤

- 360旺店如何导入关键词查询排名

- 南孚电池怎么样?关于南孚电池的具体介绍

- 不知道笔记本摄像头怎么用?笔记本摄像头用法介绍

- 笔记本内置摄像头不能用打不开怎么解决

- 影星杨紫成为OPPO明星家族新成员 未来将代言OPPO产品

- Windows 10 RS4快速预览版17110系统更新

- 众商家搞起开学季促销 全民可享学生价

- 安装win7系统对硬件配置有哪些要求呢

- WinXP和Win7双系统设置启动顺序的方法

- 乐檬k3 note是否值得买?乐檬k3 note评测告诉你

- 联想a298t手机怎么恢复出厂设置?这里有具体操作方法

- ipad2离线播放歌曲不显示歌词怎么办?有什么解决方法

- 电脑关机后一直卡在关机界面是怎么回事?如何解决

- 永不被查杀、体积小的下载者如何自制?用windows自带功能就能做

- ie7的搜索框不能用怎么办?用金山急救箱查杀下即可

- 手机微信也能制作幻灯片?微信怎么制作幻灯片