黑客入门 黑客攻击网站的常用策略

这篇文章主要介绍了黑客攻击网站的常用策略,你必须掌握!,需要的朋友可以参考下

【1】虚假无线接入(WAP)策略

虚假WAP比其他任何技术都更容易完成攻击。任何人,简单用一种软件或无线网卡,就能将自己的电脑渲染为可用的WAP,从而链接到本地真实又合法的公共WAP。

设想一下,你或者你的用户去咖啡厅,机场或公共场所,链接免费WIFI,而像星巴克的黑客会把自己的虚假WAP命名为“星巴克WIFI”,亚特兰大机场的黑客把自己的虚假WAP命名为“亚特兰大机场免费WIFI”,数分钟内就有各种各样的人接入他们的电脑,他们就能从受害者和远端主机之间的数据流中截获那些不受保护的数据,你会惊讶于到底会有多少以明文发送的数据,包括密码。

【2】窃取Cookie策略

浏览器Cookie在用户浏览网站时保存他们的浏览“状态”(state),是个了不起的发明。浏览过的网站会给电脑发送小文本,帮助网站或者服务器追踪访问偏好等,方便后续相关访问,比如购买牛仔裤。但是Cookie会同时带来哪些问题呢?

黑客会截取我们的Cookie,就像是已给网站提供有效的登录名和密码,让网站把黑客视为我们本身。这种方式如今愈发常见。

诚然,自有网络起就有了Cookie窃取,但如今的一些工具让窃取更为简单,有些点击空格即可。例如火狐浏览器(Firefox)的插件Firesheep就可以截取不受保护的Cookie,在虚假的WAP或者共享的公共网络,Cookie截取会异常成功。Firesheep会显示其所截获的Cookie名称和位置,只要简单的点击鼠标,黑客便可获取Session(可访问Codebutler博文参考“如何简易使用Firesheep”)

【3】文件名欺骗策略

自恶意软件发明以来,黑客就用文件名诡计让我们运行恶意代码,早期例子如把文件命名为吸引人点击的名称,如AnnaKournikovaNudePics,或者带多个文件扩展名,如AnnaKournikovaNudePics.Zip.exe。如今微软Windows系统或其他操作系统将一些用户“熟知”的文件扩展名隐藏,所以AnnaKournikovaNudePics.Gif.Exe就会显示为AnnaKournikovaNudePics.Gif。

几年前,恶意病毒程序如twins, spawners或companion viruses是倚赖微软Windows/DOS的一些鲜见特征,比如即使只是输入文件名Start.exe,Windows会搜索并运行Start.com. Companion病毒会在你的硬盘寻找所有exe文件,并产生与其同样名称的病毒,只是后缀为.com。这些问题虽早已被微软修复,但黑客也在那时就为今天的病毒衍变埋下基础。

【4】路径策略

另一个有趣的隐藏策略即是被称为“相对路径VS绝对路径”(relativeversus absolute)的文件路径策略,能在操作系统内自我打架。在Windows的早期系统(Windows XP,2003和更早系统)和其他早期操作系统中,如果你键入一个文件名点击回车,操作系统可能会自动帮你寻找文件,往往从当前文件夹或者相对路径开始,我们以为这种方式可能高效无害,但黑客或恶意软件却加以利用。

比如,你要运行Windows附带且无害的计算器calc.exe,很简单,就是在运行行输入calc.exe点击回车。但恶意软件会生成一个叫calc.exe的恶意文件并隐藏在当前文件夹或主文件夹中,当你要运行calc.exe时,却反而可能运行到该伪装的文件。

【5】Hosts文件易向策略

DNS相关的Hosts文件常不为电脑用户所知,该文件位于Windows系统C:\Windows\System32\Drivers\Etc中,用于将一些常用的网址域名与其对应的IP地址建立一个关联数据库。DNS用该Hosts文件进行主机的“域名-IP地址”数据库查找(name-to-IP address),无须与DNS服务器通信执行递归域名解析;如果没有找到,则系统会再将网址域名提交DNS域名解析服务器进行IP地址的解析。对多数人而言,DNS功能是不错,但不会涉及该Hosts文件的使用。

黑客和恶意软件喜欢将恶意条目置入Hosts文件,当用户输入常见的域名,如bing.com,便会导向其他恶意网站,这些恶意网站常常是原目标网站的完美复制版,用户根本毫不知觉。

【6】“水坑式”袭击策略

“水坑式”袭击得名于其独特方式。受攻击者常在特定的地理区域或虚拟区域工作,黑客便利用该特点对他们做位置性破坏,完成恶意攻击。

举例说,多数大公司都有自己的咖啡厅,酒吧或餐厅,员工都会光顾。黑客便在该区域制造虚假WAP,或者恶意篡改该公司常访问的网站,以截取公司重要信息。这些地方的受害者常常放松警惕,以为这些都是公共或社会端口。

【7】诱导跳转策略

黑客正在使用的最有趣的技术之一叫诱导跳转技术。受害者在正常下载或运行软件时,会突然跳转出一个恶意项目。这种例子举不胜举。

恶意软件传播者常会在流行网站购买广告区域。在审核时,广告常显示为良性链接或内容,于是广告提供者便审核通过并收取费用。但这些坏家伙随后就把该链接或内容转换为恶意信息。而当与该广告提供者相匹配的IP地址访问广告时,黑客又会重新编码将他们的访问重新导到原良性链接或内容。而这需要快速侦查与拆解能力。

u盘启动盘制作工具有风险 盗版软件多且可能带病毒

一、概述1 盗版软件用户和“APT攻击”我国电脑用户当中,使用盗版软件是非常普遍的现象,从盗版的Windows系统到各种收费软件的“破解版”等等。互联网上也充斥着各种帮助用户使用盗版的“激活工具”、“破解工具

详情2018-01-18 14:39:47责编:llp 来源:驱动管家adobe flash player swf文件被修改出现漏洞怎么办?

受影响系统: Adobe Flash Player < 9 0 115 0 不受影响系统: Adobe Flash Player 9 0 124 0 描述: Flash Player是一款非常流行的FLASH播放器。 Flash player在试图访问没有正确实例化的嵌入Actionscript对象时存在堆溢出漏洞,如果攻击者恶意

详情2018-01-13 19:26:46责编:llp 来源:驱动管家怎么利用ldap服务器攻击网站?ldap服务器攻击的威力

大家都知道前不久出现的DDoS攻击“Mirai”,导致美国半数的互联网瘫痪,是不是很厉害啊,现在下面就为大家介绍一个最新的DDoS攻击,要让DDoS攻击力更彪悍。LDAP据Corero网络安全公司披露,上周发现一种新型DDoS攻

详情2018-01-03 18:56:56责编:llp 来源:驱动管家linux防火墙怎么设置? 防火墙在linux系统上的应用

iptables 这个指令, 如同以下用 man 查询所见, 它用来过滤封包和做NAT Network Address Translation(网路位址转译), 这个指令的应用很多, 可以做到很多网路上的应用 iptables - administration tool

详情2018-01-04 08:58:02责编:llp 来源:驱动管家网络安全密钥 怎么获取密钥生成算法?

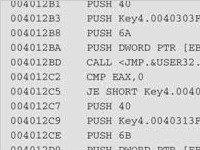

从拷贝保护产品中剥取(ripping)算法通常是创建密钥生成程序的一种简单而行之有效的方法。其思路非常简单:定位受保护程序内计算合法序列号的函数(可能不止一个函数),并将它(们)移植到你密钥生成程序中。这

详情2018-01-13 17:21:44责编:llp 来源:驱动管家路由器怎么设置才可以抵挡ddos攻击?

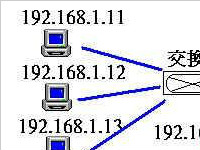

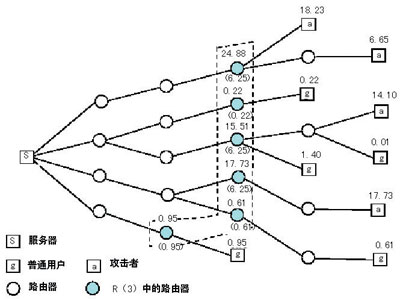

一、路由器设置实现DDoS防御之DDoS攻击原理讨论在分布式“拒绝服务”(DDoS)的攻击过程中,一群恶意的主机或被恶意主机感染的主机将向受攻击的服务器发送大量的数据。在这种情况下,靠近网络边缘的网络节点将会

详情2018-01-03 18:06:06责编:llp 来源:驱动管家勒索病毒怎么防范?安装金山毒霸企业版软件2012

WannaCry勒索病毒的风声渐渐平息了。虽然全球范围内仍有大量的传播和感染存在,但大家似乎都已经不怎么关心了。不过正如地震之后的余震,病毒传播过程中一般都会出现新的变种,危害往往更大,所以警惕是不能放松

详情2018-01-13 19:26:52责编:llp 来源:驱动管家内网安全管理 应对企业内网安全挑战的10种策略

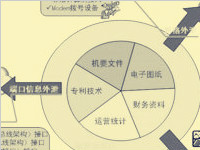

几乎所有企业对于网络安全的重视程度一下子提高了,纷纷采购防火墙等设备希望堵住来自Internet的不安全因素。然而,Intranet内部的攻击和入侵却依然猖狂。事实证明,公司内部的不安全因素远比外部的危害更恐怖。

详情2018-01-19 17:54:32责编:llp 来源:驱动管家315晚会曝光微信红包诈骗,同时提醒要提防wifi背后黑手

在昨天的 315 晚会中,央视通过调查、暗访为消费者揭露了有一批企业、服务坑害消费者的行为,而在这次的名单中,科技企业占据了约一半的席位。随着手机越来越成为人们日常生活中不可或缺的沟通工具,尤其带来的

详情2018-01-19 16:58:18责编:llp 来源:驱动管家数字签名有哪些过程?数字签名的原理是什么?

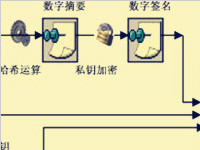

数字签名和加密的基本原理及其区别?1 数字签名主要经过以下几个过程:信息发送者使用一单向散列函数(HASH函数)对信息生成信息摘要;信息发送者使用自己的私钥签名信息摘要;信息发送者把信息本身和已签名的信

详情2018-01-20 13:30:15责编:llp 来源:驱动管家

- mcafee企业版阻止入侵者创建删除用户和修改密码?

- 百度贴吧客户端在哪儿点赞?百度贴吧怎么点赞?

- 美图秀秀怎么抠图换背景?美图秀秀网页版抠图换背景的技巧

- 鼠标左键失灵了?试下设置右边代替左键

- 微星gs60笔记本的性能和配置怎么样

- 如何显示语言栏?win7电脑显示语言栏的方法

- u盘显示未被格式化的主要原因是什么?如何解决

- oppo手机锁屏壁纸更换方法 oppo手机怎么更换锁屏壁纸

- iphone5怎么越狱?菜鸟必看的ios6.1完美越狱

- Win7系统忘记开机密码怎么解决?win7系统忘记开机密码帮助

- 苹果电脑打印机怎么设置?苹果电脑打印机设置

- 通信协议有哪些?各通信协议的主要用途和特点

- wordpress教程 教你修复存在wordpress4.0以下版本的跨站脚本漏洞?

- 储存卡里的数据丢失了怎么恢复?如何恢复存储卡数据?

- 鼠标连点器好用吗?鼠标连点器能刷到票吗?

- 想要买华硕k42je但是不知道配置怎么样?

- 关于惠普6535s笔记本的拆机步骤分享

- 使用tp link无线路由器发现无法进入无线路由器设置管理界面

- chkdsk工具怎么运行?运行Chkdsk的方法介绍

- 红米note特别版是什么?红米note特别版多少钱?