常用的ddos攻击工具 检测ddos攻击的方法

一、DDoS的概念

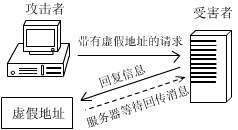

要想理解DDoS的概念,我们就必须先介绍一下DoS(拒绝服务),DoS的英文全称是Denial of Service,也就是“拒绝服务”的意思。从网络攻击的各种方法和所产生的破坏情况来看,DoS算是一种很简单但又很有效的进攻方式。它的目的就是拒绝你的服务访问,破坏组织的正常运行,最终它会使你的部分Internet连接和网络系统失效。DoS的攻击方式有很多种,最基本的DoS攻击就是利用合理的服务请求来占用过多的服务资源,从而使合法用户无法得到服务。DoS攻击的原理如图1所示。

从图1我们可以看出DoS攻击的基本过程:首先攻击者向服务器发送众多的带有虚假地址的请求,服务器发送回复信息后等待回传信息,由于地址是伪造的,所以服务器一直等不到回传的消息,分配给这次请求的资源就始终没有被释放。当服务器等待一定的时间后,连接会因超时而被切断,攻击者会再度传送新的一批请求,在这种反复发送伪地址请求的情况下,服务器资源最终会被耗尽。

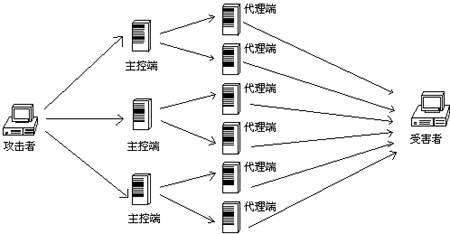

DDoS(分布式拒绝服务),它的英文全称为Distributed Denial of Service,它是一种基于DoS的特殊形式的拒绝服务攻击,是一种分布、协作的大规模攻击方式,主要瞄准比较大的站点,象商业公司,搜索引擎和政府部门的站点。从图1我们可以看出DoS攻击只要一台单机和一个modem就可实现,与之不同的是DDoS攻击是利用一批受控制的机器向一台机器发起攻击,这样来势迅猛的攻击令人难以防备,因此具有较大的破坏性。DDoS的攻击原理如图2所示。

从图2可以看出,DDoS攻击分为3层:攻击者、主控端、代理端,三者在攻击中扮演着不同的角色。

1、攻击者:攻击者所用的计算机是攻击主控台,可以是网络上的任何一台主机,甚至可以是一个活动的便携机。攻击者操纵整个攻击过程,它向主控端发送攻击命令。

2、主控端:主控端是攻击者非法侵入并控制的一些主机,这些主机还分别控制大量的代理主机。主控端主机的上面安装了特定的程序,因此它们可以接受攻击者发来的特殊指令,并且可以把这些命令发送到代理主机上。

3、代理端:代理端同样也是攻击者侵入并控制的一批主机,它们上面运行攻击器程序,接受和运行主控端发来的命令。代理端主机是攻击的执行者,真正向受害者主机发送攻击。

攻击者发起DDoS攻击的第一步,就是寻找在Internet上有漏洞的主机,进入系统后在其上面安装后门程序,攻击者入侵的主机越多,他的攻击队伍就越壮大。第二步在入侵主机上安装攻击程序,其中一部分主机充当攻击的主控端,一部分主机充当攻击的代理端。最后各部分主机各司其职,在攻击者的调遣下对攻击对象发起攻击。由于攻击者在幕后操纵,所以在攻击时不会受到监控系统的跟踪,身份不容易被发现。

二、DDoS攻击使用的常用工具

DDoS攻击实施起来有一定的难度,它要求攻击者必须具备入侵他人计算机的能力。但是很不幸的是一些傻瓜式的黑客程序的出现,这些程序可以在几秒钟内完成入侵和攻击程序的安装,使发动DDoS攻击变成一件轻而易举的事情。下面我们来分析一下这些常用的黑客程序。

1、Trinoo

Trinoo的攻击方法是向被攻击目标主机的随机端口发出全零的4字节UDP包,在处理这些超出其处理能力的垃圾数据包的过程中,被攻击主机的网络性能不断下降,直到不能提供正常服务,乃至崩溃。它对IP地址不做假,采用的通讯端口是:

攻击者主机到主控端主机:27665/TCP

主控端主机到代理端主机:27444/UDP

代理端主机到主服务器主机:31335/UDP

2、TFN

TFN由主控端程序和代理端程序两部分组成,它主要采取的攻击方法为:SYN风暴、Ping风暴、UDP炸弹和SMURF,具有伪造数据包的能力。

3、TFN2K

TFN2K是由TFN发展而来的,在TFN所具有的特性上,TFN2K又新增一些特性,它的主控端和代理端的网络通讯是经过加密的,中间还可能混杂了许多虚假数据包,而TFN对ICMP的通讯没有加密。攻击方法增加了Mix和Targa3。并且TFN2K可配置的代理端进程端口。

4、Stacheldraht

Stacheldraht也是从TFN派生出来的,因此它具有TFN的特性。此外它增加了主控端与代理端的加密通讯能力,它对命令源作假,可以防范一些路由器的RFC2267过滤。Stacheldrah中有一个内嵌的代理升级模块,可以自动下载并安装最新的代理程序。

三、DDoS的监测

现在网上采用DDoS方式进行攻击的攻击者日益增多,我们只有及早发现自己受到攻击才能避免遭受惨重的损失。

检测DDoS攻击的主要方法有以下几种:

1、根据异常情况分析

当网络的通讯量突然急剧增长,超过平常的极限值时,你可一定要提高警惕,检测此时的通讯;当网站的某一特定服务总是失败时,你也要多加注意;当发现有特大型的ICP和UDP数据包通过或数据包内容可疑时都要留神。总之,当你的机器出现异常情况时,你最好分析这些情况,防患于未然。

2、使用DDoS检测工具

当攻击者想使其攻击阴谋得逞时,他首先要扫描系统漏洞,目前市面上的一些网络入侵检测系统,可以杜绝攻击者的扫描行为。另外,一些扫描器工具可以发现攻击者植入系统的代理程序,并可以把它从系统中删除。

四、DDoS攻击的防御策略

由于DDoS攻击具有隐蔽性,因此到目前为止我们还没有发现对DDoS攻击行之有效的解决方法。所以我们要加强安全防范意识,提高网络系统的安全性。可采取的安全防御措施有以下几种:

1、及早发现系统存在的攻击漏洞,及时安装系统补丁程序。对一些重要的信息(例如系统配置信息)建立和完善备份机制。对一些特权帐号(例如管理员帐号)的密码设置要谨慎。通过这样一系列的举措可以把攻击者的可乘之机降低到最小。

2、在网络管理方面,要经常检查系统的物理环境,禁止那些不必要的网络服务。建立边界安全界限,确保输出的包受到正确限制。经常检测系统配置信息,并注意查看每天的安全日志。

3、利用网络安全设备(例如:防火墙)来加固网络的安全性,配置好它们的安全规则,过滤掉所有的可能的伪造数据包。

4、比较好的防御措施就是和你的网络服务提供商协调工作,让他们帮助你实现路由的访问控制和对带宽总量的限制。

5、当你发现自己正在遭受DDoS攻击时,你应当启动您的应付策略,尽可能快的追踪攻击包,并且要及时联系ISP和有关应急组织,分析受影响的系统,确定涉及的其他节点,从而阻挡从已知攻击节点的流量。

6、当你是潜在的DDoS攻击受害者,你发现你的计算机被攻击者用做主控端和代理端时,你不能因为你的系统暂时没有受到损害而掉以轻心,攻击者已发现你系统的漏洞,这对你的系统是一个很大的威胁。所以一旦发现系统中存在DDoS攻击的工具软件要及时把它清除,以免留下后患。

本文介绍了什么是DDoS,常用的DDoS工具以及如何防御DDoS攻击,希望对大家更深入的了解DDoS有所帮助。

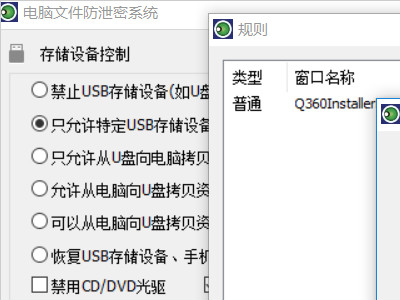

防泄密软件:大势至usb端口控制软件安装有哪些注意事项?

在公司局域网网络管理中,我们常常需要禁止电脑随意安装软件、禁止电脑随意安装程序,防止拖慢电脑速度或让电脑遭遇病毒侵袭,怎么实现呢?大势至USB端口控制软件(点击下载)可以实现禁止电脑安装软件、禁止电脑

详情2018-01-28 09:56:56责编:llp 来源:驱动管家三张nvidia geforce显卡可以破解gsm a5加密算法

GSM是一个当前由3GPP开发的开放标准,也就是大家所熟悉的“全球通”。如果你还在使用基于早期信号标准的GSM手机,那么你最好在使用手机的过程中小心一点了。因为根据国外媒体的最新报道,安全研究专家通过测试发

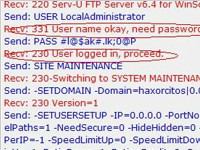

详情2018-01-27 14:58:27责编:llp 来源:驱动管家serv u提权溢出是什么原因?怎么解决?

仔细看下面的图片,发现什么了吗。SU的提权可以溢出(如何防止溢出驱动管家技术团队帮您解决服务器安全问题),但是出错了。不是限制了cmd命令,注意Recv: 530 Not logged in, home directory does not ex

详情2018-01-26 09:32:07责编:llp 来源:驱动管家安装好serv u怎么建立隐藏账号?

首先确认SERV-U安装好了,并能正确运行。 这里有一个SERV-U扩展库,必须安装在SERV-U3 0版本以上! 这个包一共包含4个文件 webseru dll myservu mdb webservu ini read

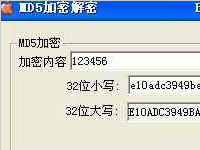

详情2018-02-17 14:53:19责编:llp 来源:驱动管家md5加密解密的历史 md5加密如何被淘汰?

一、MD5是何方神圣?所谓MD5,即 "Message-Digest Algorithm 5(信息-摘要算法) ",它由MD2、MD3、MD4发展而来的一种单向函数算法(也就是HASH算法),它是国际著名的公钥加密算法标准RSA的第一设计者R Rivest于

详情2018-01-28 15:29:31责编:llp 来源:驱动管家畅无线应用破解中国移动wifi,提供免费无线上网服务

近日,一款名为“畅无线”的应用蹿红网络,原因在于,它利用中国移动的WiFi管理漏洞,为使用者提供免费的无线上网服务。该应用的开发商为上海云联计算机系统有限公司(以下简称云联),公司相关负责人向 记者表

详情2018-01-25 15:29:50责编:llp 来源:驱动管家为了防止公司存储在u盘的数据遭窃,u盘设置只读方式

但对某些重视信息安全的公司来说,U盘导致数据泄密的威胁很大。由于U盘的介质非常灵活,可以做成手表等非常规形状。还可以通过数码相机,MP3等数码产品来实现,因此使用U盘可以非常方便地把一些重要数据复制出来

详情2018-01-28 15:29:24责编:llp 来源:驱动管家office 2010的技术预览版被泄露且可能受到恶意攻击

微软警告广大用户,在从第三方网站下载泄露的Office 2010技术预览版时有可能会受到恶意代码攻击,这一情况和之前的Windows 7 RC版本泄露相似,两者都被恶意代码编写者利用并作为媒介传播恶意软件。微软Office

详情2018-01-18 18:05:40责编:llp 来源:驱动管家dsrm密码如何同步?dsrm密码同步有哪些影响?

前言本文将会讲解在获取到域控权限后如何利用DSRM密码同步将域管权限持久化。不是科普文,废话不多说。环境说明:域控:Windows Server 2008 R2域内主机:Windows XPDSRM密码同步这里使用系统安装域时内置的

详情2018-02-03 19:59:16责编:llp 来源:驱动管家怎么通过批改注册表来减小ddos对网站的攻击?

DDOS的损害我这里就不说了,咱们可以经过批改注册表来减小DDOS对咱们的损伤。1)设置生计时刻HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParametersDefaultTTL REG_DWORD 0-0xff(0-255 十进制,默

详情2018-02-09 11:04:52责编:llp 来源:驱动管家

- 从外部硬盘驱动器能不能安装Win7系统?netbooks安装win7系统教程

- 进行音频压缩的软件都有哪些?音频压缩软件介绍

- 佳能15-85mm和18-135mm镜头哪个更值得入手

- 在win7上怎么进行iis配置?iis配置的方法

- 浏览器打开网页出现乱码是什么原因?如何解决

- 酷派大观5配置参数 酷派大观5上市时间

- 手机信号不好怎么办?这里有信号不好的原因及解决方法

- 苹果笔记本电脑怎么设置IP?苹果笔记本IP设置方法

- aspx文件是什么文件?aspx文件怎么打开

- 如何有效地预防ddos攻击?懂得这些方法很重要

- 怎么预防溢出类攻击?怎么防止溢出获取shell的进一步入侵?

- 怎么快速将edge浏览器收藏夹导出来呢?edge浏览器收藏夹在哪里

- QQ影音视频怎么进行压缩?视频压缩方法介绍

- 高清摄像头不知道怎么安装怎么办?高清摄像头安装步骤详解

- 摄像头安装使用的时候经常会出现的故障有哪些

- 【游戏资讯】绝地“暖暖”?《绝地求生》数据挖掘发现全新饰品

- 绝地求生电脑配置有哪些要求?绝地求生配置要求介绍

- 电脑重装xp系统的时候出现蓝屏代码0x000000a是怎么回事?如何解决

- 电源故障有哪些原因?电源故障会造成什么影响

- 打印机打印无反应是怎么回事?打印机无法打印的解决方法