ie7浏览器有哪些限制关系?怎么新建起不受限制的窗口来获取本地cookie?

我的测试环境是: IE 7 (7.0.5730.13)

以下所有的内容全部经过我在IE7中测试,是真实有效的结果。

Iframe的限制:

因为iframe这个玩意比较特殊,所以浏览器对它一般都有一些限制。

首先父窗口不能控制子窗口的js,只能读取一些对象;子窗口也不能使用父窗口的js,也只能读部分对象,更多的比如document啥的都限制了。

关系如下:

- iframe's should not be able to view content/cookies from another domain

- iframe children CAN view certain properties and execute certain behaviors

- parent.window.blur

- parent.window.opener

- parent.window.length

- others

- iframe children CAN redirect the parent frame to a new location (great for phishing)

- parent.location.href

- parent.window.location

对于有些利用子窗口执行父窗口js的方法是限制的

比如,在子窗口里可以这么使用:

parent.location.href="http://www.sohu.com";

上面的语句将把父窗口重新定义到sohu的网站去.

但是如果想执行js,或者是读取document对象,则会被拒绝访问

parent.location.href=new String("javascript:alert(document.cookie)");

parent.location.href=new String("javascript:alert(1)");

像这两条都会被拒绝。

对于iframe,Firefox3 居然是不限制本地cookie发送的!也就是说,在Firefox环境里,使用iframe包含一个远程页面,是会将保存在本地的cookie发送出去的,这使得CSRF会非常之方便。

但是IE不同,对于IE环境中,img和iframe标签都只能发送session cookie,无法发送本地cookie,所以很多时候CSRF会失败,这也会给XSS带来很大的麻烦,比如会使得XSRF更困难一些。

鉴于Firefox一点挑战都没有,所以今天主要研究的对象是IE。

在IE环境下,程序员们一般都是使用P3P协议来获取跨域cookie的,但是P3P也要求我们改写HTTP头,更麻烦,在这里,我纯粹使用一些脚本的技巧来突破这些限制。

突破IFRAME限制的思路:(以下都是在IE环境中)

由于页面里的iframe都是发送的session cookie,所以子框架页面里本身是只有一个session cookie的,我们无法通过在子框架里执行js的方法来获取本地cookie,无中生有的事情是干不出来的。

了解这一原理后,思路就很明确了:想办法新起一个不受限制的窗口,从而获取本地cookie。

具体来说,有这么两个办法:

1、 使用window.open打开一个新窗口

2、 回到父窗口,让其打开一个新窗口

在子框架中,使用window.open()确实可以发送本地cookie,但是问题是浏览器一般会限制页面弹窗口,会被拦截,所以这个方法比较囧~~,不是个好办法。

而第二个办法,回到父窗口去打开新窗口,就涉及到一个突破iframe执行脚本的问题,而这个问题在我的前一篇Cross Iframe Trick 里已经解决了,所以我们的方法就呼之欲出了。

利用Cross Iframe Trick突破iframe限制获取子框架cookie:

Cross Iframe的最大贡献就在于他可以绕过前面提到的iframe的限制,在父域或者子框架里获取对象,执行脚本。

当一个页面很难突破时,如果他包含了一个存在弱点的iframe页面,则可能会带来灾难性的结果。

我相信真正精通脚本攻击的人是能够看到它的用处和优势的。

环境如下:(绑定127.0.0.1 www.baidu.com)

http://www.a.com/1.html 是我们要攻击的页面,它包含了一个存在弱点的iframe,用户只会去浏览这个页面

http://www.baidu.com/3.html 是我们已经控制的页面,他作为一个iframe被1.html所包含。在这里是iframe proxy

http://www.a.com/4.html 是www.a.com上的一个存在XSS漏洞的页面,一般情况下用户不会去访问它!

http://www.b.com/4.js 这是攻击者自己的服务器上的一个恶意脚本,将被XSS攻击远程载入4.html中。

由于用户只会浏览www.a.com/1.html,所以我们要通过脚本攻击,从www.a.com/1.html里获取用户在www.baidu.com/3.html的本地cookie。

www.a.com/1.html的代码如下:

它包含了一个iframe页面

www.baidu.com/3.html 的代码为:

3.html是我们的iframe proxy,利用它来完成在www.a.com里执行脚本的工作。

www.a.com/4.html 的代码为:

This is 4.html!

www.b.com/4.js 的代码为:

alert("4.js is loaded!");

top.tt1('\'>

<\!-- \'');

4.js才是我们真正利用XSS漏洞和Cross Iframe Trick来新起一个窗口,从而获取本地cookie的方法。

www.baidu.com/2.html的代码很简单,他的作用是查看当前的cookie:

在这里攻击流程是这样的:

www.a.com/1.html ----iframe----> www.baidu.com/3.html ----动态iframe---> www.a.com/4.html 的XSS漏洞 ------>在www.a.com域中远程加载www.b.com/4.js

电子邮件怎么加密?电子邮件有哪些加密方法?

针对电子邮件的犯罪案件越来越多,用户在享受电子邮件快捷便利的服务同时还要承受邮件泄密带来的后果,有些邮件泄密后果并不严重、有些却是灾难性的。为了提高邮件信息的安全性,目前有效的方法是进行邮件加密,

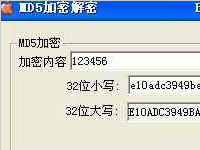

详情2018-01-08 16:02:57责编:llp 来源:驱动管家md5加密解密的历史 md5加密如何被淘汰?

一、MD5是何方神圣?所谓MD5,即 "Message-Digest Algorithm 5(信息-摘要算法) ",它由MD2、MD3、MD4发展而来的一种单向函数算法(也就是HASH算法),它是国际著名的公钥加密算法标准RSA的第一设计者R Rivest于

详情2018-01-28 15:29:31责编:llp 来源:驱动管家缓冲区溢出教程 解密缓冲区溢出

如何执行 bin sh?在C中,spawn出一个shell的代码可能象这样:shell c : includevoid main(){char *shell[2];shell[0] = " bin sh ";shell[1] = NULL;execve(shell[0], shell, NULL);}[murat@victim mu

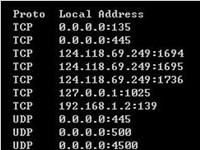

详情2018-01-26 14:10:28责编:llp 来源:驱动管家黑客怎么入侵个人电脑?怎么发现黑客入侵个人电脑?

大家好,我是StevenAngell,现在攻击个人电脑的木马软件很多,功能比以前多了,使用也比以前方便多了,所以危害也比以前大了,奇奇发现很多人中了木马自己还不知道,我就写了一点心得,给大家作个参考。 要想使

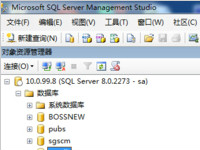

详情2018-01-26 16:44:28责编:llp 来源:驱动管家两种Microsoft SQL Server执行命令的方法都需要以sa权限为前提

现在很多计算机可以执行命令的方法都被人封得抓狂,就算有幸可以执行,也有可能CMD被改了权限,所以我推荐的办法是有能力的同学自己开发DLL,然后把DLL写入到对方计算机中,再注册为存储过程。两种Microsoft SQL

详情2018-01-23 14:50:54责编:llp 来源:驱动管家分享木马保护生成的三种方法 要对木马进行验证

这几天研究了一下木马保护生成,现在给各位菜鸟分享一下。很多人做木马生成器但是不想让别人改或研究生成后的木马这就需要对生成出的木马进行保护。保护的手段一般是加壳或者加密。过程一般是将配置信息写入木马

详情2018-02-12 18:08:02责编:llp 来源:驱动管家大势至电脑文件防泄密系统安装时出现“用户密码错误”弹窗如何解决?

大势至电脑文件防泄密系统是一款保护电脑文件安全,防止员工随意将电脑文件外传的管理软件。系统分为两个版本,一个是单机版,适用于单机使用,另一个是网络版,适用于同一个局域网,可批量管理和修改用户电脑的

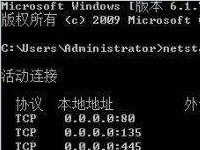

详情2018-01-30 09:29:15责编:llp 来源:驱动管家进程是什么?linux 查看进程怎么发现木马?

对于进程这个概念,许多电脑用户都没有给予太多关注。在很多人印象里,只知道结束进程可以杀死程序,至于哪些进程对应哪些程序,究竟什么样的进程该杀,什么样的进程不能杀这些问题很少考虑。这里通过几个实例为

详情2018-01-17 15:24:29责编:llp 来源:驱动管家硬件加密锁 u盘如何自制加密锁?

今天通过软硬兼施的方法,将廉价的硬件设备转化为系统的安

详情2018-01-29 13:30:17责编:llp 来源:驱动管家swf播放器swfexplorer1.4版的破解实例

【破文标题】SWF探索者1 4的破解【破文作者】云瑞【作者性别】男【作者主页】您的主页【作者邮箱】melove95@163 com【所属组织】第九舰队【软件名称】SWF探索者1 4【下载地址】【破解工具】OLLYDBG1 10,C32ASM,u

详情2018-01-28 12:40:56责编:llp 来源:驱动管家

- web攻击的十六种常见方法及其对应措施

- 【游戏攻略】绝地求生闪光弹怎么用?投掷物效果说明

- 无法定位程序输入点是什么原因?要如何解决

- 电脑开机的声音也能判断出电脑出了什么故障?来试试看

- bind缓存所有查询过的结果会引起哪些问题?

- XP系统电脑检测声卡和驱动都正常但音响没有声音是怎么回事?有什么解决方法

- 更新win10系统的声卡驱动报错 错误代码0x800705b4

- 索尼或将推出Xperia XZ2 主流配置但价格不好说

- 学习扫描入侵一条龙操作,帮助读者了解攻击和防御的知识

- 什么是硬盘坏道?硬盘坏道怎么修复

- 哪些网络口令容易被破解?黑客喜欢破解的网络口令

- U盘插到电脑显示为CD驱动器是怎么回事?如何解决

- 迅雷浏览器如何提权?可以利用安装迅雷的htm文件

- 端口转发工具lcx被杀了怎么办?这些方法可以解决问题

- 暴力修改程序代码有哪些流程?软件的保护方式有哪些?

- 存在于ask文件的phpcms2008注射漏洞代码是什么?

- 探索用php来实现数据的劫持和转发

- asp木马核心技术是什么?常用的asp木马软件有哪些?

- .php文件被apache服务器解析成php文件的问题如何解决?

- 黑客如何踩点?黑客踩点用了哪些技术?